ESET araştırmacıları, kurbanlarının kişi listelerine yayılan ve sıra dışı bazı hileleri olan yeni bir Android fidye yazılımı ailesi keşfetti

Android fidye yazılımlarındaki iki yıllık düşüşün ardından, yeni bir aile ortaya çıktı. ESET Mobile Security tarafından Android/Filecoder.C olarak algılanan fidye yazılımını çeşitli çevrimiçi forumlar aracılığıyla dağıtılmış olduğunu gördük. Mağdurların kişi listelerine SMS ile gönderdiği bağlantıları kullanarak da yayılıyor. Dar hedefleme ve hem kampanyanın yürütülmesinde hem de şifrelemenin uygulanmasındaki kusurlar nedeniyle, bu yeni fidye yazılımının etkisi sınırlı kalıyor. Bununla birlikte, geliştiriciler hataları giderirse ve operatörler daha geniş bir kullanıcı grubunu hedeflemeye başlarsa, Android/Filecoder.C Ransomware ciddi bir tehdit oluşturabilir.

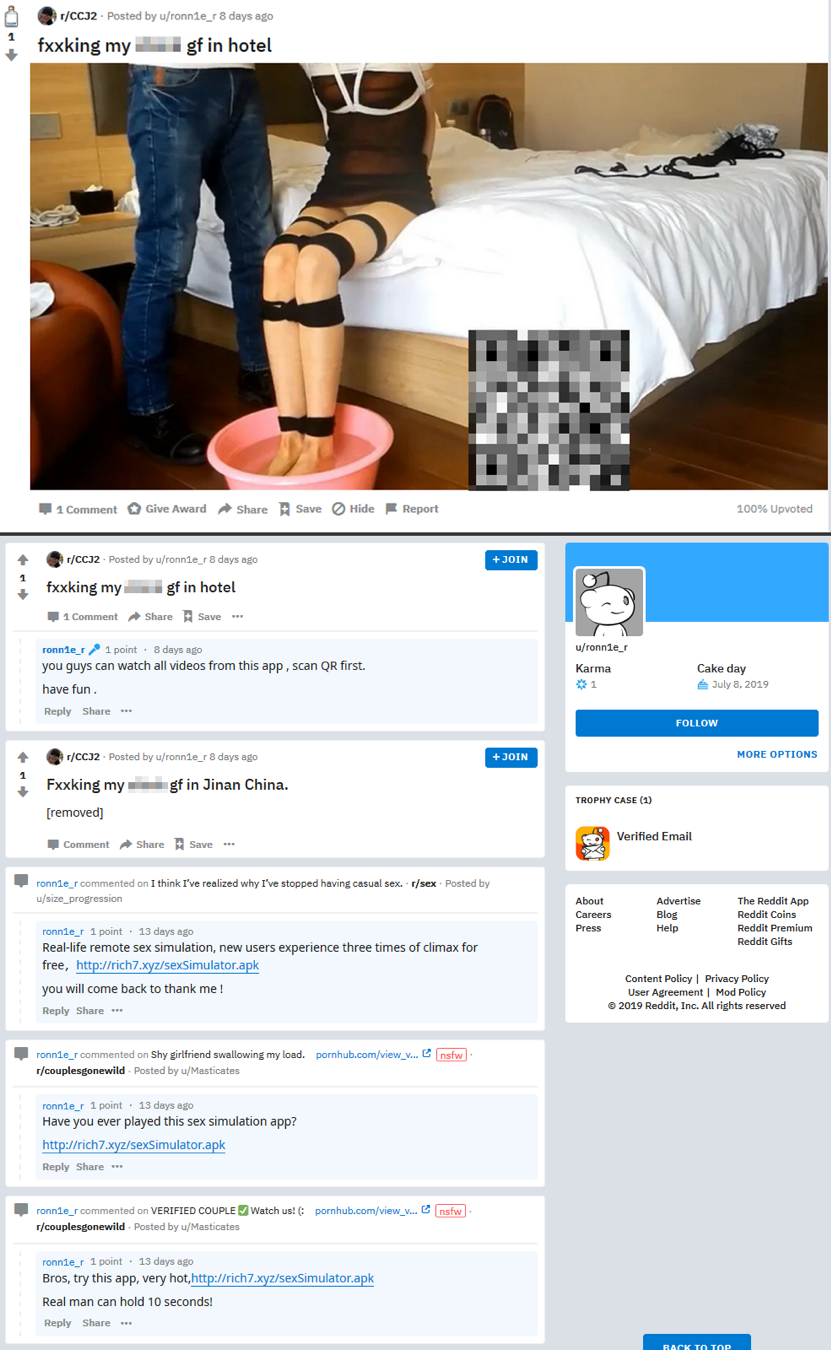

Android/Filecoder.C en azından 12 Temmuz 2019'dan beri faaliyette. Keşfettiğimiz kampanyada, Android/Filecoder.C, Reddit ve Android geliştiricileri için “XDA Developers” forumlarında dağıtıldı. Zararlı etkinliği XDA Geliştiricileri ve Reddit'e bildirdik. XDA Geliştiricileri forumundaki yazılar hızlı bir şekilde kaldırıldı; zararlıyı yayan Reddit profili ise yazı yayınlandığı sırada hala devam ediyordu.

Android/Filecoder.C, Mağdurların kişi listelerine SMS ile gönderdiği bağlantıları kullanarak da yayılıyor.

Fidye yazılımı bu kötü amaçlı SMS'i gönderdikten sonra, cihazdaki birçok dosyayı şifreliyor ve bir fidye istiyor. Hatalı şifreleme nedeniyle, etkilenen dosyaların şifresini saldırganın yardımı olmadan çözmek mümkün.

ESET Mobile Security kullanıcıları kötü niyetli bağlantı hakkında bir uyarı alıp, uyarıyı görmezden gelerek uygulamayı indirmeleri durumunda, güvenlik çözümü uygulamayı engeller.”

Dağıtım

Bulduğumuz kampanya, zararlı Android dosyaları indirmek için saldırganlar tarafından kontrol edilen iki alan adı kullanmaktadır. Saldırganlar, Reddit (Şekil 1) veya XDA Geliştiricileri (Şekil 2) forumlarına yazarak veya yorum yaparak potansiyel mağdurları bu alanlara çekmektedir.

Çoğunlukla, yazıların konuları porno ile ilgiliydi; alternatif olarak, yem olarak kullanılan teknik konuları da gördük. Tüm yorumlar veya yayınlar kötü amaçlı uygulamalara işaret eden bağlantılar veya QR kodları içeriyordu.

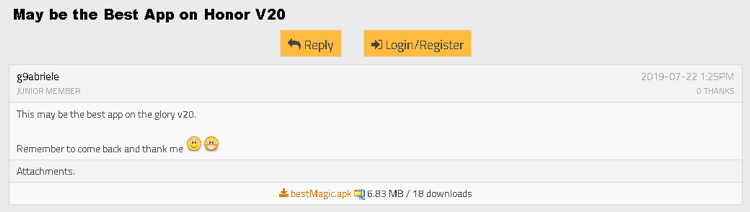

Reddit'te paylaşılan bir bağlantıda, saldırganlar URL kısaltıcı bit.ly kullandı. Bu bit.ly bağlantısı, 11 Haziran 2019 tarihinde oluşturuldu ve Şekil 3'te görüldüğü gibi, farklı kaynaklardan ve ülkelerden 59 tıklamaya ulaştığını gösteriyor.

Yayılma

Daha önce de belirtildiği gibi, Android/Filecoder.C Ransomware, SMS mesajları aracılığıyla kurbanın kişi listesindeki tüm girişlere bağlantı gönderiyor.

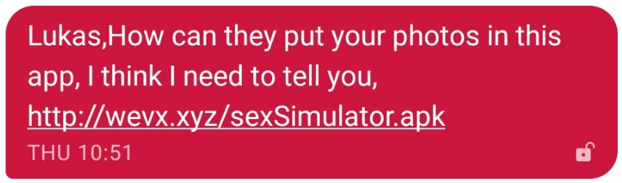

Bu mesajlar fidye yazılımına bağlantılar içerir; Bağlantılar Şekil 4'te görüldüğü gibi potansiyel kurbanların ilgisini artırmak için kurbanın fotoğraflarını kullanan bir uygulamaya gidiyormuş gibi sunulmaktadır.

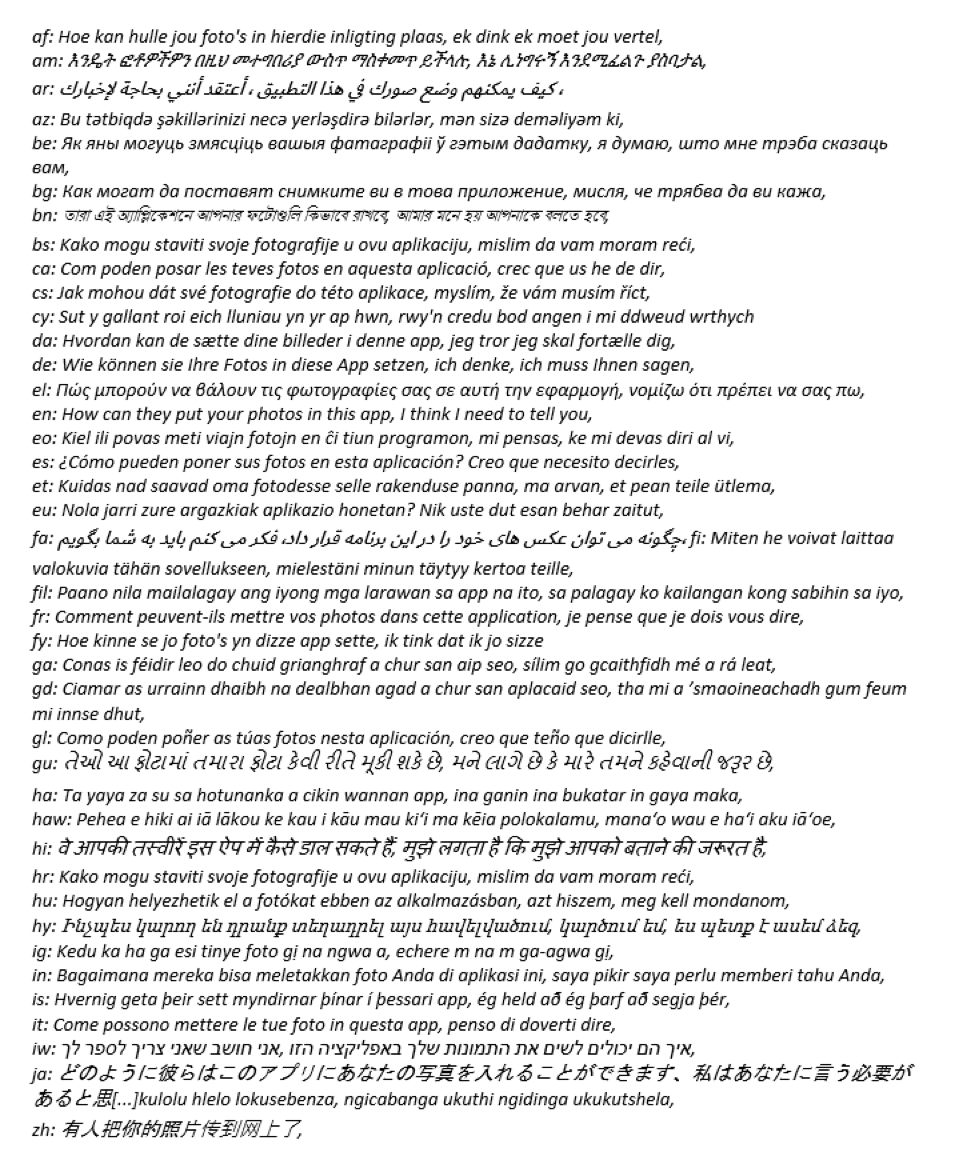

Fidye yazılımı, erişimini en üst düzeye çıkarmak için, Şekil 5'te görülen mesaj şablonunu 42 ayrı dilde gönderebiliyor. Kurbanın cihazının dil ayarına uygun mesajı gönderir. Yazılım bu mesajları kişiselleştirmek için kurbanın adını mesaja dahil eder.

İşlevsellik

Potansiyel mağdurlar, kötü niyetli uygulamanın bağlantısını içeren bir SMS mesajı aldığında, el ile yüklemeleri gerekir. Uygulama çalıştırıldıktan sonra, vaat ettiği özelliği sunar: Bu genelde bir seks oyunudur. Ancak asıl amacı komuta ve kontrol sunucuları ile iletişim kurmak, mesajı yaymaya çalışmak ve dosyaları şifrelemektir.

Zararlı yazılım kaynak kodlarında komuta kontrol sunucu adresini ve bitcoin adresini barındırır. Ancak, bunları dinamik olarak da alabilir ve ücretsiz Pastebin hizmetini kullanan saldırgan tarafından her zaman değiştirilebilir.

Fidye yazılımı, kullanıcının kişi listesine erişebildiği için kısa mesaj gönderme özelliğine de sahiptir. Dosyaları şifrelemeden önce, yukarıdaki “Yayılma” bölümünde açıklanan tekniği kullanarak mağdurun kişilerine birer mesaj gönderir.

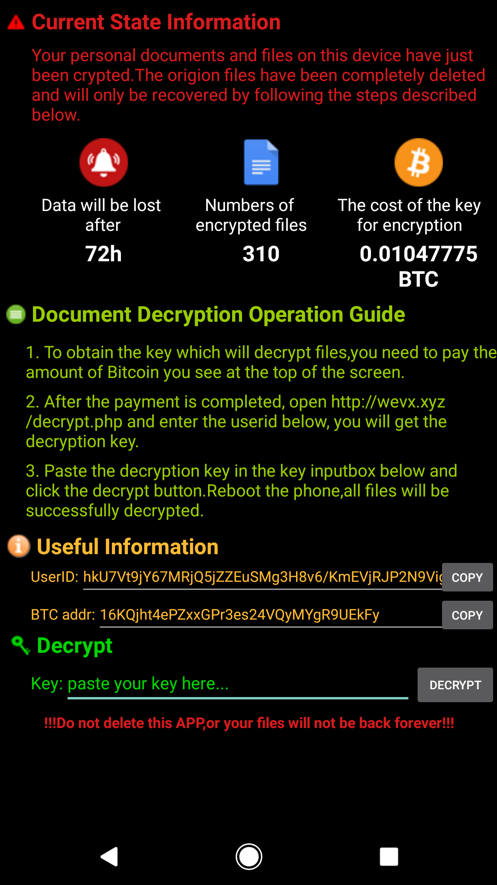

Daha sonra, fidye yazılımı erişilebildiği depolama alanına gider, sistem dosyalarının bulunduğu alanlar hariç tüm cihazın depolama alanına erişebilir ve bunların çoğunu şifreler (aşağıdaki “Dosya şifreleme mekanizması” bölümüne bakın). Dosyalar şifrelendikten sonra fidye notunu Şekil 7'de görüldüğü gibi (İngilizce olarak) görüntüler.

Notta belirtildiği gibi mağdurun uygulamayı kaldırması dosyaların şifresini çözmez. Ancak, hatalı şifreleme nedeniyle dosyalar yine de kurtarılabilir (aşağıdaki bölüme bakın). Ayrıca, analizimize göre, fidye yazılım kodunda, etkilenen verilerin 72 saat sonra silineceği iddiasını destekleyen hiçbir veri yok.

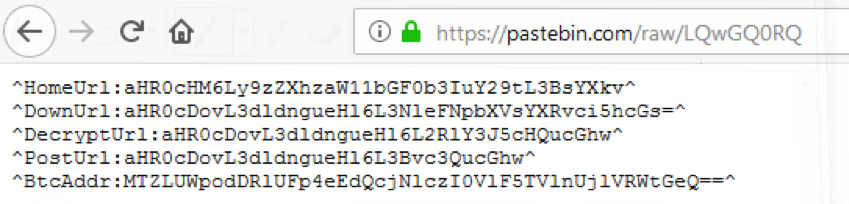

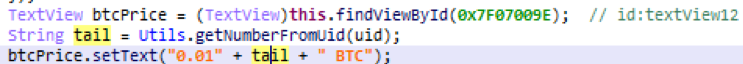

Şekil 8'de görüldüğü gibi, istenen fidye kısmen dinamiktir. Talep edilecek bitcoin miktarının ne olacağının ilk kısmı kodlanmış - kod değeri 0.01 - geri kalan altı hane ise malware tarafından oluşturulan kullanıcı kimliğidir.

Bu benzersiz uygulama, gelen ödemelerin belirlenmesi için kullanılıyor olabilir. (Android fidye yazılımında, bu genellikle şifrelenmiş her cihaz için ayrı bir Bitcoin cüzdanı üretilerek elde edilir.) Bitcoin başına yaklaşık 9,400 ABD Doları tutarındaki son döviz kuruna dayanarak, türetilen fidye 94-188 ABD Doları aralığında olacaktır. Benzersiz kimlik rastgele oluşturulur).

Tipik Android fidye yazılımının aksine, Android/Filecoder.C, kullanıcının ekranını kilitleyerek cihaza erişimini engellemez.

Şekil 9'da görüldüğü gibi dinamik olarak değiştirilebilen ancak gördüğümüz her durumda aynı olan söz konusu Bitcoin adresi yazı yazıldığı sırada hiçbir işlem kaydetmemiştir.

Dosya şifreleme mekanizması

Fidye yazılımı asimetrik ve simetrik şifreleme kullanır. İlk önce, genel ve özel bir anahtar çifti oluşturur. Bu özel anahtar, kodda depolanan sabit kodlanmış bir değere sahip RSA algoritması kullanılarak şifrelenir ve saldırganın sunucusuna gönderilir. Saldırgan bu özel anahtarın şifresini çözebilir ve kurban fidyeyi ödedikten sonra, bu özel anahtarı dosyaların şifresini çözmek için kurbana gönderir.

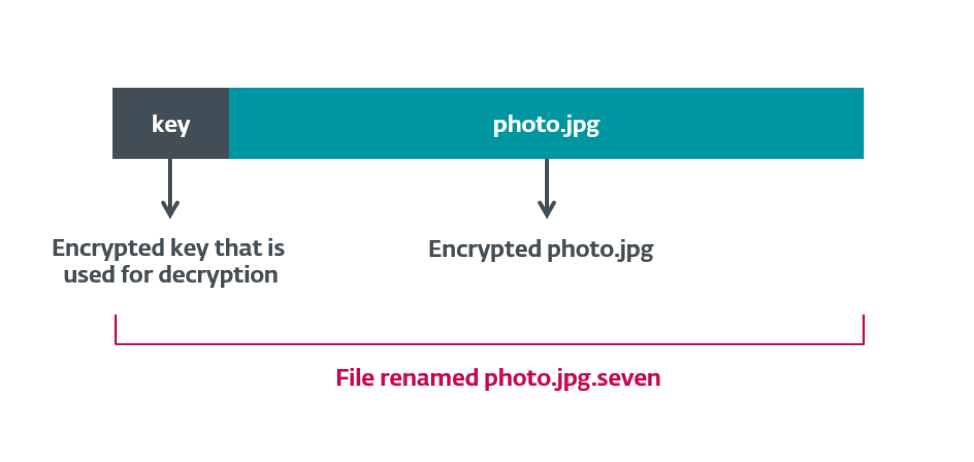

Dosyaları şifreleyince, fidye yazılımı şifrelenecek her dosya için yeni bir AES anahtarı oluşturur. Bu AES anahtarı daha sonra ortak anahtar kullanılarak şifrelenir ve şifreli her dosya için hazırlanır ve aşağıdaki şekilde sonuçlanır: ( (AES)public_key + (File)AES ).seven

Dosya yapısı Şekil 10'da görülmektedir.

Fidye yazılımı, depolama alanlarına erişerek aşağıdaki dosya türlerini şifreler:

“.doc", ".docx", ".xls", ".xlsx", ".ppt", ".pptx", ".pst", ".ost", ".msg", ".eml", ".vsd", ".vsdx", ".txt", ".csv", ".rtf", ".123", ".wks", ".wk1", ".pdf", ".dwg", ".onetoc2", ".snt", ".jpeg", ".jpg", ".docb", ".docm", ".dot", ".dotm", ".dotx", ".xlsm", ".xlsb", ".xlw", ".xlt", ".xlm", ".xlc", ".xltx", ".xltm", ".pptm", ".pot", ".pps", ".ppsm", ".ppsx", ".ppam", ".potx", ".potm", ".edb", ".hwp", ".602", ".sxi", ".sti", ".sldx", ".sldm", ".sldm", ".vdi", ".vmdk", ".vmx", ".gpg", ".aes", ".ARC", ".PAQ", ".bz2", ".tbk", ".bak", ".tar", ".tgz", ".gz", ".7z", ".rar", ".zip", ".backup", ".iso", ".vcd", ".bmp", ".png", ".gif", ".raw", ".cgm", ".tif", ".tiff", ".nef", ".psd", ".ai", ".svg", ".djvu", ".m4u", ".m3u", ".mid", ".wma", ".flv", ".3g2", ".mkv", ".3gp", ".mp4", ".mov", ".avi", ".asf", ".mpeg", ".vob", ".mpg", ".wmv", ".fla", ".swf", ".wav", ".mp3", ".sh", ".class", ".jar", ".java", ".rb", ".asp", ".php", ".jsp", ".brd", ".sch", ".dch", ".dip", ".pl", ".vb", ".vbs", ".ps1", ".bat", ".cmd", ".js", ".asm", ".h", ".pas", ".cpp", ".c", ".cs", ".suo", ".sln", ".ldf", ".mdf", ".ibd", ".myi", ".myd", ".frm", ".odb", ".dbf", ".db", ".mdb", ".accdb", ".sql", ".sqlitedb", ".sqlite3", ".asc", ".lay6", ".lay", ".mml", ".sxm", ".otg", ".odg", ".uop", ".std", ".sxd", ".otp", ".odp", ".wb2", ".slk", ".dif", ".stc", ".sxc", ".ots", ".ods", ".3dm", ".max", ".3ds", ".uot", ".stw", ".sxw", ".ott", ".odt", ".pem", ".p12", ".csr", ".crt", ".key", ".pfx", ".der"

Ancak, “.cache”, “tmp” veya “temp” dizelerini içeren dizinlerdeki dosyaları şifrelemez.

Fidye yazılımı ayrıca dosya uzantısı “.zip” veya “.rar” ise ve dosya boyutu 51.200 KB/50 MB ve “.jpeg”, “.jpg” ve “.png” dosyalarının üzerinde şifrelenmemiş dosyaları da bırakır. dosya boyutu 150 KB’den küçük.

Liste Android dosya türleri ile ilgisiz bazı türler de içerir ve aynı zamanda .apk, .dex, .so gibi bazı tipik Android uzantılarına sahip değildir. Görünüşe göre, liste meşhur WannaCry Ransomware’den kopyalanmış.

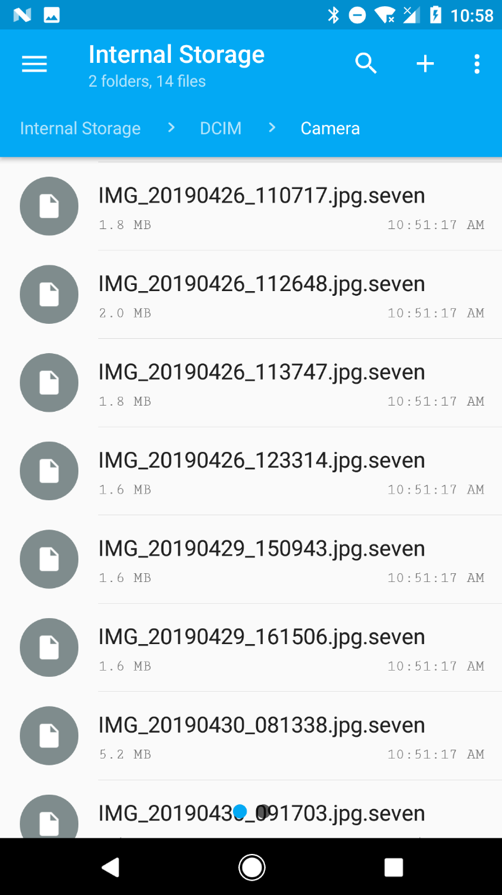

Dosyalar şifrelendikten sonra, “.seven” dosya uzantısı, Şekil 11’de görüldüğü gibi orijinal dosya adına eklenir.

Şifre çözme mekanizması

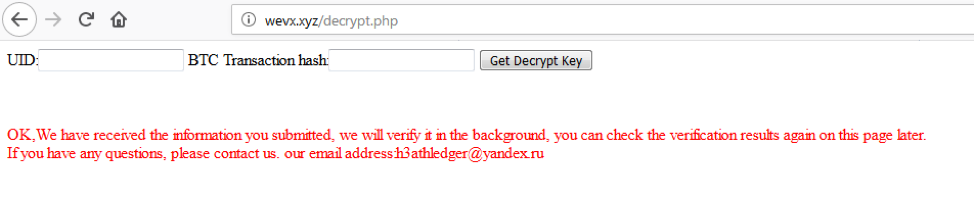

Dosyaların şifresini çözmek için gereken kod fidye yazılımı içinde bulunur. Eğer mağdur fidyeyi öderse, fidye yazılımı operatörü bunu Şekil 12’de gösterilen web sitesi aracılığıyla doğrulayabilir ve dosyaların şifresini çözmek için özel anahtarı gönderebilir.

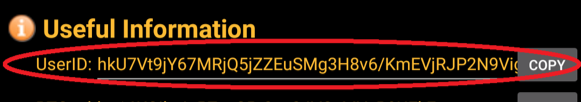

Ancak, özel anahtarı şifrelemek için kullanılan sabit kod değeri nedeniyle, şifreleme algoritmasını bir şifre çözme algoritmasına dönüştürerek fidye ödemeden dosyaların şifresini çözmek mümkündür. Gerekli olan tek şey fidye yazılımı tarafından sağlanan Kullanıcı Kimliği (bkz. Şekil 13) ve yazarının sabit kodlanmış anahtar değerini değiştirmesi durumunda fidye yazılımının APK dosyasıdır. Şimdiye kadar, Android/Filecoder.C ransomware’in tüm örneklerinde aynı değeri gördük.

Nasıl güvende kalırsınız?

· Her şeyden önce, cihazlarınızı güncel tutun, otomatik olarak yama yapacak ve güncelleyecek şekilde ayarlayın;

· Mümkünse, Google Play veya diğer saygın uygulama mağazalarına bağlı kalın. Bu mağazalar zararlı uygulamalardan tamamen arınmış olmayabilir, ancak çok daha güvenlidirler.

· Herhangi bir uygulamayı kurmadan önce derecelendirmelerini ve incelemelerini kontrol edin. Olumsuz olanlara odaklanın, çünkü bunlar genellikle gerçek kullanıcılardan gelirken, olumlu geri bildirimler genellikle saldırganlar tarafından hazırlanır.

· Uygulama tarafından istenen izinlere odaklanın. Uygulamanın işlevleri için gereksiz görünüyorsa, uygulamayı indirmekten kaçının.

· Cihazınızı korumak için saygın bir mobil güvenlik çözümü kullanın.

Bulaşma Göstergeleri (IoC’ler)

Hash | Algılama adı |

B502874681A709E48F3D1DDFA6AE398499F4BD23 | Android/Filecoder.C |

D5EF600AA1C01FA200ED46140C8308637F09DFCD | Android/Filecoder.C |

B502874681A709E48F3D1DDFA6AE398499F4BD23 | Android/Filecoder.C |

F31C67CCC0D1867DB1FBC43762FCF83746A408C2 | Android/Filecoder.C |

Bitcoin Adresi:

16KQjht4ePZxxGPr3es24VQyMYgR9UEkFy

Sunucular:

İletişim e-posta adresi:

Etkilenen Android sürümleri:

Android 5.1. ve üstü