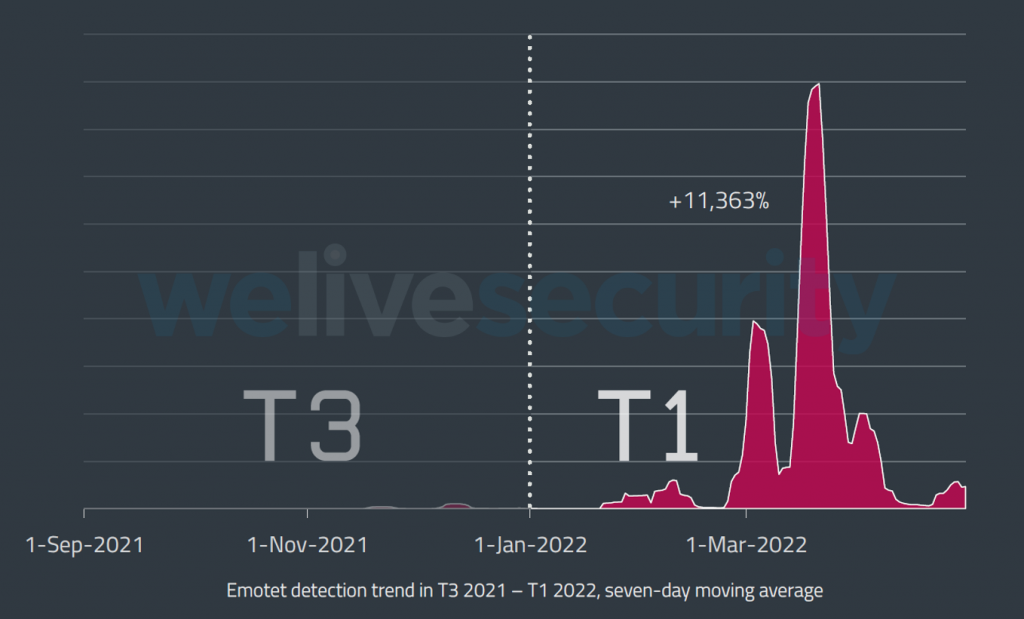

2022’nin ilk dört ayında gerçekleştirilen ESET telemetrisine göre, kötü amaçlı bir yazılım türü olan Emotet aşırı güçlenmiş bir halde geri döndü. Emotet, makroların etkinleştirildiği belgeler üzerindeki gitgide artan kontrolleri atlatabilecek mi?

ESET Tehdit Raporu T1 2022’nin önemli bulgularından biri, Emotet botnetinin Mart ve Nisan 2022’de çok miktarda istenmeyen e-posta oluşturarak ve 2021’in son dört ayına kıyasla 2022’nin ilk dört ayında yüz kattan fazla bir oranda tespit edilerek adeta bir anka kuşu gibi küllerden doğduğunu göstermektedir. Bu faaliyetin büyük bir çoğunluğu, kötü amaçlı makroların bulaştığı Word dosyalarından oluşmaktadır.

Microsoft, makroların etkinleştirildiği dosyaların varsayılan kullanımlarını güçlendirdiği için alıcıları “İçeriği Etkinleştir”e tıklamaları yönünde kandırmak uzun bir süreliğine uygulanabilir bir taktik olmayacak. Bu Emotet için ne anlama geliyor? Oldukça yaygın bir tehdit olan Emotet, şimdiye kadarki en büyük emniyet operasyonlarından biri olarak anılan operasyonun etkilerinden silkelenip kurtulduktan yalnızca birkaç ay sonra maziye gömülebilecek mi?

Bu o kadar çabuk gerçekleşmeyebilir. Emotet operatörleri, bir şöhret elde edip ardından bir kenara çekilmeyi planlıyor gibi görünmüyor.

Emotet’e makro bir bakış

İlk olarak Haziran 2014’te bir bankacılık truva atı olarak görülen Emotet, o zamandan bu yana büyük ölçüde bir hizmet olarak suç platformuna dönüşerek gizliliği ihlal edilmiş sistemlere erişimi, diğer suç gruplarına satıyor. Bu yüzden Emotet bir bilgisayarda çalışırken genellikle Dridex, Gootkit, IcedId, Nymaim, Qbot, TrickBot, Ursnif ve Zbot gibi çeşitli kötü amaçlı yazılımları indirip çalıştırıyor.

Modüler bir tasarıma sahip olan Emotet’in, kötü amaçlı Microsoft Word belgeleri içeren istenmeyen e-postalar dağıtan çok büyük kampanyalarla yayılan ana bir modülü vardır. Bunları takiben Emotet aşağıdaki amaçlarla ek modüller kullanmaktadır:

İstenmeyen e-postaları toplayıp ileterek daha fazla yayılma

Bağlı kullanıcıların gizliliğini ihlal ederek yakınlardaki güvenli olmayan Wi-Fi ağlarına bulaşma

Kullanıcı adlarını ve şifreleri paylaşması için ağları zorlama

Gizliliği ihlal edilmiş sistemleri, kendi komuta kontrol altyapısı içerisinde vekil sunuculara dönüştürme

Şifreleri sırasıyla popüler e-posta müşterilerinden ve ağ tarayıcılarından kurtarabilen MailPassView ve WebBrowserView gibi yasal Nirsoft uygulamalarını kötüye kullanma.

Gizliliği ihlal edilmiş sistemin Microsoft Outlook örneğinden e-posta adreslerini ve isimlerini çalma

Gizliliği ihlal edilmiş sistemlerden tüm e-posta mesajlarını ve eklerini çalma

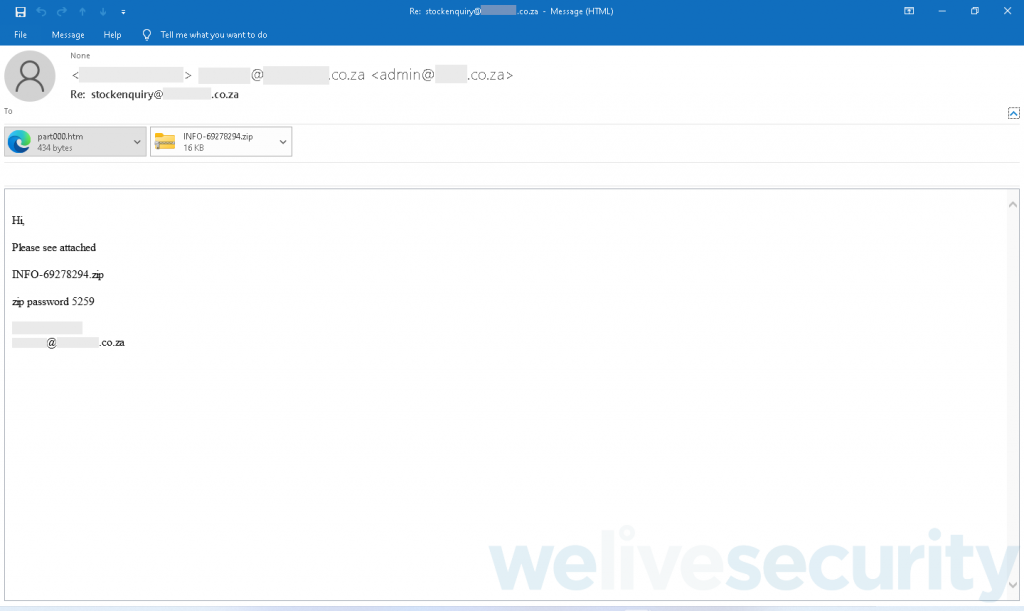

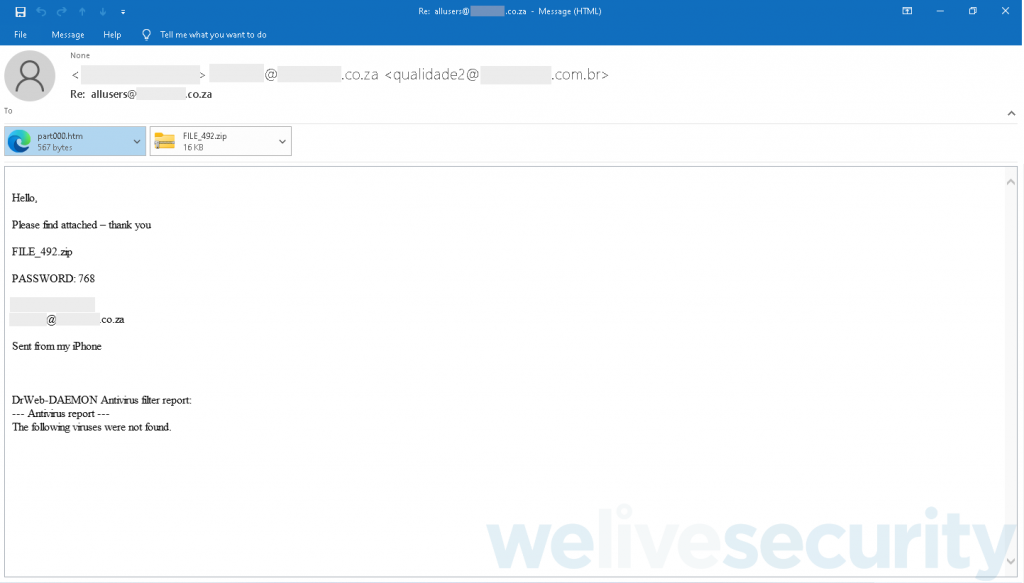

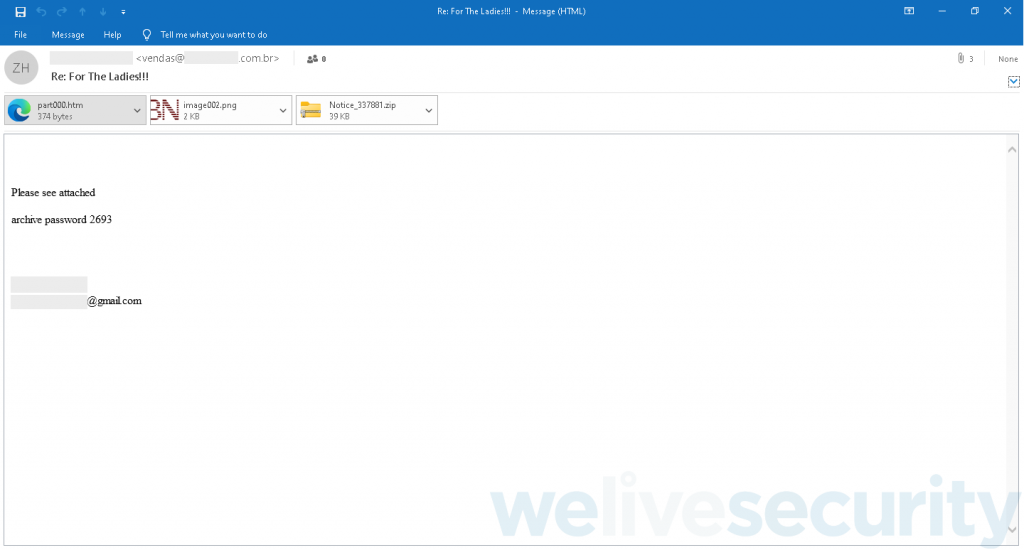

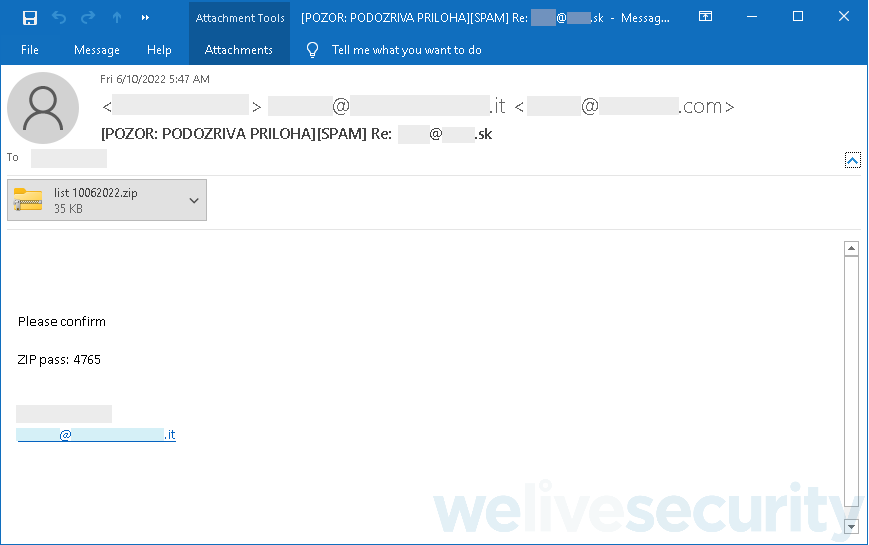

2018’de Emotet, potansiyel bir kurbanın e-posta eklerini açma ihtimalini arttırmak için etkili bir teknik olan e-posta yazışmasını ele geçirme yöntemini tekrar kullanmaya başladı. Emotet, gizliliği ihlal edilmiş sistemlerin gelen kutularında bulunan e-posta sohbetlerini çalmaya ve bunları istenmeyen e-posta kampanyalarında kullanmaya başladı. Elbette bu, kötü amaçlı bir e-postayı meşru göstermek için oldukça etkili bir yöntemdir.

Kurban ZIP arşivinden makroların etkinleştirildiği Word belgesini çıkarıp açarsa ve ardından “İçeriği Etkinleştir”e tıklarsa kötü amaçlı makrolar çalışarak nihayetinde Emotet’i indirebiliyor.

Microsoft'un (30 Şubat 2022’de) “İçeriği Etkinleştir” düğmesini kullanım dışı bırakma hamlesi, geçen yılın temizleme çalışmalarından kurtulduktan sonra Emotet Mart ve Nisan 2022’de toplu halde seri bir şekilde istenmeyen e-posta kampanyaları oluşturduğu sırada geldi. Emotet geliştiricileri, değişikliği göz önünde bulundurarak kötü amaçlı yazılım iletme platformlarının ilk kod aşaması olarak makrolara olan bağımlılıklarını değiştirmek için farklı teknikler uygulamaya koyuldular.

Emotet’in değişen teknikleri

26 Nisan - 2 Mayıs 2022 arasında ESET araştırmacıları, Emotet operatörleri tarafından çalıştırılan ve kötü amaçlı ek olarak tipik bir Microsoft Word belgesini bir kısayol (LNK) dosyası ile değiştirdikleri bir test kampanyasına ulaştılar.

Çift tıklandığında bir kısayol dosyası, Emotet’i indirmiş ve çalıştırmış bir hedef kaynağı (bu örnekte bir PowerShell komut dizisi) başlatabiliyor:

Çoğu tespit; Japonya (%28), İtalya (%16) ve Meksika'da (%11) yapılmıştır.

Daha önce 4 - 19 Nisan tarihleri arasında yapılan bir test kampanyasında Emotet operatörleri, Excel’e özel fonksiyonlar eklemek için kullanılan Microsoft Excel Eklentiler (XLL) dosyalarını içeren ve OneDrive üzerinde depolanmış ZIP arşivine kurbanlarını yönlendirdi. Söz konusu ZIP arşivi çıkarıldığında ve çalıştırıldığında bu dosyalar da çıkarak Emotet’i çalıştırmıştır.

Emotet operatörleri, botnetlerini ilk kez 2021’in son aylarındaki temizleme çalışmalarından kurtardıklarında popüler bir sızma testi aracı olan Cobalt Strike Beacon’ı kullanan başka bir kampanya keşfedildi. Emotet operatörleri bir Beacon kullanarak son yükleri daha kısa sürede yerleştirebiliyor ve bu da genelde bir fidye yazılımı oluyor.

Makro kötü amaçlı yazılımı hafifletme

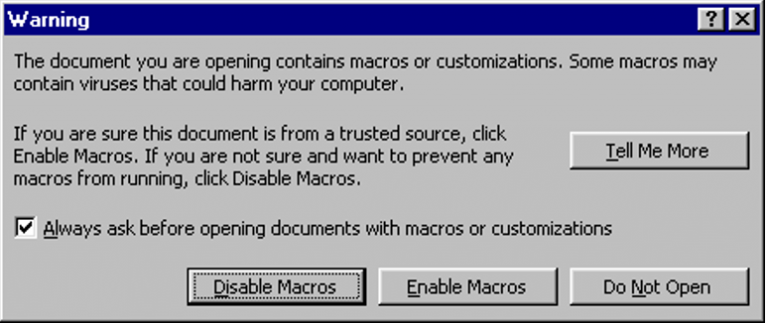

Makro içeren belgelerin e-posta ile gönderilmesi, hem kurumsal çevrelerde genellikle yaşanan bir durumdur hem de bu makrolar kötü amaçlı olduğunda kötü amaçlı yazılımı iletmek için kullanılan bir teknik olabilir. Microsoft, Word 97’nin altın çağında makroların bu şekilde kötüye kullanılabildiğini fark ederek Word üzerinde Uygulamalar için Visual Basic (VBA) makrolarının çalışmasını engelleyen ilk gömülü güvenlik özelliğini tanıttı:

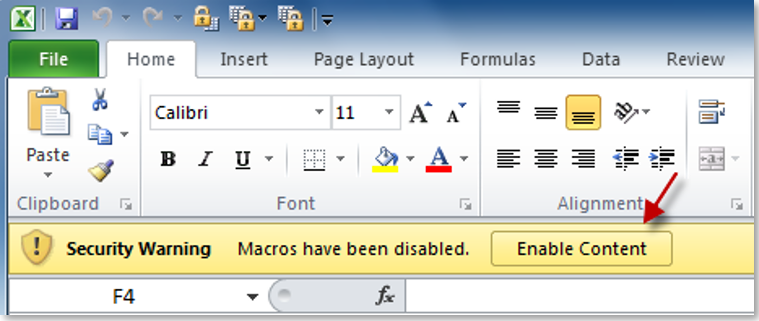

Office’in son sürümlerinde geliştirilmeye devam edilen bu özellik, bugün genellikle Office 2010’da “İçeriği Etkinleştir” düğmesinin bulunduğu sarı bir Mesaj Kutusu olarak biliniyor.

O zamandan bugüne makroları etkinleştirmek için genellikle iki kez tıklanması gerekir: İlk önce salt okunur korumalı bir ortam sağlayan ve Office 2010’dan beri mevcut bir güvenlik özelliği olan Korumalı Görünüm’den belgeyi kaldıran “Düzenlemeyi Etkinleştir”e tıklanır, ardından da makroların çalışmasını sağlayan “İçeriği Etkinleştir”e tıklanır. Alıcıların bu tıklamaları yapmasını engelleyen bir yönetici politikası geliştirilmediği sürece söz konusu makrolar başarılı bir şekilde yüklenip çalışmaya devam edecektir.

Makroların engellenmesi kötü amaçlı yazılımların iletilmesini kısıtlamaya yardımcı olsa da Emotet operatörleri gibi kötü amaçlı aktörler, ilgili seçeneğe tıklayıp makroları etkinleştirmesi için kurbanlarını kandırmaya odaklanarak çalışmalarını adapte etti.

Nisan 2022’de başlayan aşamalı bir dağıtım ile Microsoft, “İçeriği Etkinleştir”e tıklama seçeneğini tamamen kaldırarak internetten indirilen makro etkin dosyaların varsayılan kullanımlarını güçlendiriyor. Bu değişikliğin hayata geçirilmesinden sonra makroların çalışması önceden olduğu gibi halen engelleniyor. Bu yüzden bu makroları çalıştırmak için ya arada Ağ İzi olarak da adlandırılan dosyanın bölgesiyle ilgili verilerin kaldırılması gerekiyor ya da dosyanın, internete göre daha çok güvenilen bir bölgeden gelmesi gerekiyor. Bu eylemler, alıcılara yönelik çok daha karmaşık sosyal mühendislik işlemleri olduğundan, gelecekteki istenmeyen e-posta kampanyalarının engellenmesine yardımcı olmalıdır.

Bu değişiklikle birlikte sunulan iyileştirilmiş güvenlik faydası sadece Ağ İzi kadar güçlü olduğu için bunun ne olduğuna, makroların çalışmasının ne zaman engelleneceğini belirlemek için nasıl kullanıldığına ve istenmeyen e-posta gönderenlerin bunu nasıl atlatmaya çalıştığına daha detaylı bakalım.

Ağ İzi ile kötü amaçlı yazılımları önleme

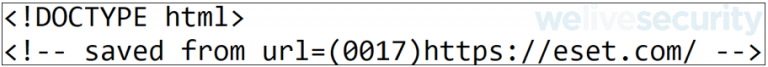

Ağ İzi, kaynak URL’lerini gösteren (MHT ve XML dosyalarının yanı sıra) HTML dosyalarına eklenen açıklamaları ifade etmektedir.

HTML dosyası kaydedildiğinde veya internet sitesi geliştiricileri tarafından test amacıyla ya da diğer ağ tarayıcıları ve uygulamaları tarafından manüel olarak eklenebildiğinde bu açıklama, Internet Explorer tarayıcısı tarafından otomatik olarak eklenir. URL ise ardından HTML dosyasına ve URL’in bağlı olabileceği herhangi bir komuta ya da aktif içeriğe atanan güvenlik seviyesini belirlemek için kullanılır.

Her URL varsayılan olarak Internet bölgesinden geliyormuş gibi düşünülür. Diğer bir ifadeyle bu URL’e ne güvenildiği ne de güvenilmediği anlamına gelir. Dosyada gömülü komutların ve diğer aktif içeriklerin otomatik olarak çalışabilmesine karşın bunlar yerel dosya sistemine ulaşamaz.

Bir URL farklı bölgelere eklenebilir: Güvenli olmayabilecek içerikler için Sınırlı Siteler veya güvenli içerikler için Yerel Intranet ve Güvenli Siteler ya da güvenli komutların ve ActiveX içeriğinin otomatik olarak çalışmasına başlangıçta izin verse de bu gibi otomatik çalıştırmaları yasaklayan nihayetinde bir kilitleme özelliğiyle donatılmış bir Yerel Makine bölgesi.

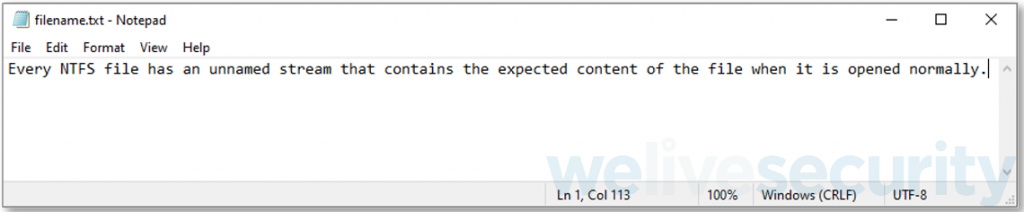

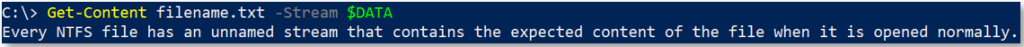

Internet Explorer kapanmadan önce bile Ağ İzi, Windows NT tabanlı işletim sistemlerinin varsayılan dosya sistemi olan Yeni Teknoloji Dosya Sistemi’nin (NTFS) bir Diğer Veri Akışı’nda (ADS) sunduğu bir dosyanın bölgesiyle ilgili bilgilere yönelik kullanılan gayri resmi bir isimdi. NTFS’lerde her dosya, dosya türünü kullanabilen bir program tarafından açıldığında dosyanın beklenen içeriğini barındıran bir $DATA akış türü ile isimsiz bir akışa sahiptir.

Dosya ismi, akış ismi ve akış türü birleştirilmekte ve iki nokta ile sınırlandırılır. Böylece NTFS’ye göre filename.txt ile filename.txt::$DATA aynıdır. Bir akış isminin nasıl olmadığını sadece bir dosya ismi ile akış türünün nasıl bulunduğuna dikkat edin.

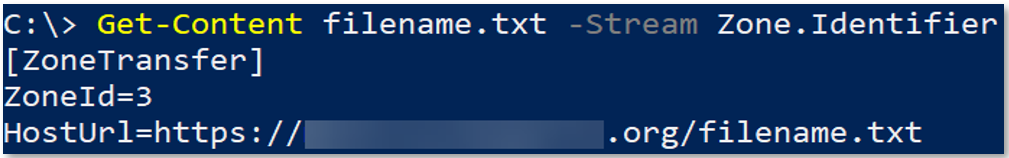

Diğer taraftan dosyanın bölgesi, filename.txt:Zone.Identifier:$DATA şeklinde görülen bir akışta yer almaktadır. Zone.Identifier, modern ağ tarayıcıların ve diğer bazı uygulamaların internet, intranet, güvenli bölge, sınırlı bölge ya da yerel makine gibi dosyaların kendi bölgelerini göstermesi için dosyalara eklediği veya yaydığı ünlü bir akış ismidir. Chrome gibi bazı tarayıcı uygulamaları, kaynak URL ile referansçı URL’i Zone.Identifier’a de eklemektedir:

Ağ İzi’nden kaçmak için Emotet çetesinin de deneyebileceği başka teknikler de bilinmektedir. ISO görüntüleri ve VHDX dosyaları gibi konteyner dosyalarının ya da Ağ İzi’ni sıkıştırılmış/arşiv dosyalarından çıkarılmamış dosyalara yaymayan .arj ve .gzip dosyaları gibi sıkıştırılmış/arşiv dosyalarının da kullanılması mümkündür. Bu tekniklerden biri nihayetinde tatmin edici bir yatırım getirisi oluşturursa Emotet’in güçlü bir şekilde dönmesini bekleyebiliriz.

Diğer Veri Akışlarını Kötüye Kullanma

Bir NTFS dosyası belirsiz miktarda akış içerebildiğinden, bu akışlar kötü amaçlarla kullanılması mümkündür ve bu zaten yapılıyor. Örneğin Winnti Group operatörleri, kötü amaçlı ve şifreli bir yükü NULL.DAT ismini verdikleri bir akışta depoladılar. Şifrenin kırılmasının ardından yükün ya PortReuse arka kapısı ya da ShadowPad kötü amaçlı yazılımı olduğu ortaya çıkmıştır.

Turla operatörleri 2016’da dünya genelindeki büyükelçiliklere ve konsolosluklara karşı Gazer arka kapısını harekete geçirdiklerinde söz konusu arka kapı, dosyalarını Windows kaydında depolayamadığı zaman akış isimleri olarak GUID’leri kullanıp dosyaları akışlarda saklamıştır.

Guildma da birçok dosyayı tek bir dosyanın akışlarında depolayarak ikili modüllerini saklama yöntemi olarak akışları kullanmıştır. Guildma özellikle tüm kötü amaçlı modüllerini, popüler e-posta müşterilerinden ve ağ tarayıcılarından elde edilen kayıtlı kimlik bilgilerinin çıkarılması için Nirsoft’un bazı araçları da dahil olmak üzere tek desktop.ini dosyasının akışları olarak depolamıştır.

desktop.ini:nauwuygiaa.jpg (MailPassView)

desktop.ini:nauwuygiab.jpg (BrowserPassView)…

Kapalı ağları hedeflemek için kötü amaçlı aktörler, USB sürücüler üzerinde normalde iyi amaçlı görünen dosyalar içerisinde kötü amaçlı bileşenleri saklamak için akışları kullanmıştır. Söz konusu akışlar, kötü amaçlı operatörlerden çalınan verileri ve komuta kontrol talimatlarını içerebilmektedir. Kapalı ağların bir internet bağlantısı olmadığı göz önünde bulundurulursa kapalı ağlarda ve bu ağların dışında gezinen USB cihazlarının ve diğer taşınabilir depolama cihazlarının kullanımına sınırlamalar getirilmesi, bunların güvenliklerinin devamlılığı açısından önem taşımaktadır.

GoBotKR gibi bazı kötü amaçlı yazılımlar, internet bölgesinden indirildikleri bilgisini saklamak için dosyalardan Zone.Identifier akışını kaldırabilmektedir. Bu durum, makroların çalışmasının ne zaman engelleneceğini belirlemek için kullanılan sadece Ağ İzi’ne dayalı herhangi bir korunma yöntemini tamamen atlar.

Nihayetinde Emotet geliştiricileri gibi istenmeyen e-posta gönderenler, Zone.Identifier akışını kaldırmak ya da yükleri saklamak için akışlar kullanmak yerine alıcıları makroları etkinleştirmeleri için kandırmaya çalışarak bu zamana kadar bir sosyal mühendislik yaklaşımı benimsemişlerdir.

Güvenlik ipuçları

Bazı yazılımların en azından sürekli olmamakla birlikte Zone.Identifier eklemediğinin veya yaymadığının bilincinde olun. Örneğin, internetten indirilmiş bir arşivden .exe uzantılı bir dosyayı çıkarmak için 7-Zip kullanılması, arşivin Zone.Identifier’ını içeriklerine yayar. Bir diğer ifadeyle, çıkarılan dosyalardan herhangi biri çalıştırılırsa güvenlik engellerini ya da uyarılarını harekete geçirecek bir Ağ İzi yoktur. Zone.Identifier ancak arşiv içerisindeki .exe uzantısına çift tıklanarak yayılır.

“İçeriği Etkinleştir” düğmesinin kaldırıldığı göz önünde tutulursa dosya arşivleyicilerin Ağ İzi’ni destekleyip desteklemediğini takip eden kullanışlı bir liste GitHub’da derlenmiştir.

Çalışanların iş akışlarının bir kısmı için makrolara bağlı olan kurumlara yönelik BT yöneticilerinin, Office programlarının makroları nasıl kullandığına ilişkin politikalarını düzenlemeleri gerekebilir. Ayrıca, kurumlar e-postalarla taşınan tehditlere karşı güvenlik pozisyonlarını gözden geçirmeleri için bu fırsattan aşağıdaki yöntemlerle faydalanmalıdır:

Kimlik avı e-postalarının, istenmeyen e-postaların ve diğer kötü amaçlı e-postaların gelen kutularına ulaşmasını engelleyebilen bir e-posta güvenlik çözümü kullanın.

Çalışanların güvenlik farkındalıklarını test etmek ve yenilemek için kimlik avı e-postaları simülasyon egzersizleri gerçekleştirin.

Ağınıza yapılan bir siber saldırının temel sebebinin kötü amaçlı bir e-postadan mı yoksa farklı bir taşıyıcıdan mı kaynaklandığını tespit etmenize yardımcı olabilecek bir tespit ve yanıt çözümü kullanmayı göz önünde bulundurun.

“İçeriği Etkinleştir” düğmesi çağının yaklaşan sonunun iki sonucu bulunmaktadır. İlk olarak kullanıcılar, e-postayla iletilen kötü amaçlı makrolara karşı daha iyi bir koruma beklentisi içerisinde olabilir. İkinci olarak ise Emotet gibi istenmeyen e-posta gönderenler, gelecekteki kurbanlarını dolandırmak için favori taktiklerinde değişiklik yapabilir. Bu denemelerden herhangi bir başarılı olursa yeni kötü amaçlı kampanyaların gelen kutulara saldıracağını bekleyebiliriz. Diğer bir ifadeyle, e-posta tabanlı tehditlere yönelik devamlı ihtiyatlı olma hali en çok dikkat edilen konu olarak kalmalıdır.

Daha fazla bilgi edinmek için:

Emotet botnet disrupted in global operation

Emotet botnet hits quiet patch before Black Friday – the calm before the storm?

Emotet strikes Quebec’s Department of Justice: An ESET Analysis

Analysis of the latest Emotet propagation campaign

Black Friday and Cyber Monday by Emotet: Filling inboxes with infected XML macros