07:51 08-02-2019

Panodaki cüzdan adresini değiştiren kripto para birimi hırsızları artık Windows veya şüpheli Android uygulama mağazaları ile sınırlı değil

Güvenlik gerekçeleriyle, çevrimiçi şifreleme cüzdanlarının adresleri uzun karakter dizelerinden oluşmaktadır. Bunları yazmak yerine, kullanıcılar panoyu kullanarak adresleri kopyalayıp yapıştırma eğilimindedirler. "Clipper" olarak da bilinen bir zararlı yazılım türü bundan faydalanıyor. Pano içeriğini keserek bunu gizlice saldırganın belirlediği içerikle değiştiriyor. Bir kripto para transferi söz konusu olduğunda, etkilenen kullanıcı kopyalanan cüzdan adresini farkında olmadan saldırganlara ait forumlarda yer alanlardan biriyle değiştirilmiş halde bulabilir ve o zamandan beri zararlı yazılım birkaç şüpheli uygulama mağazasında tespit edilmiştir.

Bu tehlikeli zararlı yazılım biçimi, ilk olarak 2017 yılında Windows platformu üzerinde yayılmaya başladı ve ilk kez 2018'in yaz aylarında şüpheli Android uygulama mağazalarında görüldü. Şubat 2019'da, resmi Android uygulama mağazası Google Play'de zararlı bir clipper tespit ettik.

Nispeten yeni olmasına rağmen, panonun içeriğini değiştirmeye dayalı kripto para hırsızlığı, yerleşik bir kötü amaçlı yazılım olarak kabul edilebilir. Hatta ESET araştırmacıları, bunlardan birini dünyanın en popüler yazılım barındırma sitelerinden biri olan download.cnet.com üzerinde tespit ettiler. Ağustos 2018'de, yeraltı hack forumlarında satılan ilk Android clipper keşfedildi.

Kopyala ve Çal

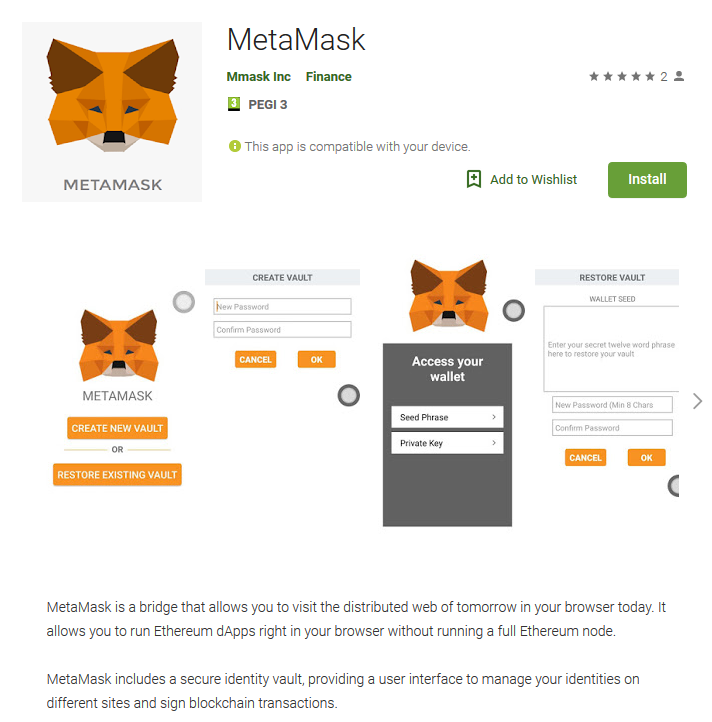

Google Play mağazasında gizlenmiş olan ve ESET güvenlik çözümleri tarafından Android/Clipper.C olarak tespit edilen clipper, MetaMask adı verilen meşru bir servis kılığına bürünüyor. Zararlı yazılımın öncelikli amacı, kurbanın oturum açma bilgilerini ve özel anahtarlarını ele geçirerek Ethereum kaynaklarını kontrol etmek. Bununla birlikte, panoya kopyalanan Bitcoin veya Ethereum cüzdan adresini saldırgana ait bir adresle de değiştirebiliyor.

Android/Clipper.C zararlısını, 1 Şubat 2019'da resmi Android mağazasında tanıtıldıktan kısa bir süre sonra tespit ettik. Bu bulguyu Google Play güvenlik ekibine ilettik ve onlar da uygulamayı mağazadan kaldırdılar.

Bu saldırı, bir tarayıcıda tam olarak bir Ethereum bileşeni yürütmeyen, merkezi olmayan Ethereum uygulamalarını çalıştırmak üzere geliştirilmiş MetaMask servisinin mobil versiyonunu kullanmak isteyen kullanıcıları hedef alıyor. Ancak, bu servis şu anda bir mobil uygulama sunmuyor; yalnızca Chrome ve Firefox gibi masaüstü tarayıcıları için bazı eklentiler sunuyor.

Daha önce de Google Play'de MetaMask kılığına bürünmüş bazı kötü amaçlı uygulamalar tespit edilmişti. Ancak onlar, kurbanların kripto para hesaplarına erişmek amacıyla heredeyse hiçbir kimlik avı faaliyeti yürütmüyorlardı.

Güvenlik ipuçları

Clipper zararlı yazılımının Google Play'de ilk kez görülmesi, Android kullanıcılarının mobil güvenlik alanındaki örnek uygulamalara bağlı kalmaları konusunda bir diğer zorunluluk olarak öne çıkıyor.

Clipper ve diğer Android zararlı yazılımlarına karşı güvende kalabilmeniz için size şunları öneriyoruz:

- Android cihazınızı güncel tutun ve güvenilir bir mobil güvenlik çözümü kullanın

- Uygulamaları indirirken yalnızca resmi Google Play mağazasını tercih edin

- Ancak, her zaman resmi uygulama bağlantısı için uygulama geliştiricisinin veya servis sağlayıcısının resmi web sitesini kontrol edin. Eğer yoksa, bunu bir uyarı olarak düşünün ve Google Play aramanızın herhangi bir sonucuna karşı son derece dikkatli olun

- Hassas bilgilerden paraya kadar değerli bir şey içeren tüm işlemlerinizde her adımı iki kez kontrol edin. Panoyu kullanırken, girmek istediğinizin kopyalandığını her zaman kontrol edin.

IoCs

Paket Adı | Hash |

com.lemon.metamask | 24D7783AAF34884677A601D487473F88 |

BTC address: 17M66AG2uQ5YZLFEMKGpzbzh4F1EsFWkmA

ETH address: 0xfbbb2EF692B5101f16d3632f836461904C761965