ESET araştırmacıları Black Hat ABD 2020’de Wi-Fi yongalarındaki KrØØk güvenlik açığını ayrıntılı biçimde açıklayarak benzer hataların düşünülenden çok daha fazla yonga markasını etkilediğinin altını çizdi

KrØØk’tan ilgili güvenlik açıklarını bulmaya yolculuk

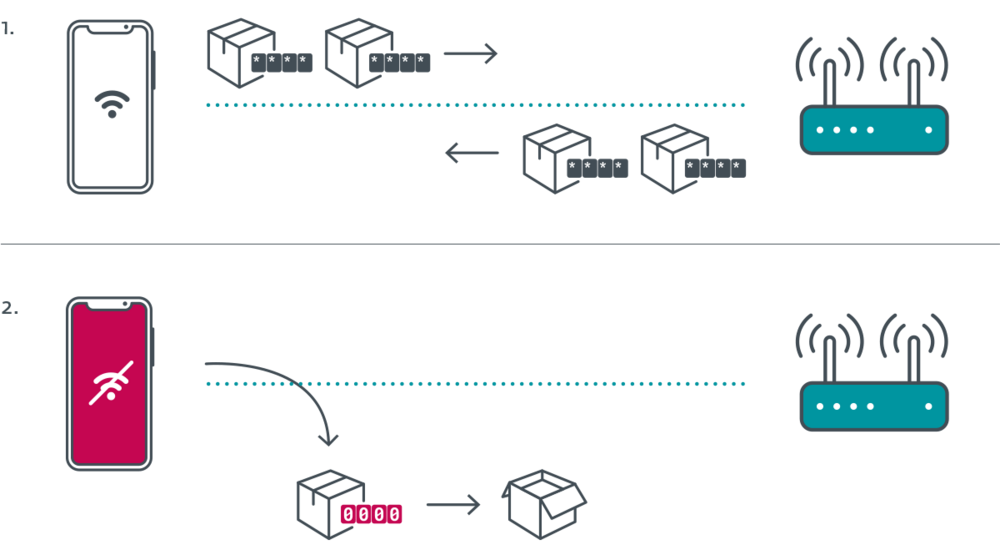

KrØØk (resmi adıyla CVE-2019-15126) Broadcom ve Cypress Wi-Fi yongalarındaki bir güvenlik açığıdır ve bazı WPA2-şifreli trafiğin şifresinin yetkisiz şekilde çözülmesine neden olur. Hata, özellikle kablosuz ağ verisinin daha önce 4 yönlü tokalaşma olarak belirlenmiş olan uygun oturum anahtarı yerine tamamı sıfırlı bir WPA2 ikili oturum anahtarı ile şifrelenmesini sağlar. Bu istenmeyen durum, bir Wi-Fi kopmasını takiben savunmasız Broadcom ve Cypress yongalarda meydana gelir.

KrØØk’un istismarı saldırganların ilgili verileri (potansiyel olarak hassas) ele geçirmesine ve şifreleri çözmesine olanak sağlar ve Wi-Fi bağlantıları kırmak için kullanılan diğer yöntemlerle karşılaştırıldığında KrØØk’un istismar edilmesi önemli bir avantaj sunar; bu sayede saldırganlar Wi-Fi sinyali aralığında bulunmak zorunda olsa da kimlik doğrulamasından geçmiş olması ve WLAN ile ilişkilendirilmiş olması gerekmez. Başka bir deyişle, Wi-Fi şifresini bilmelerine gerek yoktur.

Hatayı Şubat 2020’deki RSA Konferansında ilk olarak kamuoyuna açıklamadan önce sorumlu bir açıklama süreci yoluyla etkilenen üreticiler (ICASI’nin yanı sıra) ile birlikte çalıştık. Kamuoyu açıklamasının ardından konu, diğer birçok yonga seti ve cihaz üreticisinin dikkatini çekti ve bunlardan bazıları güvenlik açığına karşı savunmasız ürünleri olduğunu fark etti ve bunun üzerine yama dağıtımına başladılar. Bu web sayfasında ilgili üretici önerilerinin listesi bulunmaktadır[1].

Broadcom ve Cypress Wi-Fi yongaları haricinde CVE-2019-15126 güvenlik açığını gözlemlememize rağmen diğer satıcıların etkilenen yongalarında da benzer güvenlik açıları bulduk. Bulduklarımız ilk olarak Black Hat ABD 2020’de sunulmuştur ve bunlar ilgili kısa bir özet aşağıda verilmiştir.

Qualcomm – CVE-2020-3702

Broadcom ve Cypress Wi-Fi yongalarının haricinde incelediğimiz yongalardan biri Qualcomm Wi-Fi yongasıdır. Fark ettiğimiz güvenlik açığı (CVE-2020-3702 olarak belirlenmiştir) da bir bağlantı kopması ile ortaya çıkıyor ve KrØØk’a benzer şekilde şifreli veriler yerine şifresiz verileri aktararak istenmeyen bir veri ifşasına neden oluyor. Ancak ana farklılık bir tamamı sıfırlı oturum anahtarı ile şifrelenmiş olması yerine verilerin tamamen şifresiz olmasıdır (şifreleme bayraklarının ayarlanmış olmasına rağmen).

Test ettiğimiz ve savunmasız bulduğumuz cihazlar D-Link DCH-G020 Smart Home Hub ve Turris Omnia kablosuz yönlendiricidir. Kuşkusuz, güvenlik açığı bulunan Qualcomm yonga setlerini kullanan diğer yamalı olmayan cihazlar da güvenlik açığına karşı savunmasızdır.

Açıklamamızın ardından Qualcomm konuyla ilgili olarak işbirlikçi yaklaştı ve Temmuz ayında resmi olarak destekledikleri ürünlerinde kullanılan tescilli sürücüye bir düzeltme yayınladı. Qualcomm yongalı tüm cihazlar bu tescilli sürücüye sahip değil, ancak bazı durumlarda sistem girişi “ath9k” gibi açık kaynak Linux sürücüleri kullanılıyor. Qualcomm tarafından etkin bir şekilde geliştirilmediğinden, Qualcomm’dan mı yoksa açık kaynak topluluğundan bir yama üretileceği ve ne zaman yazılacağı net değil.

MediaTek ve Microsoft Azure Sphere

Ayrıca, benzer bir güvenlik açığı açıklamasının bazı Wi-Fi yongalarında MediaTek tarafından da yapıldığını gördük.

Etkilenen cihazlardan biri ASUS RT-AC52U yönlendiricidir. Diğer bir cihaz da Azure Sphere Security Research Challenge ortaklığımızın parçası olarak gördüğümüz Microsoft Azure Sphere geliştirme kitidir. Azure Sphere, MediaTek MT3620 mikro denetleyici kullanıyor ve akıllı ev, ticari, endüstriye ve diğer etki alanları dahil olmak üzere geniş bir Nesnelerin İnterneti yelpazesi hedefliyor.

MediaTek’e göre konuyu çözmek üzere Mart ve Nisan 2020 tarihlerinde yazılım yamaları yayınlandı. Azure Sphere işletim sistemi 20.07 sürümündeki MT3620 düzeltmesi Temmuz 2020’de yayınlandı.

Test komut dizininin yayınlanması

KrØØk güvenlik açığını kamuoyuna açıklamamızın ve bağımsız araştırmacılar tarafından kavram kanıtlarının yayınlanmasının üzerinden beş aydan fazla bir süre geçti ve cihazların KrØØk güvenlik açığına karşı savunmasız olup olmadığını test etmek için kullandığımız komut dizinini açıklamaya karar verdik. Ayrıca burada anlatılan daha yeni varyantlara yönelik testleri de dahil ettik. Bu komut dizini, belirli cihazların yamalı olduğunu ve artık savunmasız olmadığını doğrulamak üzere araştırmacılar ve cihaz üreticileri tarafından kullanılabilir.

Bu araştırmaya büyük katkı sağlayan iş arkadaşımız Martin Kalužník’e özellikle teşekkür ederiz.

[1] Bu listeye eklemek istediğiniz önerileriniz varsa, lütfen threatintel[at]eset.com adresinden bizimle iletişime geçin.