Israrlı tehditler ve politik hedefleri olan gruplar söz konusu olduğunda Latin Amerika genellikle göz ardı edilir. Ancak, dikkatleri üstüne çekmeyi başaran, yüksek profilli kuruluşlara karşı devam eden bir siber casusluk vakası var. Bu saldırıların arkasındaki grup, çoğunlukla Venezuela'nın devlet kuruluşlarından gigabaytlarca gizli belge çaldı. Bu yazı yayımlanırken hâlâ çok aktif olan bu grup, zararlı yazılımlarının yapısını sürekli olarak güncelliyor.

ESET, ilk olarak Nisan 2018'de görülen yeni bir Machete (grubun Python tabanlı araç seti) sürümünü takip ediyordu. Arka kapı zararlısının ana işlevselliği önceki sürümlerle aynı kalırken, bir yıl boyunca yeni özelliklerle genişletilmiştir.

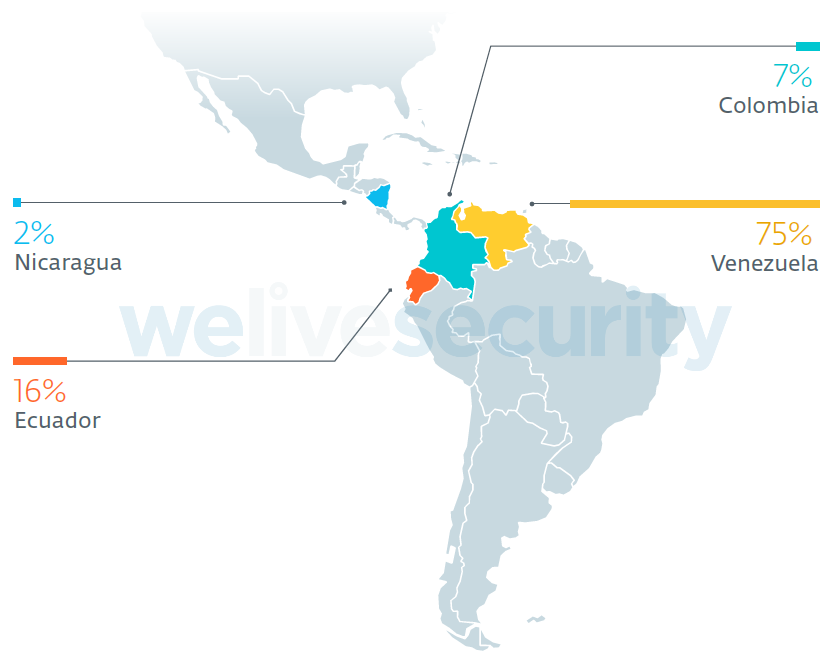

ESET araştırmacıları, Mart ayının sonundan Mayıs 2019 sonuna kadar C&C sunucusu ile aktif olarak iletişim kuran 50'den fazla mağdur bilgisayarın bulunduğunu gözlemlediler. Bu, her hafta yüklenen gigabaytlarca veri anlamına gelir. Tehlikedeki bilgisayarların %75'inden fazlası, askeri güçler, eğitim, polis ve dışişleri sektörleri de dahil olmak üzere Venezuela devlet kuruluşlarının bir parçasıydı. Bu durum, Machete zararlı yazılımının Ekvador ordusunu hedef almasıyla Latin Amerika'daki diğer ülkelere de uzanıyor. Bu zararlı yazılımın bu ülkere dağılımı Görsel 1'de gösterilmiştir.

Zararlı yazılım şebekesi

Machete şebekesi etkili hedefli oltalama teknikleri kullanır Latin Amerika ülkelerine odaklanan uzun süren saldırılar, yıllarca istihbarat toplamalarına ve taktiklerini geliştirmelerine olanak sağladı. Hedeflerini, düzenli iletişimlere nasıl karışacaklarını ve çalınacak hangi belgelerin en değerli olduğunu biliyorlar. Machete sadece ortak ofis paketi belgelerini değil, aynı zamanda coğrafi bilgi sistemleri (CBS) yazılımı tarafından kullanılan özel dosya türlerini de çeker. Grup, navigasyon rotalarını ve askeri şebekeleri kullanarak konumlandırmayı tanımlayan dosyalarla ilgileniyor.

Machete grubu kurbanlarına özel hazırlanan e-postalar gönderir ve bu e-postalar hedeften hedefe değişir. Bu e-postalar, zararlı yazılımı çalıştıran ve yem olarak sunulan sıkıştırılmış bir çalıştırılabilir dosya eki veya bu dosyaya link içerir.

Görsel 2'de, potansiyel kurbana gösterilen tipik bir PDF dosyasını görebilirsiniz. Hedeflerin durumdan şüphelenmemeleri için Machete şebekesi, daha önce çaldığı gerçek belgeleri kullanır. Görsel 2'deki doküman, 21 Mayıs 2019 tarihli, ilgili .zip dosyasının ilk hedeflere gönderildiği aynı gün tarihli gizli bir askeri belgedir. ESET, belirli bir günde çalıntı belgelerin kötü amaçlı yazılımlarla birlikte paketlendiği ve aynı gün yeni kurbanları yemlemek için kullanıldığı bunun gibi daha fazla vaka görmüştü.

Yem olarak kullanılan belgeler grubun hedefleri tarafından günde birkaç kez meşru olarak gönderilir ve alınır. Örneğin Radiogramalar Venezuela askeri kuvvetlerinde iletişim için kullanılmış belgelerdir. Saldırganlar, çok ikna edici oltalama e-postaları üretmek için askeriye jargonu ve davranışı bilgilerinden yararlanırlar.

Temel özellikler

Machete grubu çok aktiftir ve Nisan 2018'de yaymlanan ilk sürümünden beri zararlı yazılımında çeşitli değişiklikler yapmıştır. Daha önceki sürümleri 2014'te Kaspersky ve 2017'de Cylance tarafından tanımlanmıştı. Görsel 3'te Machete zararlı yazılımının yeni sürüm bileşenlerini gösteriyoruz.

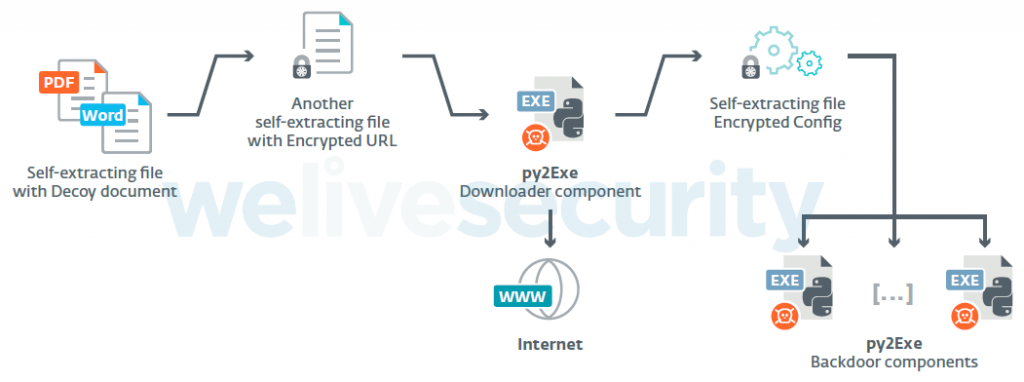

Saldırının ilk bölümü, 7z SFX Builder ile yapılmış, kendi açılabilir bir arşiv dosyası olarak gelen bir indiriciden oluşur. Arşiv kendi kendine ayıklama kodu tarafından paketten çıkarıldıktan sonra, ayıklayıcı bir yem olarak hizmet veren bir PDF veya Microsoft Office dosyasını açar ve ardından arşivden yükleyici yürütülebilir dosyasını çalıştırır. Bu yürütülebilir dosya, gerçek indirici ikili dosyasını (bir py2exeindiricinin hedef URL'sini şifrelenmiş bir dize olarak içeren başka bir kendi ayıklanabilir dosyadır.

Gördüğümüz tüm indirme URL'leri Dropbox veya Google Dokümanlar'da bulunmaktadır. Bu URL'lerdeki dosyaların hepsi şifreli yapılandırma ve py2exe arka kapı bileşenleri içeren, kendi ayıklanabilir (RAR SFX) arşivler olmuştur. Ancak Mayıs 2019'dan bu yana Machete şebekesi, indiricileri kullanmayı bıraktı ve yem dosyası ile arka kapı bileşenlerini aynı arşive eklemeye başladı.

Py2exe ikili dosyaları Python kodunu edinmek için derlenmiş olabilir. Tüm bileşenler (indiriciler ve arka kapılar) pyobfuscate ile karmaşıklaştırılmıştır. Bu, kötü amaçlı yazılımların önceki sürümlerinde de kullanılmıştır. Görsel 4, bu karmaşık betiklerden birinin bir bölümünü göstermektedir.

Ağustos 2018'den bu yana Machete bileşenleri ekstra bir karmaşıklık katmanı ile ulaştırılmıştır. Şimdi komut dosyaları, kod çözüldükten sonra Şekil 4'teki gibi bir komut dosyası üreten zlib'le sıkıştırılmış, base64 kodlu metin bloğu içeriyor. Bu ilk gizlenme katmanı -gzip parametresi ile pyminifier kullanılarak üretilir.

Arka kapı bileşenleri

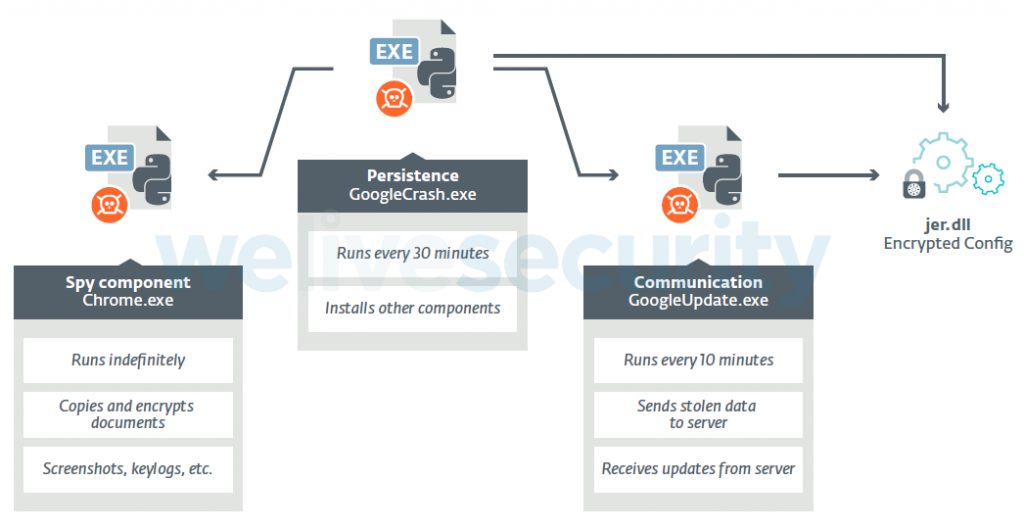

Machete'nin dropper'ı çalıştırılabilir bir RAR SFX'tir. Üç py2exe bileşeni bırakılır: GoogleCrash.exe, Chrome.exe ve GoogleUpdate.exe. Bırakılan tek yapılandırma dosyası jer.dll'dir ve ‑ AES şifreli dizelerle uyumlu base64 kodlamalı metin‑ içerir. Görsel 5'te bileşenleri özetleyen bir şema gösterilmiştir.

GoogleCrash.exe zararlı yazılımın ana bileşenidir. Diğer iki bileşenin yürütülmesini zamanlar ve kalıcılık sağlamak için Windows Görev Zamanlayıcı görevleri oluşturur.

Chrome.exe bileşeni, mağdur bilgisayardan verş toplamaktan sorumludur. Şunları yapabilir:

· Ekran görüntüleri alma

· Klavye basışlarını kaydetme

· Panoya erişim

· AES-şifreleme ve belgeleri çekme

· Yeni eklenen sürücüleri ve kopyalanan dosyaları algılama

· C&C sunucusundan indirilen diğer ikili dosyaları çalıştırma

· Sistemden belirli dosyaları alma

· Birkaç tarayıcıdan kullanıcı profili verilerini alma

· Kurbanların coğrafi konumu ve yakındaki Wi-Fi ağları hakkında bilgi toplama

· Çıkarılabilir sürücüleri fiziksel olarak çıkarma işlemi

Machete şebekesi hedeflerinden belirli dosya türlerini elde etmekle ilgileniyorlar. Microsoft Office belgelerinin yanı sıra sürücüler şunlar için de aranır:

· Yedekleme dosyaları

· Veri tabanı dosyaları

· Şifreleme anahtarları (PGP)

· OpenOffice belgeleri

· Vektör görüntüleri

· Coğrafi bilgi sistemleri için dosyalar (topografik haritalar, navigasyon rotaları vb.)

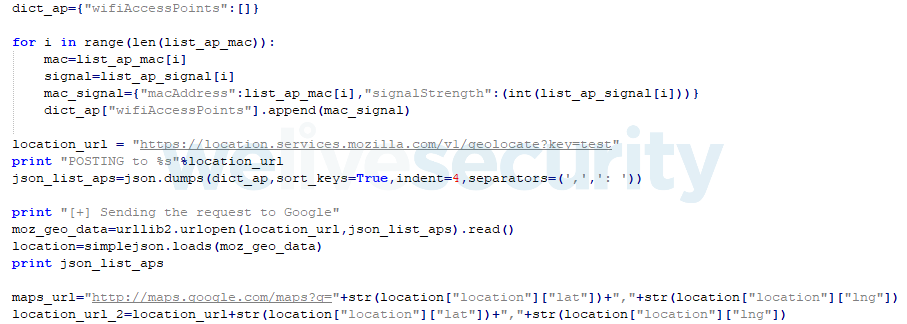

Kurbanların coğrafi konumu ile ilgili olarak, Chrome.exe yakındaki Wi-Fi ağları hakkında veri toplar ve, Mozilla Konum Hizmeti API'sine gönderir. Kısacası, bu uygulama Bluetooth işaretleri, baz istasyonları veya Wi-Fi erişim noktaları gibi diğer veri kaynakları verildiğinde coğrafi konum koordinatları sağlar. Daha sonra zararlı yazılım, bir Google Haritalar URL'si oluşturmak için enlem ve boylam koordinatlarını alır. Kodun bir kısmı Görsel 6'da gösterilmiştir.

Mozilla Konum Hizmeti'ni kullanmanın avantajı, gerçek bir GPS olmadan coğrafi konuma izin vermesi ve diğer yöntemlerden daha doğru olabilmesi. Örneğin, yaklaşık bir konum elde etmek için bir IP adresi kullanılabilir, ancak kesin konumu belirtmez. Öte yandan, alan için mevcut veriler varsa, Mozilla Konum Servisi, hedefin hangi binada bulunduğu gibi bilgiler sağlayabilir.

GoogleUpdate.exe bileşeni, uzak C & C sunucusuyla iletişim kurmaktan sorumludur. Bağlantıyı ayarlamak için yapılandırma bilgileri jer.dll dosyasından okunur: etki alanı adı, kullanıcı adı ve parola. HTTP iletişimi 2019 yılında bir geri dönüş olarak uygulanmasına rağmen Machete için temel iletişim araçları FTP üzerinden yapılmaktadır.

Bu bileşen şifreli dosyaları C&C sunucusundaki farklı alt dizinlere yükler, ancak Machete operatörleri tarafından sunucuya konan belirli dosyaları da alır Bu şekilde, kötü amaçlı yazılım yapılandırmasını, kötü amaçlı ikili dosyalarını ve dosya listelerini güncelleyebilir, ayrıca diğer ikili dosyaları indirebilir ve yürütebilir.

Sonuç olarak

Machete grubu, araştırmacılar teknik açıklamalar ve bu kötü amaçlı yazılımın zararlarıyla ilgili göstergeleri yayınladıktan sonra bile, her zamankinden daha güçlü çalışıyor. ESET aylardır bu tehdidi takip ediyor ve bazen haftalar içinde birçok değişiklik gözlemledi.

Bu yayın sırasında, en son değişiklik artık py2exe yürütülebilir olmayan altı arka kapı bileşenini tanıttı. Kötü amaçlı bileşenler için Python komut dosyaları, Python 2.7'ye özgün bir yürütülebilir dosya ve kullanılan tüm kitaplıklar kendi kendine ayıklanan bir dosyaya paketlenir.

Machete'in kodunda gördüğümüz çeşitli eserler ve altyapı bize bunun İspanyolca konuşan bir grup olduğunu düşündürüyor. Suistimal edilen bir cihazdaki çıkarılabilir medyaya veri aktarımı yapabilecek bir kodun varlığı, Machete şebekesinin hedeflenen ülkelerden birinde fiziksel varlığının olduğuna işaret olabilir ama yine de bundan emin olamayız.

Uzlaşma Göstergelerinin (IoC) tam ve kapsamlı bir listesi tam teknik dokümanda ve GitHub'da bulunabilir. ESET bu tehdidi Python/Machete türünün bir varyantı olarak algılar.

Arka kapının ayrıntılı bir analizi için, teknik dokümanımıza bakabilirsiniz Machete, artık daha keskin: Venezuela hükümet kurumları saldırı altında.

Sorularınız için veya konuyla ilgili örnekler göndermek için threatintel@eset.com adresinden bize ulaşabilirsiniz.