ESET araştırmacıları, APT32 ve APT-C-00 olarak da bilinen Gelişmiş Kalıcı Tehdit ( APT ) grubu OceanLotus'un zararlı araç setine en son eklemelerin bir kısmını yok etti.

Zararlı yazılımın üretken bir tedarikçisi olan OceanLotus, özellikle Vietnam, Filipinler, Laos ve Kamboçya başta olmak üzere Güneydoğu Asya'daki yüksek profilli kurumsal ve hükümet hedeflerine odaklanmış durumda. Görünüşe göre kaynakları geniş bir grup olan ve çoğunlukla Vietnamlı olduğu düşünülen OceanLotus, özel yapım ürünlerini başarılı olduğu bilinen tekniklerle birlikte kullanmaktadır.

OceanLotus, sanal casusluk, keşif ve fikri mülkiyet hırsızlığı içeren görevlerini yerine getirirken şöhreti önemsemiyor. Grubun en yeni arka kapılarından biri, operatörlerine ele geçirilen bir makineye uzaktan erişim sağlayan tam teşekküllü bir zararlı araç. Arka kapı, dosya, kayıt ve süreç manipülasyonunun yanı sıra ek bileşenlerin yüklenmesi için bir dizi işlevsellik içerir.

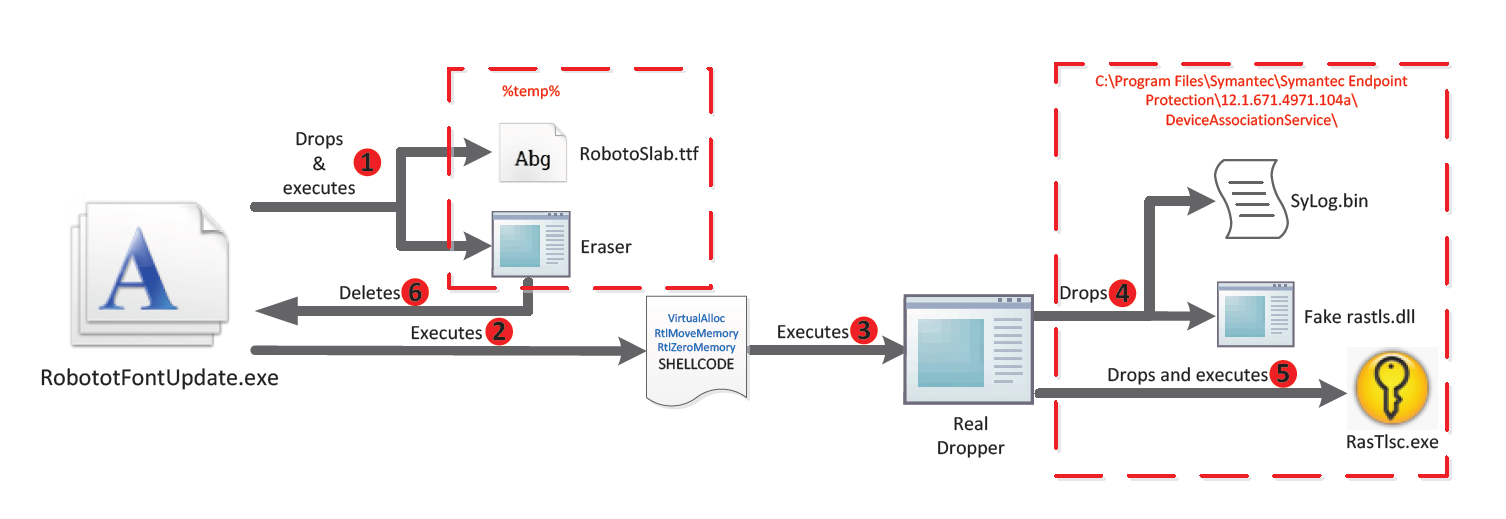

Arka kapıyı bir makineye yerleştirmek için, grup iki aşamalı bir saldırı kullanır, öncelikle bir yerleştirici paketi sistemde dayanak noktası kazanır ve arka kapının kendisi için zemin oluşturur. Bu süreç, bu tür hedeflenen operasyonlarla yaygın olarak ilişkili bazı hileleri içerir.

Kötülük

Saldırı genellikle kurbanı e-postaya eklenmiş olan kötü amaçlı yerleştiriciyi çalıştırmaya teşvik etmek için büyük olasılıkla bir oltalama e-postası yoluyla başlar. Zararlı uygulama hiç bir şeyden şüphelenmeyen kurbanın üzerine tıklaması olasılığını artırmak için sahte bir simge görüntüleyerek bir belge veya elektronik tablo olarak maskelenir.

Kurban eki tıkladığında, yerleştirici, kurbanın dikkatini dağıtmak için parola korumalı bir belgeyi açar. Bu sırada yerleştirici asıl işine döner. Hiçbir yazılım istismarına gerek yoktur.

Saldırganlar bir dizi sahte belge kullanırlar. Özgünlüğün havasını artırmak için, her dosya oldukça özenle hazırlanmış ve genellikle İngilizce - bir isme sahiptir. ESET, dosyaları Win32 / TrojanDropper.Agent.RUI olarak algılar .

Ayrıca OceanLotus'un, kurbanın ziyaret etmesi muhtemel bir web sitesinin hacklenmesini de içeren 'sulama deliği saldırılarını' kullandığı da bilinmektedir. Bu senaryoda, 'kurban', sahte bir yükleyiciyi indirmek ve çalıştırmak veya bubi tuzağı kurulu bir web sitesinden popüler yazılımlar için sahte bir güncelleme yüklemek için kandırıldı. Saldırı yöntemi ne olursa olsun, sonuçta aynı arka kapı yerleştirilir.

Sulama deliği tekniği muhtemelen Roboto Slab yazı tipi için sahte bir güncelleyici olan RobototFontUpdate.exe adındaki bir yerleştirici dağıtmak için kullanılmıştır ve aşağıdaki analizimizde özelliklerini bulabilirsiniz.

Olayın detayları

Yerleştirici paketinin bileşenleri birkaç adımda yürütülür; Her bir aşamada, zararlı yazılımın algılanmasını önlemek için tasarlanmış ağır bir gizleme kodu bulunmaktadır. Araştırmacıları ve antivirüs yazılımlarını yanlış yönlendirmek için bazı çöp kodlar da dahil edilmiştir.

Yönetici ayrıcalıklarıyla çalıştırılırsa, yerleştirici sistemde kalıcılık sağlayan bir Windows hizmeti oluşturur (böylece zararlı yazılım yeniden başlatmadan kurtulacaktır). Aksi takdirde, aynı hedef, işletim sisteminin kayıt defteri ile oynayarak da elde edilir.

Paket, ek olarak amacını yerine getirdikten sonra, 'yem olarak kullanılan belgeyi' silmek için bir uygulama da yerleştirmektedir.

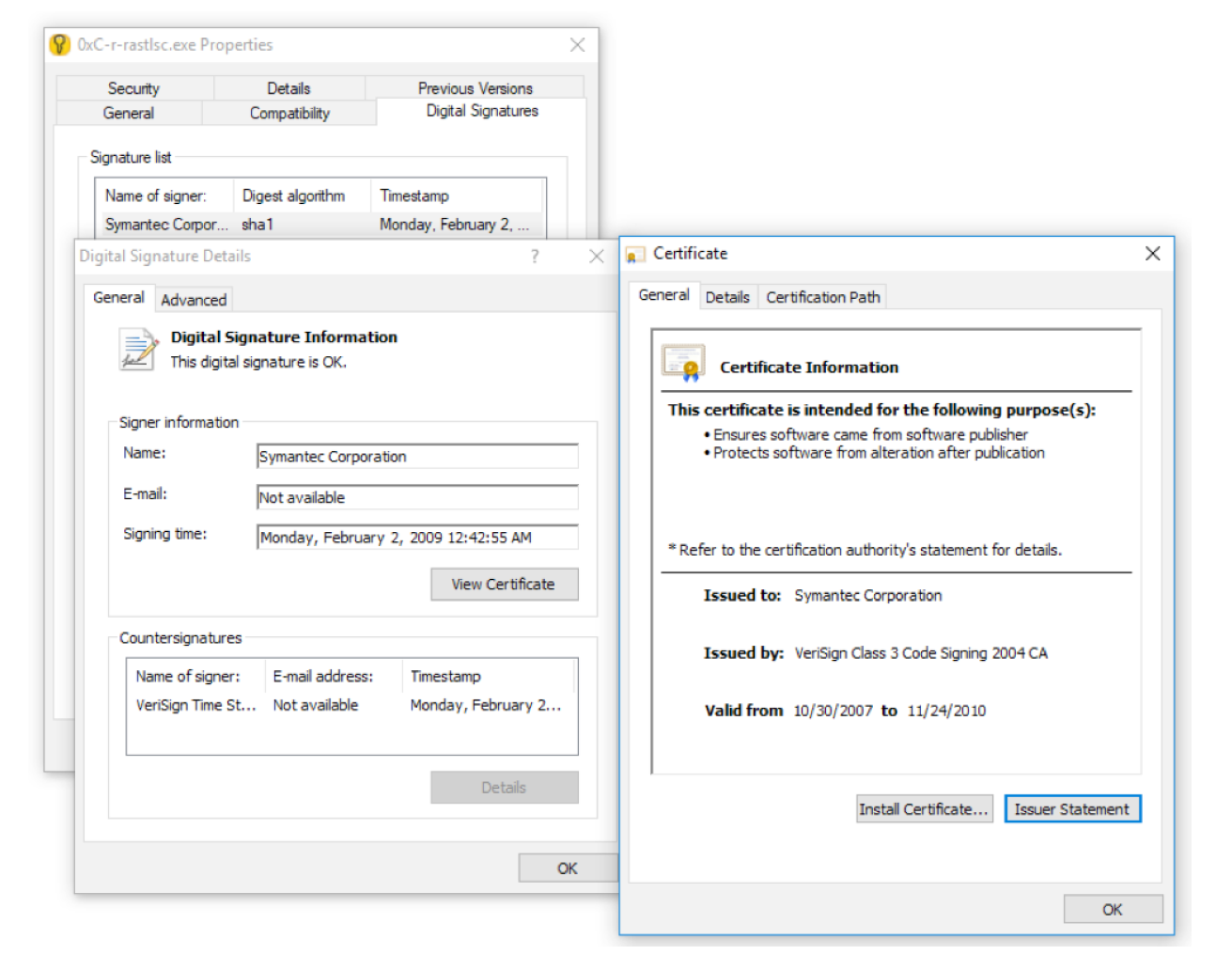

Önemli bir şekilde, bu aşamada iki dosya daha yerleştirilip devreye giriyor - büyük, meşru bir yazılım geliştiricisinden dijital olarak imzalanmış bir yürütülebilir dosya ve bu dosya tarafından kullanıldıktan sonra adlandırılan zararlı bir Dinamik Bağlantı Kitaplığı (DLL).

İki dosya numarası, imzalı yürütülebilir dosya ile aynı klasörün içine kötü amaçlı bir DLL ekleyerek meşru bir uygulamanın kitaplık yükleme işlemini birlikte seçmekten oluşan 'DLL tarafı yükleme' adı verilen denenmiş ve sınanmış bir numaradır. Bu, radarın altında kalmanın bir yoludur, çünkü geçerli bir imzayla güvenilir bir uygulamanın şüpheyi uyandırması daha az olasıdır.

Yeni OceanLotus araçlarını kullanan saldırılarda, diğerlerinin yanı sıra, Symantec'in gerçek imzalı yürütücüleri olan RasTlsc.exe ve McAfee'den mcoemcpy.exe'yi bulduk. Bu programlar çalıştırıldığında, sırasıyla rastls.dll (ESET tarafından Win32 / Salgorea.BD olarak algılanır ) ve McUtil.dll ( Win32 / Korplug.MK olarak algılanır) dosyalarını çağırır.

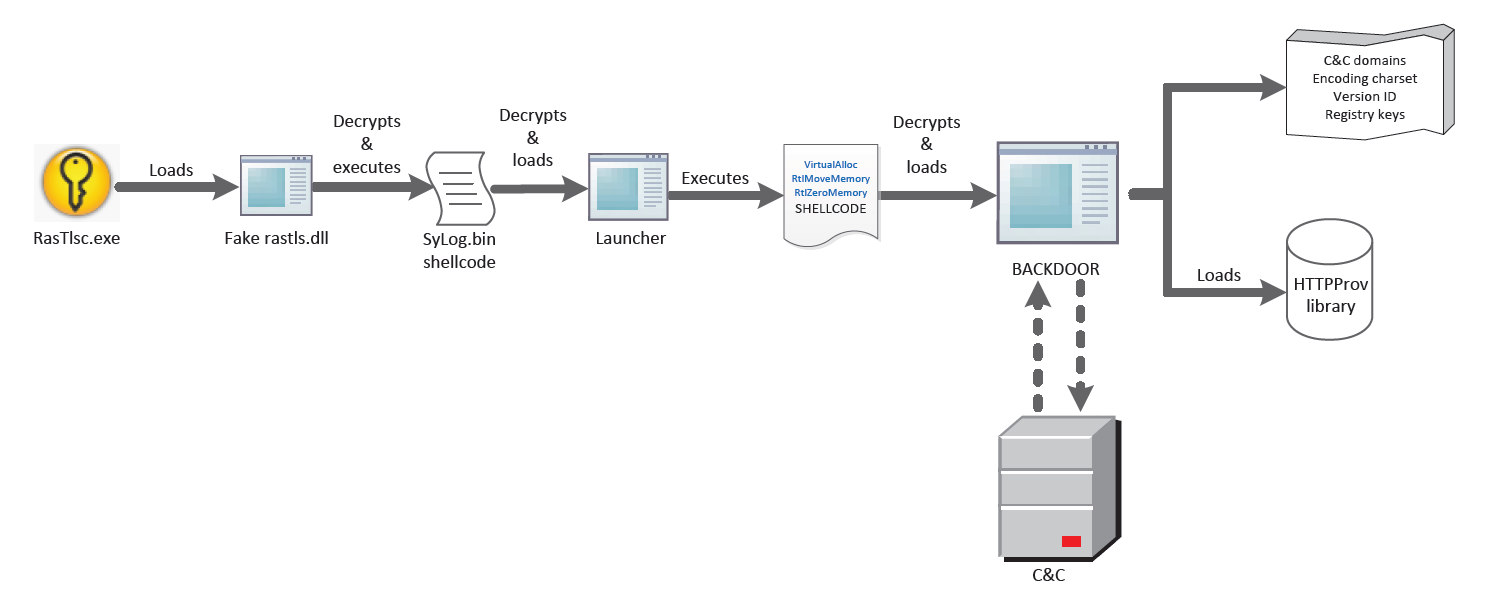

Arka kapı açılır

Şifresi çözüldüğünde, arka kapı sistemin bir parmak izini alır. Ana görevi yürütmek için komutları beklemeden önce, bilgisayar ve kullanıcı adları ve işletim sistemi sürümü gibi çeşitli verileri merkezine gönderir.

Komuta ve kontrol (C & C) altyapısı için bir dizi alan adı ve IP adresi kullanılır . C & C sunucuları ile tüm iletişim şifrelenir. Bununla birlikte, şifre çözme anahtarı verilere önceden eklendiği için, kolayca çözülebilir.

OceanLotus'un son karalama kampanyalarına yönelik derin analizimiz (aşağıdaki bağlantıya bakın) grubun çabalarını şansa bırakmadığını ve yasal kodu ve kamuya açık araçları kendi zararlı yaratımlarıyla birleştirdiğini gösteriyor. Grup, tespitlerden kaçınmak ve sonuç olarak araştırmacılar için “suları çamurlamak” için çok uğraşıyor.

Detaylı analizi incelememizde (İngilizce) bulabilirsiniz. OceanLotus: Eski teknikler, yeni arka kapı