Kurumsal ağınızdaki tüm olayları izlemek büyük veri “işidir.” Tüm uç noktalar, sunucular, yönlendiriciler, anahtarlar ve ağınızdaki diğer altyapılarda gerçekleşen oturum açma işlemlerinden indirme işlemlerine, komut dizilerine, güncellemelere ve yapılandırma değişikliklerine kadar, gözlemlenebilir tüm olgular, büyük bir hızla işleme alınması gereken, hayal dahi edilemeyecek veri dağlarına dönüşen olay günlükleri oluşturabilir.

Bazı olaylar kaçınılmaz olarak şirketinizin güvenliği ile ilgili olumsuz sonuçlar doğurur. Bir çalışan, solucan bulaşmış kişisel USB bellek çubuğunu iş cihazına takar ve bir anda olumsuz bir gelişme ile karşı karşıya kalır. Peki siz sistemleri bu olayları algılayacak şekilde ayarlamış mıydınız? Şimdi böyle bir olay gerçekleştiğine göre, bu konuda ne yapacaksınız?

Yaşanan her olumsuz gelişmede olay müdahale ekibinin tamamının harekete geçmesi gerekmez. Otomatik müdahale BT güvenliğiniz için ayrılan kaynakların ve zamanın yönetilmesinde önemli rol oynar. Olumsuz bir gelişmeden kaynaklanan tehlike genellikle temel işlem araçlarını kullanan tek bir BT yöneticisi tarafından yeterince iyi yönetilebilir.

Ancak güvenlik analistiniz tüm bu tekil olumsuz gelişmelerin ardında daha sinsi bir dümen ve amaç olduğunu keşfederse ya da anlaşılmaz bir sistem arızası oluşursa, büyük olasılıkla bilgisayar güvenliği olay müdahale ekibinizi (CSIRT) çağırmanızı gerektirecek ölçüde ciddi bir güvenlik olayı ile karşı karşıyasınız demektir. İyi düşünülmüş bir olay müdahale planına sahip, iyi eğitim görmüş bir CSIRT işe koyularak ağınıza saldıran bir düşmanın üstesinden gelebilir.

Olay Müdahale Sürecinin Dört Aşaması

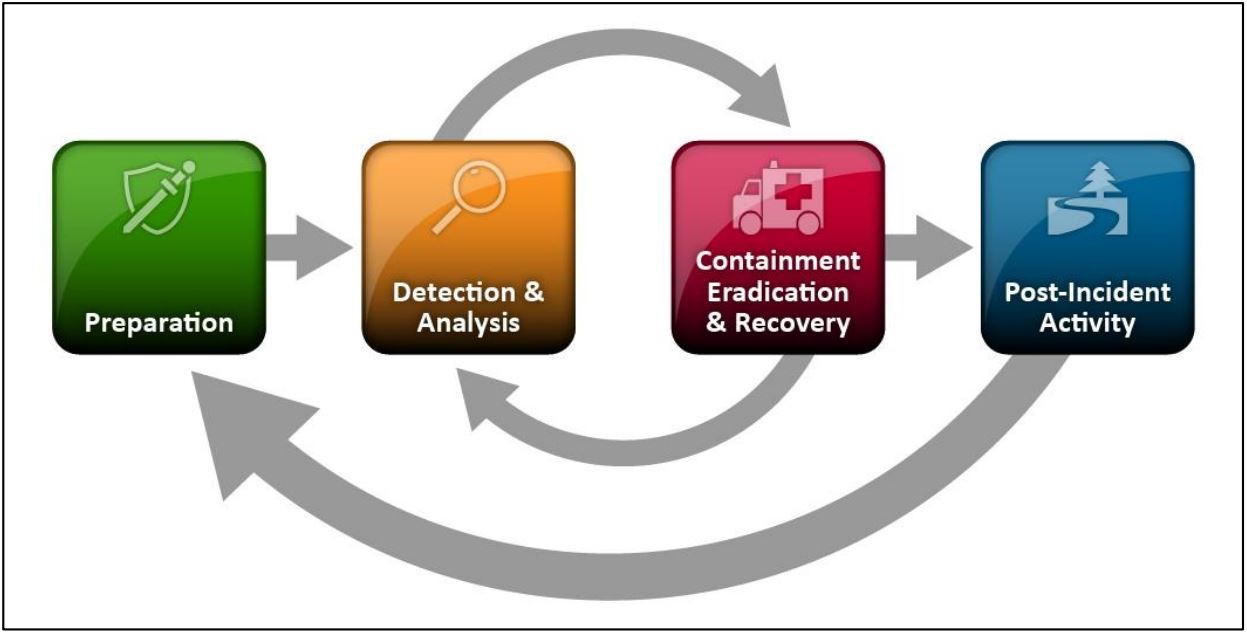

Olay müdahale planınızı kontrol etmede kullanabileceğiniz önemli bir standart, Bilgisayar Güvenlik Olaylarını Ele Alma Kılavuzu (SP 800-61) adlı bir NIST yayınından geliyor. Kılavuzda olay müdahale sürecinin dört aşaması ayrıntılı bir şekilde açıklanıyor: Hazırlık; Algılama ve Analiz; Sınırlandırma, Yok Etme ve Kurtarma ve Olay Sonrası Faaliyet.

Olayların bu dört adımı takip edecek şekilde ele alınması, normal iş faaliyetlerine başarılı bir şekilde dönülmesine yardımcı olabilir. Şimdi, her bir adımda nelerin yer aldığına bakalım.

1. Hazırlık

Herhangi bir olay yaşanmadan önce, ilk başta yaşanabilecek olayların yaşanma ihtimalini en aza indirgeyecek uygun güvenlik kontrollerini belirlemek önem taşır. Diğer bir deyişle, kurumsal ağınızın her şeyden çok güvenlik düşünülerek inşa edilmesi ve korunması gerekir.

Buna sunucuların, işletim sistemlerinin ve uygulamaların güncel, doğru yapılandırılmış ve kötü amaçlı yazılımlara karşı koruma ile güçlendirilmiş halde kalmasını sağlamak da dahildir. Ayrıca, ağınızın çevresinin güvenlik duvarları ve VPN’lerle doğru şekilde korunması da gerekir. Aşil'in topuğunu unutmayın - masalarında oturan ve masum görünen çalışanlar. Biraz eğitim kötü çalışan davranışının neden olabileceği olayların sayısının sınırlandırılmasına yardımcı olabilir.

Ağınızı kurmanın önemli bölümlerinden biri de, ağınızda gerçekleşen olaylarla ilgili bilgileri toplamak ve analiz etmek üzere gerekli tüm izleme ve kayıt araçlarının bulunduğundan emin olmaktır. Seçenekler arasında uzaktan izleme ve yönetme (RMM) araçları, güvenlik bilgileri ve olay yönetimi (SIEM) araçları, güvenlik uyumu otomasyonu ve müdahale (SOAR) araçları, izinsiz giriş tespit sistemleri (IDS) ve izinsiz giriş önleme sistemleri (IPS) ve uç nokta önleme ve müdahale (EDR) çözümleri gibi seçenekler yer alır.

Bankalar ve devlet organları gibi tehditten daha fazla kaçınan kuruluşlar, bir ortam dahilinde bulunması halinde, olay müdahale sürecinin başlatılmasına neden olabilecek gizlilik ihlali göstergelerini sağlaması için ESET Tehdit İstihbaratı Hizmeti gibi tehdit istihbaratı beslemelerinden yararlanır.

Hangi izleme ve kayıt araçlarının ağınıza uygun olduğuna karar vermenin, CSIRT’nizin etkinlikleri algılaması ve analiz etmesi ile kullanımlarına sunulan düzeltme seçenekleri üzerinde muazzam bir etkisi olacaktır.

Olay müdahale ekibi oluşturma

Daha sonra, bir olay müdahale ekibi oluşturun ve bu ekibin her zaman güncel bilgilere sahip olmasını sağlayın. Küçük ölçekli kuruluşlar büyük olasılıkla mevcut BT yöneticilerinden oluşan, geçici bir ekibe gereksinim duyacaktır. Büyük ölçekli kuruluşların şirketteki diğer BT yöneticilerinin genellikle sadece belirli saldırılarda yardımcı olmaları için (örneğin, bir SQL enjeksiyon saldırısının analiz edilmesine yardımcı olması için bir veritabanı yöneticisi) çağrılacağı, sürekli bir CSIRT ekibi bulunacaktır.

Maliyeti yüksek olabilse de, olay müdahale süreci için yönetilen bir güvenlik hizmeti sağlayıcısından (MSSP) destek almak da bir seçenektir. Bu seçeneği düşünüyorsanız daha uzun müdahale sürelerine hazır olmalısınız. Bazı olay müdahale ekibi üyelerinin bulunduğunuz yere uçakla gelmeleri gerekebilir ve bu da tehditlerin ağınızı daha fazla etkilemek üzere daha fazla zamanın olacağı anlamına gelir.

En önemlisi, herhangi bir CSIRT bünyesinde, ağlarının nasıl oluşturulduğunu anlayan personelin bulunması gerekir. İdeal şartlarda, bu kişilerin size “normal” görünen ve olağan dışı olan konularda deneyimli olmaları gerekir.

Yönetim CSIRT’nin işini etkili bir şekilde yapabilmesi için gerekli kaynakların, fonların ve liderliğin sağlanmasında da etkin bir rol de üstlenmelidir. Bu CSIRT’nin ihtiyacı olacak araçları, cihazları ve acil durum setlerini sağlamanın yanı sıra, olayla bağlantılı zor iş kararları almak anlamına da gelir.

Örneğin, CSIRT’nin e-ticaret sunucusunun güvenliğinin ihlal edildiğini ve çevrimdışı bırakılması gerektiğini saptadığını düşünün. Yönetimin sunucuyu kapatmanın ya da izole etmenin şirket üzerindeki etkisini hızla değerlendirmesi ve nihai kararı CSIRT’ye bildirmesi gerekir.

Kuruluş içerisindeki diğer personel ve ekipler de CSIRT’ye önemli bir destek sağlar. BT destek personeli CSIRT tarafından istendiği gibi sunucuları kapatarak ve değiştirerek, yedekleri geri yükleyerek ve temizlik işlemlerini yaparak yardımcı olabilir. Olayla ilgili olarak dış basın, müşteriler ve/veya kolluk kuvvetleri ile kurulacak iletişim sürecini yönetmek açısından hukuk müşaviri ve halkla ilişkiler ekipleri de önem taşır.

2. Algılama ve Analiz

Bu aşamada, olay müdahale analistleri ağda tam olarak neler olup bittiğini ve nelerin yapılabileceğini anlamak adına tüm izleme araçları ve kayıtlar ile kendilerine sunulan çeşitli biçimlerdeki verilerle ilgilenmek amacıyla bilgi birikimleri, deneyimleri ve mantıklı düşünme becerilerini kullanırlar.

Analistin görevi soruna neden olan olay dizisini yeniden oluşturabilmek üzere olayları ilişkilendirmektir. 3. Aşamada yer alan önleme adımlarına olabildiğince çabuk geçebilmek için özellikle büyük önem taşıyan konu, temel nedeni saptayabilmektir.

Bununla birlikte, NIST’nin olay müdahale süreci yaşam döngüsü şemasında da görüldüğü üzere, 2. ve 3. aşamalar daireseldir ve bu, olay müdahale ekiplerinin daha fazla temel neden analizi yapmak üzere 2. aşamaya dönebilecekleri anlamına gelir. Bu döngüde, 2. aşamada bulunan ve analiz edilen bazı veriler 3. aşamada belirli bir risk önleme adımının atılması ihtiyacını ortaya koyabilir. O adım atıldığında, daha fazla analiz edilmesi gereken ek veriler ortaya çıkabilir, bu durum başka risk önleme adımlarının atılmasını gerektirebilir ve süreç bu şekilde devam edebilir.

Şüpheli olayları otomatik olarak işaretleyen ve olay müdahale yetkilileri tarafından daha ayrıntılı bir şekilde incelenmesi için tüm süreci kaydeden ESET Enterprise Inspector gibi uç nokta algılama ve yanıt çözümleri, 2. Aşamadaki etkinlikleri önemli ölçüde destekler .

3. Sınırlandırma, Ortadan Kaldırma ve Kurtarma

Üçüncü aşamada, CSIRT algılanan tehditlerin daha da yayılmasını durduracak yönteme karar verir. Bir sunucu mu kapatılmalı, bir uç nokta mı izole edilmeli yoksa belirli hizmetler mi durdurulmalı? Seçilen sınırlandırma stratejisinde ek hasar olasılığı, kanıtların muhafaza edilmesi ve yapılacak sınırlandırmanın süresi dikkate alınmalıdır. Bu genelde güvenliği ihlal edilen sistemlerin izole edilmesi, ağın belirli bölümlerinin ayrılması ya da etkilenen makinelerin kum havuzuna yerleştirilmesi anlamına gelir.

Kum havuzu etkisinin tehdidi daha fazla izleme ve daha fazla kanıt toplama gibi bir avantajı vardır. Bununla birlikte, güvenliği ihlal edilen bir ana makinenin, kum havuzunda daha fazla hasar görmesi tehlikesi de söz konusudur.

Hukuk müşaviri CSIRT’nin olabildiğince çok delil toplaması ve belgelendirme yapması gerektiğine karar verebilir. Bu durumda, kanıtların kişiden kişiye aktarılması süreci özenle kayıt altına alınmalıdır.

Bir kez sınırlandırıldıktan sonra, keşfedilen kötü amaçlı yazılımların güvenliği ihlal edilmiş sistemlerden silinmesi gerekir. Kullanıcı hesaplarının devre dışı bırakılması, kapatılması ya da sıfırlanması gerekebilir. Zayıflıklar yamanmalı, sistemler ve dosyalar temiz yedeklerden geri yüklenmeli, parolalar değiştirilmeli, güvenlik duvarı kuralları sıkılaştırılmalı ve benzeri önlemler alınmalıdır.

Olaya bağlı olarak, normal iş faaliyetlerine tam olarak dönüş yapılabilmesi aylar sürebilir. Kısa vadede, BT yöneticilerinin aynı olayın tekrar yaşanmasını önleyebilmeleri için daha fazla ya da daha hassas kayıt ve izleme süreçleri oluşturulmalıdır. Uzun vadede, ağın daha güvenli bir ağa dönüştürülmesine yardımcı olacak, daha kapsamlı altyapı değişiklikleri görülebilir.

4. Olay Sonrası Faaliyet

CSIRT olayın nasıl yaşandığına ilişkin bir yeniden canlandırma ve zaman çizelgesi oluşturmalı ve sunmalıdır. Bu, olayın asıl nedeninin ve aynı ya da benzeri bir olayın tekrar yaşanmasını önlemek için neler yapılabileceğinin anlaşılmasına yardımcı olur.

Bu aynı zamanda tüm ekiplerin kullanılan süreç ve prosedürlerin verimliliğini gözden geçirmeleri, iletişimdeki kopuklukları ve işbirliği güçlüklerini saptamaları ve mevcut olay müdahale planını daha verimli hale getirme fırsatlarına göz atmaları gereken zamandır.

Son olarak, yönetimin olay esnasında toplanan kanıtlarla ilgili saklama politikasına karar vermesi gerekir. Bu nedenle, öncelikle hukuk departmanınıza danışmadan sabit diskleri silmeyin. Birçok kuruluş, düzenlemelerle uyumu sürdürmek için olay kayıtlarını iki yıl boyunca arşivler.

Olay müdahale araç setinizi güçlü ve araştırmacı özelliklerle desteklemenin yolunu mu arıyorsunuz? ESET Enterprise Inspector çözümünün ücretsiz deneme sürümünü edinin.