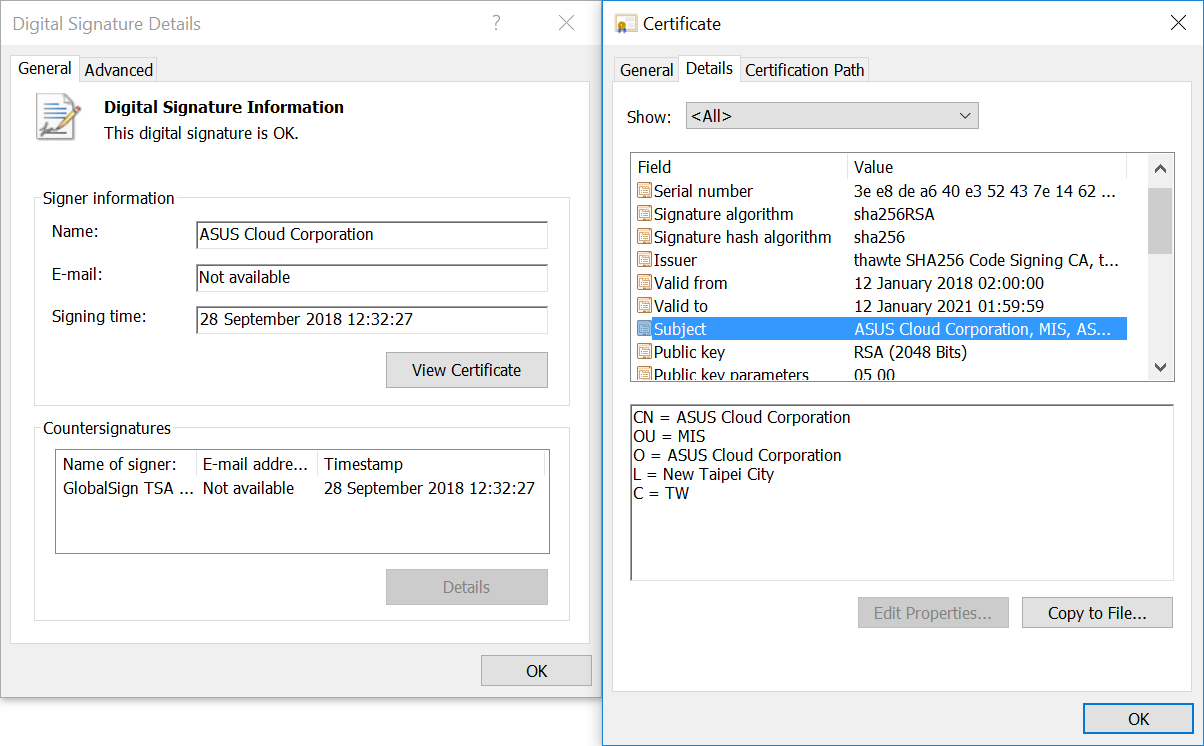

Temmuz 2018'de Plead arka kapısının D-Link Corporation tarafından verilen bir kod imzalama sertifikası ile dijital olarak imzalandığını keşfettik. Yakın zamanda aynı zararlı yazılım ile ASUS Cloud Corporation tarafından geliştirilen meşru yazılım arasında olası bir bağlantı tespit ettik.

TrendMicro'ya göre Plead zararlı yazılımı, BlackTech grubu tarafından hedefli saldırılarda kullanılan bir arka kapıdır. BlackTech grubu temel olarak Asya kıtasında siber casusluk faaliyetlerine odaklanmıştır.

Bu blog yazısında açıklanan yeni faaliyet, ESET tarafından Plead zararlı yazılımının en aktif şekilde dağıtıldığı Tayvan'da tespit edilmiştir.

Peki ne oldu?

Nisan 2019 sonlarında ESET telemetrisini kullanan ESET araştırmacıları, bu kötü amaçlı yazılımın dağıtılması için birden fazla sıradışı girişim gözlemlemiştir. Detay vermek gerekirse, Plead arka kapısı AsusWSPanel.exe adı verilen meşru bir işlem tarafından oluşturularak yürütülmüştür.Bu işlem, ASUS WebStorage adlı bir bulut depolama hizmeti istemcisine aittir. Yürütülebilir dosya, ASUS Cloud Corporation tarafından dijital olarak imzalanmıştır.

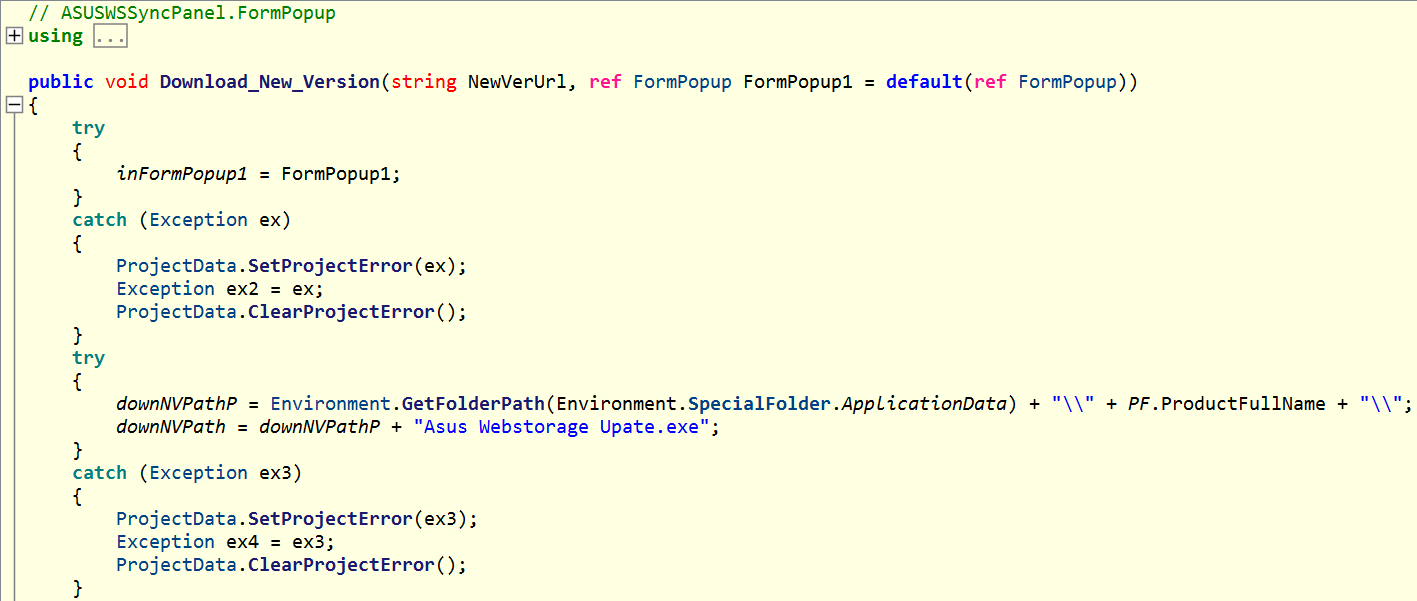

Gözlenen tüm Plead örnekleri aşağıdaki dosya adına sahiptir: Asus Webstorage Upate.exe (sic!). Araştırmamız, ASUS WebStorage'ın AsusWSPanel.exe modülünün yazılım güncelleme işlemi sırasında bu tür dosya adlarıyla dosyalar oluşturabileceğini doğrulamıştır.

Meşru yazılımın Plead zararlısını neden oluşturup çalıştırabileceği hakkında çeşitli muhtemel açıklamalar vardır.

Senaryo 1 — Tedarik zinciri saldırısı

Tedarik zincirleri, saldırganlara aynı anda çok sayıdaki hedefi gizlice ele geçirebilmeleri için sınırsız fırsatlar sunar. Bu nedenle tedarik zinciri saldırılarının sayısı gitgide artmaktadır. ESET araştırmacıları geçtiğimiz yıllarda bu kapsamda M.E.Doc, Elmedia Player, VestaCP, Statcounter ve Gaming industry gibi vakaları analiz ettiler.

Zararlı yazılım araştırmacıları için genel olarak ortada kanıt olarak gösterilebilecek yeterli sayıda delil bulunmadığı için belirli bir tedarik zinciri saldırısını tespit etmek kolay değildir.

ASUS WebStorage tedarik zinciri saldırısı olasılığını düşündüğümüzde, aşağıdaki noktaları dikkate almalıyız:

Yasal ASUS WebStorage ikili dosyaları aynı güncelleme mekanizması ile teslim edildi

Şu aşamada, ASUS WebStorage sunucularının C&C sunucuları olarak kullanıldığının veya kötü amaçlı ikili dosyalar dağıttığının farkında değiliz

Saldırganlar, meşru yazılımın içinde kötü amaçlı işlevselliği dahil etmek yerine bağımsız kötü amaçlı yazılım dosyaları kullandılar

Bu nedenle, olası bir tedarik zinciri saldırısı hipotezini daha az muhtemel bir senaryo olarak değerlendiriyoruz; ancak bu ihtimali yine de tam olarak görmezden gelemeyiz.

Senaryo 2 — Ortadaki adam saldırısı

ASUS WebStorage yazılımı, ortadaki adam saldırısına (MitM) karşı savunmasızdır. Özetlemek gerekirse, yazılım güncellemesi HTTP kullanılarak istenir ve aktarılır. Sonrasında bir güncelleme indirilir ve bu güncelleme yürütülmeye hazır olduğunda, yazılım onu yürütmeden orijinal olup olmadığını doğrulayamaz. Böylece saldırganlar güncelleme işlemi sırasında araya girebilirlerse, kötü amaçlı bir güncelleme yapılmasını sağlayabilirler.

ESET araştırmacıları, zararlı yazılımların ISP seviyesinde bir MitM saldırısı kullanılarak dağıtıldığı durumlara alışkındır. Buna FinFisher, StrongPity2 ve Turla mosquito vakaları örnek gösterilebilir.

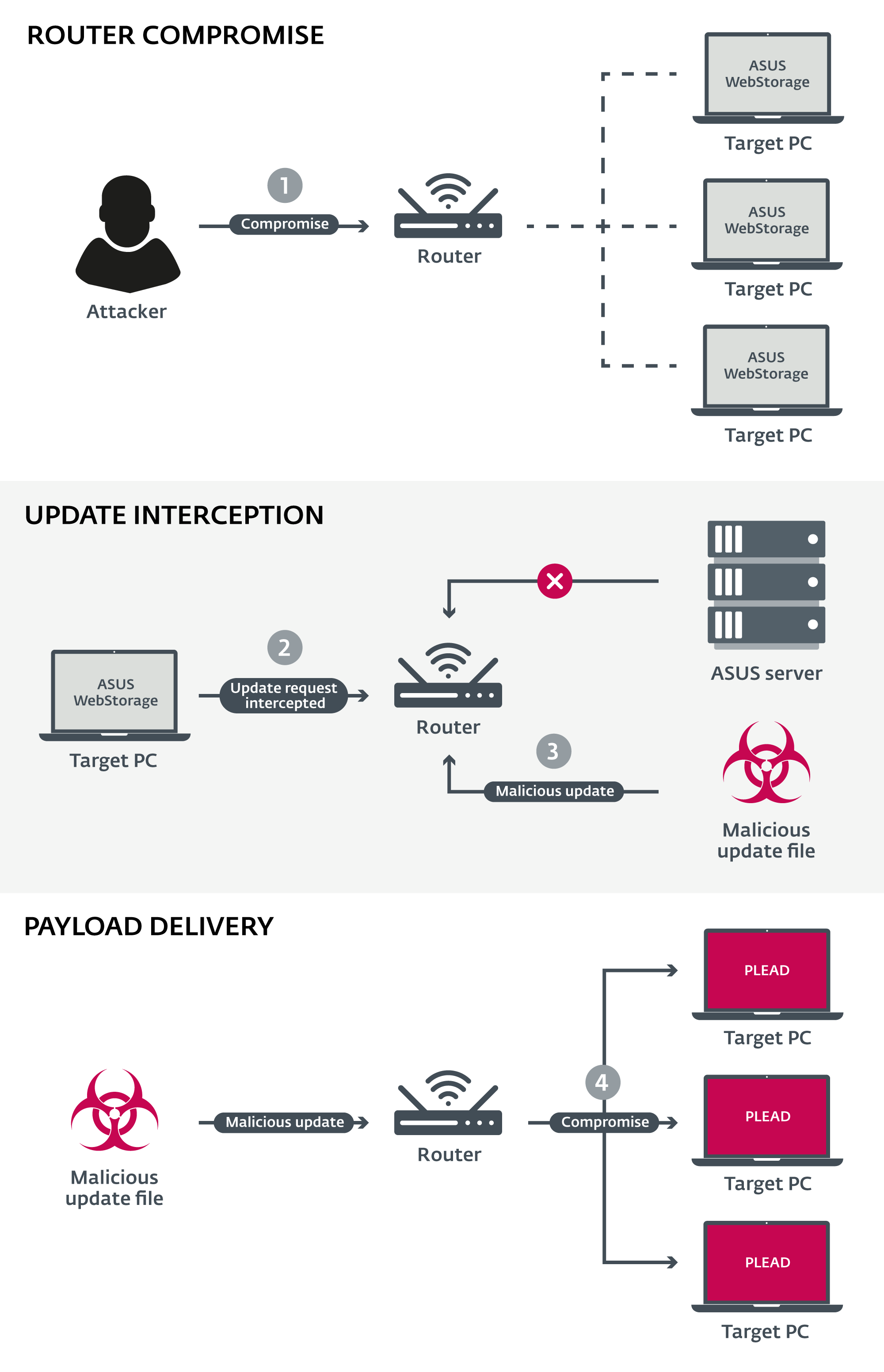

TrendMicro araştırmasına göre, Plead zararlı yazılımının arkasındaki saldırganlar savunmasız router cihazları ele geçirmekte ve hatta onları zararlı yazılımın C&C sunucuları olarak kullanmaktadırlar.

Araştırmamız bu durumdan etkilenen kuruluşların çoğunun aynı üretici tarafından üretilen router cihazlara sahip olduğunu ortaya çıkarmış ve dahası, bu cihazların yönetim panellerine internetten erişilebildiğini ortaya koymuştur. Bu doğrultuda, router cihaz seviyesindeki bir MitM saldırısının en olası senaryo olduğuna inanıyoruz.

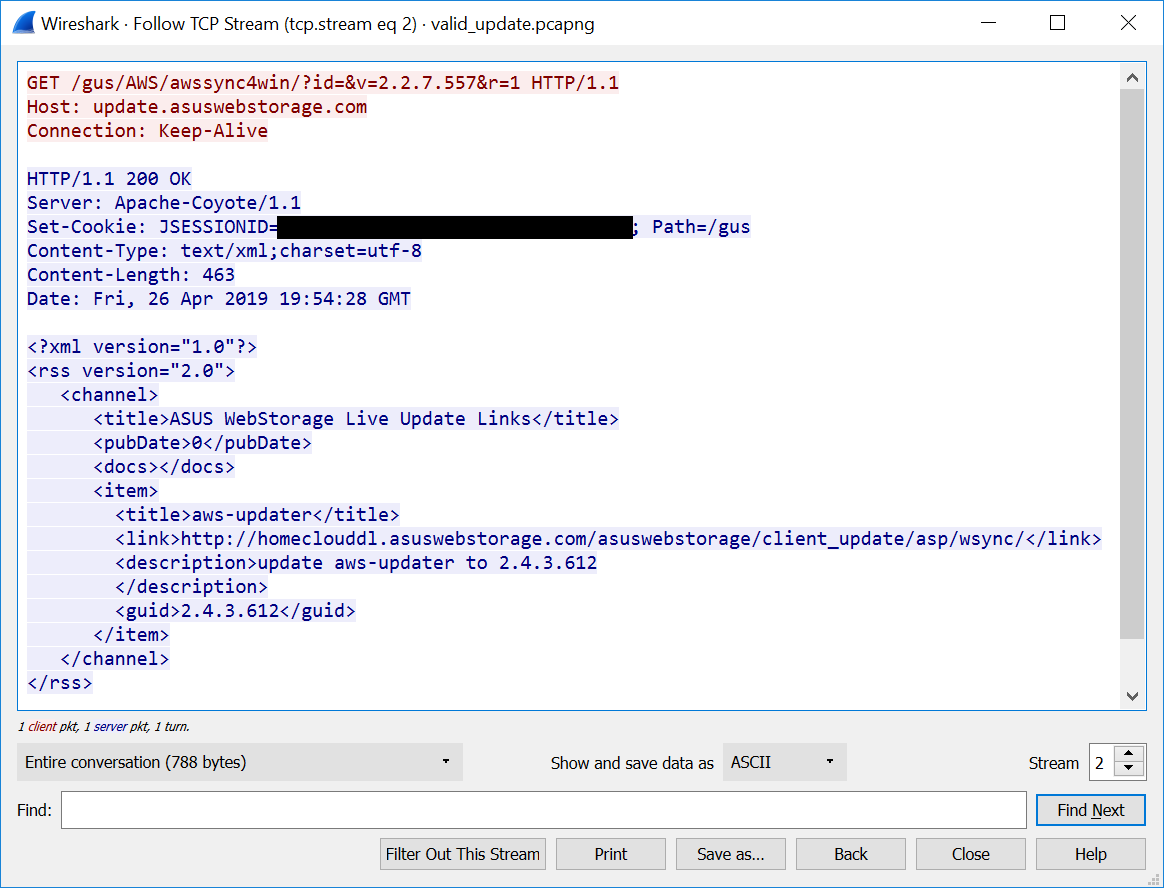

Yukarıda belirtildiği gibi, ASUS WebStorage yazılımı HTTP kullanarak bir güncelleme talep etmektedir. Belirtmek gerekirse, update.asuswebstorage.com sunucusuna bir istek göndermekte, o da XML formatında bir geri yanıt göndermektedir. XML yanıtındaki en önemli bileşenler guid ve link'tir. Guidbileşeni son güncel versiyonu içerirken, link bileşeni de güncelleme için kullanılacak URL indirme linkini içermektedir. Güncelleme işlemi basittir: yazılım, yüklü sürümün en son sürümden daha eski olup olmadığını kontrol eder; eğer öyleyse, sağlanan URL'i kullanarak bir ikili dosya ister.

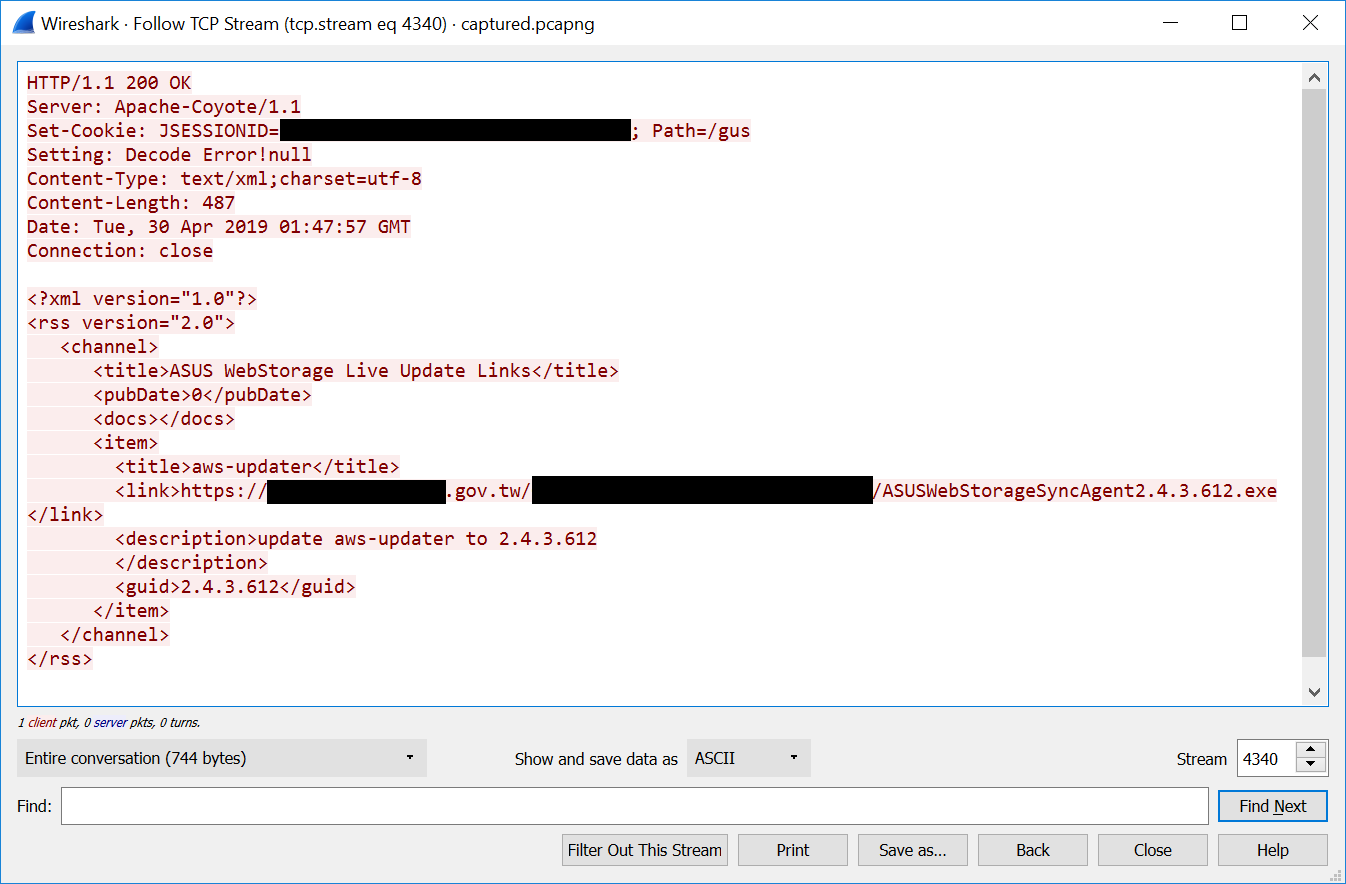

Bu şekilde saldırganlar bu iki öğeyi kendi verilerini kullanıp değiştirerek güncelleştirmeyi tetikleyebilirler. Bu, tam olarak dolaşımda gözlemlediğimiz senaryodur. Şekil 4'te gösterildiği gibi, saldırganlar yeni bir URL ekler ve bu da ele geçirilmiş bir gov.tw alan adresindeki kötü amaçlı bir dosyaya işaret etmektedir.

Şekil 5'teki grafik, ele geçirilen router cihazlar aracılığıyla hedeflere kötü amaçlı yükler dağıtmak için kullanılan en olası senaryoyu göstermektedir.

Plead arka kapısı

Dağıtılan Plead örneği, ilk aşama niteliğinde bir indiricidir. Bir kez yürütüldüğünde, resmi ASUS WebStorage sunucusu olan update.asuswebstorage.com.ssmailer[.]com adresiymiş gibi görünen sunucudan fav.ico bir dosya indirir.

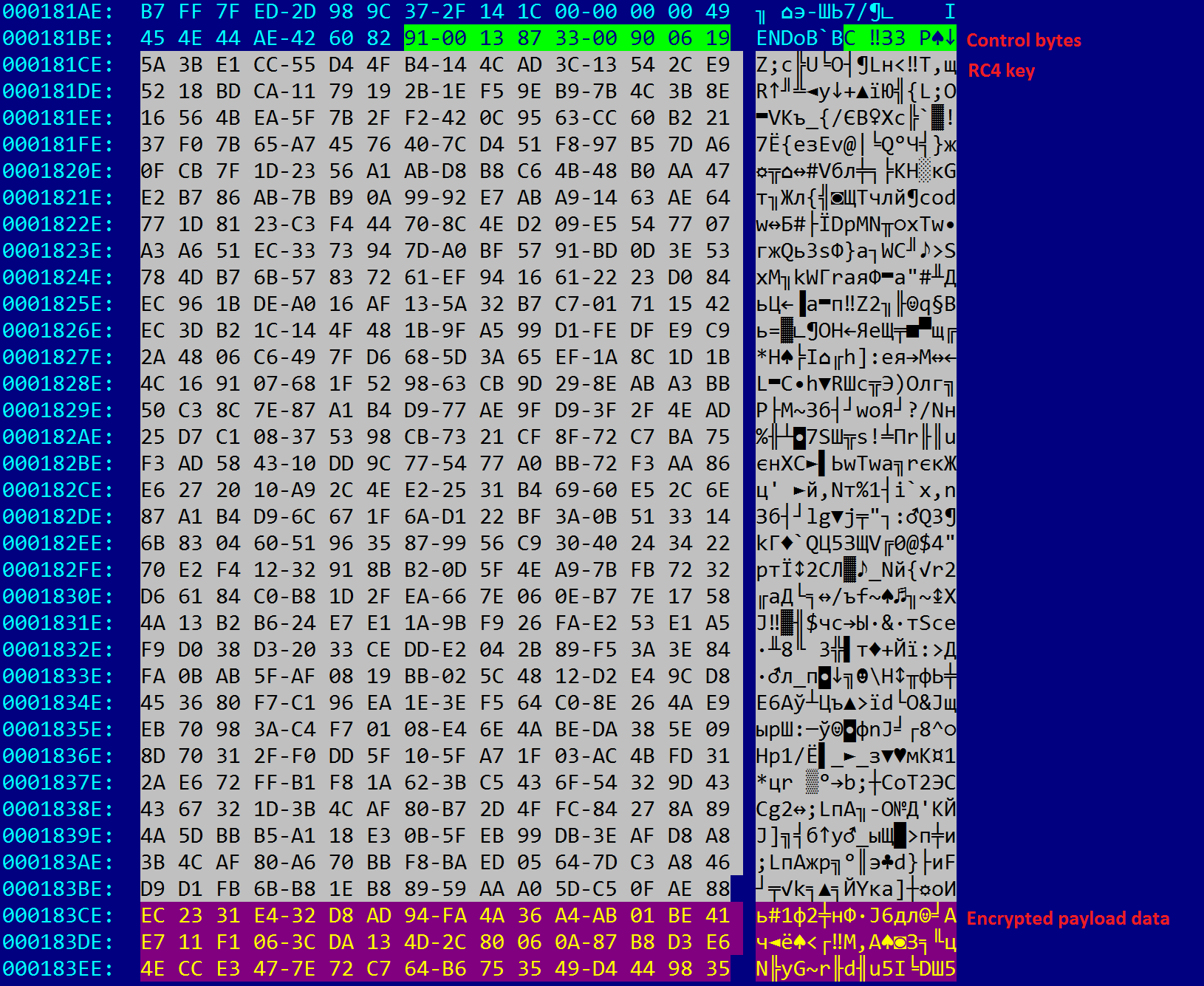

İndirilen dosya, PNG formatında bir görsel ve PNG verilerinin hemen ardına gizlenmiş olan kötü amaçlı yazılım tarafından kullanılacak verileri içermektedir. Kötü amaçlı yazılım belirli bir bayt dizisi (kontrol baytları) arar; sonrasında verilerin geri kalanını çözmek için sonraki 512 baytı bir RC4 şifreleme anahtarı olarak kullanır.

Şifresi çözülen veriler bir Windows PE ikili dosyası içermektedir; bu dosya da aşağıdaki dosya isimleri ve dosya adresleri kullanılarak dağıtılıp yürütülebilir:

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\slui.exe

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\ctfmon.exe

%TEMP%\DEV%RANDOM4CHARS%.TMP

Zararlı yazılım kendisini Başlat Menüsü'nün başlangıç klasörüne yazarak kalıcılık kazanır ve mevcut kullanıcı sisteme her giriş yaptığında yüklenir.

Bırakılan yürütülebilir dosya, amacı PE kaynağındaki shellcode'u çözmek ve bellekte çalıştırmak olan ikinci aşama yükleyicidir. Shellcode üçüncü aşamada DLL'i yükler; bunun da amacı C&C sunucusundan ek bir modül alıp yürütmektir.Üçüncü aşamadaki DLL ve indirilen modül JPCERT tarafından derinlemesine analiz edilmiş ve blog sayfasındapaylaşılmıştır("TSCookie" olarak bahsedilmektedir).

Sonuç

Saldırganlar, zararlı yazılımlarını daha gizli bir şekilde dağıtabilmek için sürekli yeni yöntemler aramaktadırlar.Tedarik zinciri ve ortadaki adam saldırılarının dünya genelinde pek çok saldırgan tarafından her geçen gün artarak kullanıldığını görüyoruz.

Bu nedenle yazılım geliştiricilerinin olası izinsiz girişlere yönelik olarak ortamlarını iyice izlemekle kalmayıp, aynı zamanda MitM saldırılarına karşı ürünlerinde dirençli ve buna uygun güncelleme mekanizmaları uygulamaları da çok önemlidir.

ESET araştırmacıları, bu makale yayınlanmadan önce ASUS CloudCorporation'ı bilgilendirmiştir.

Herhangi bir sorunuz olması veya bu konuyla ilgili örnek gönderimler yapmak istemeniz durumunda lütfen threatintel@eset.com adresinden bizimle iletişime geçin.

Indicators of Compromise

ESET detectionnames

Win32/Plead.APtrojan

Pleadsamples (SHA-1):

77F785613AAA41E4BF5D8702D8DFBD315E784F3E

322719458BC5DFFEC99C9EF96B2E84397285CD73

C&C servers

update.asuswebstorage.com.ssmailer[.]com

www.google.com.dns-report[.]com

MITRE ATT&CK techniques

Execution | T1203 | Exploitation for Client Execution | BlackTech group exploits a vulnerable update mechanism in ASUS WebStorage software in order to deploy Plead malware in network |

Persistence | T1060 | Registry Run Keys / Startup Folder | Plead malware might drop a second stage loader in the Start Menu's startup folder |

Defense Evasion | T1116 | Code Signing | Some Plead malware samples are signed with stolen certificates |

T1027 | Obfuscated Files or Information | Plead malware encrypts its payloads with the RC4 algorithm | |

Credential Access | T1081 | Credentials in Files | BlackTech can deploy a module that steals credentials from the victim's browser and email clients |

Discovery | T1083 | File and Directory Discovery | Plead malware allows attackers to obtain a list of files |

T1057 | Process Discovery | Plead malware allows attackers to obtain a list of running processes on a system | |

Command And Control | T1105 | Remote File Copy | Plead malware allows attackers to upload and download files from its C&C |

T1071 | Standard Application Layer Protocol | Plead malware uses HTTP for communication with its C&C | |

Exfiltration | T1041 | Exfiltration Over Command and Control Channel | Data exfiltration is done using the already opened channel with the C&C server |