Brute-force saldırıları ve BlueKeep exploiti doğrudan Uzak Masaüstü Protokolü (RDP) bağlantıları kullanır; ESET, Windows işletim sistemli bir bilgisayarın suistimallere karşı güvenli olup olmadığını kontrol etmek için ücretsiz bir araç yayımladı

BlueKeep (CVE-2019-0708) güvenlik açığı bugüne kadar yaygın bir tahribata yol açmamış olsa da, bu yazıda istismar döngüsünde hala çok erken olmasının nedenlerine bakacağız. Gerçek şu ki, pek çok sistemin güvenlik yamaları yok ve exploitin wormable versiyonu hala bulunabilir. Bu faktörler nedeniyle ESET, bir sistemin savunmasız olup olmadığını kontrol etmek için ücretsiz bir yardımcı program oluşturmuştur.

Bazen "açıkça orta olan" şeyler hakkında konuşmak zorundasınızdır ve bu düşünce yazıya başlamak için oldukça yerinde olacaktır çünkü bugünlerde bu konu hakkında yazmak umduğum bir şey değildi. Derinlere inmeden önce eski bir kurala göz atarak başlayalım.

Bilgi güvenliği alanında eski bir deyiş vardır, eğer bir saldırganın bilgisayarınıza fiziksel erişimi varsa artık o sizin bilgisayarınız değildir. Bunun nedeni oldukça basit: saldırganların eline bir bilgisayar geçtiğinde, istedikleri her şeyi değiştirebilirler. Keylogger gibi aygıtlar yükleme, disk sürücülerini kaldırma ve bunları kopyalama ve aksi takdirde silme, değiştirme veya sisteme istedikleri her şeyi ekleme; bunların hepsi bilgisayara yaklaştıkça daha kolay hale gelecektir. Bu tabii ki şaşırtıcı ya da zekice değildir. Aksine, bu kaçınılmaz bir gerçektir. Saldırganlar için, bu onların iş tanımının bir parçasıdır.

Bununla birlikte işletmeler, okullar ve her türlü organizasyon bunun farkındadır. Bu kuruluşların hiçbiri sunucularını lobi, resepsiyon alanı, ziyaretçi merkezi, bekleme odası veya kamuoyunun ya da herhangi bir çalışanın, fakültenin, öğrencinin veya personelin girebileceği ve bunlara fiziksel olarak erişebileceği yerlere koymaz. Ya da en azından faaliyet göstermek isteyen hiçbir işletme buna izin vermez. Genellikle, sunucular ayrı olarak ya kendilerine ayrılmış özel bir odada ya da çoğu personelin giriş iznininin bile olmadığı arkada bir köşede tutulurlar.

Ancak tüm bu ortak bilgiler , fiziksel dünyada güvenlik hakkında öğrenilen dersler her zaman internet dünyasına düzgün (veya doğru) aktarılmaz. Doğrudan internete bağlı olan Microsoft Windows sunucu işletim sistemlerinin çeşitli sürümlerini kullanan ve kimin erişeceğini konusunda çok az ya da hiç güvenlik pratiği bulunmadan çalıştıran ve çok sayıda sunucu vardır. Ve bu da bizi RDP tartışmasına getiriyor.

RDP nedir?

Uzak Masaüstü Protokolü'nün kısaltması olan RDP, bir bilgisayarın uzaktan kullanabilmesi için ağ üzerinden başka bir bilgisayara bağlanmasına izin verir. Bir etki alanında, Windows XP veya Windows 10 gibi bir istemci sistemi çalıştıran bilgisayarlar, işletim sisteminin bir parçası olarak önceden yüklenmiş RDP istemci yazılımı ile birlikte gelir ve bu da kuruluşun sunucuları da dahil olmak üzere ağdaki diğer bilgisayarlara bağlanmalarını sağlar. Bu durumda bir sunucuya bağlantı, doğrudan sunucunun işletim sistemine veya o sunucudaki sanal makinenin içinde çalışan bir işletim sistemine olabilir anlamına gelir. Bu bağlantıdan, bir kişi tıpkı o sunucuya bağlı klavyeyi ve monitörü kullanıyormuş gibi dizinleri açabilir, dosyaları indirebilir ve yükleyebilir ve programları çalıştırabilir.

RDP Citrix tarafından 1995 yılında icat edildi ve WinFrame adlı Windows NT 3.51'in geliştirilmiş bir sürümünün bir parçası olarak satıldı. 1998 yılında Microsoft, Windows NT 4.0 Terminal Server Edition'a RDP ekledi. O zamandan beri, protokol Microsoft'un Windows Server işletim sistemlerinin tüm sürümlerinin bir parçası olmuştur ve Windows XP 2001 yılında piyasaya sürüldüğünden bu yana Windows İstemci işletim sistemlerinin tüm ev dışı kullanıcı sürümlerine dahil edilmiştir. Günümüzde, RDP'nin yaygın kullanıcıları, sunucu odasına dahi gitmek zorunda kalmadan oturdukları yerden sistemi yöneten sistem yöneticilerinin yanı sıra kuruluşlarının etki alanındaki sanallaştırılmış masaüstü makinelerine bağlanabilen uzak çalışanları içermektedir.

Saldırganlar RDP ile ne yapar?

Geçtiğimiz birkaç yıldır ESET, saldırganların RDP kullanarak internetten Windows Server'a uzaktan bağlandığı ve bilgisayarın yöneticisi olarak oturum açtığı olaylarla giderek artan sayıda karşılaşmıştır. Saldırganlar sunucuda yönetici olarak oturum açtıktan sonra, genellikle sunucunun ne için kullanıldığını, kimin tarafından ve ne zaman kullanıldığını belirlemek için bazı keşif gerçekleştirirler.

Saldırganlar denetimine sahip oldukları sunucu türünü öğrendikten sonra kötü amaçlı eylemler gerçekleştirmeye başlayabilirler. Gördüğümüz yaygın kötü amaçlı faaliyetler şunlardır:

• sistemdeki varlığının kanıtlarını içeren günlük dosyalarını temizleme

• zamanlanmış yedeklemeleri ve gölge kopyaları devre dışı bırakma

• güvenlik yazılımını devre dışı bırakma veya içinde yöneticiler için izin verilen dışlamalar ayarlama

• çeşitli programları sunucuya indirme ve yükleme

• erişilebilirlerse eski yedeklemeleri silme veya üzerine yazma

• sunucudan veri çıkarma

Bu, bir saldırganın yapabileceği her şeyin tam bir listesi değildir, bir saldırgan da bu aktivitelerin tümünü gerçekleştirecek diye bir kural yoktur. Saldırganlar, önceden belirlenmiş bir gündemi varsa zaman içerisinde birkaç kez veya sadece bir kez bağlanabilirler. Saldırganların yapacağı şeyler büyük ölçüde değişse de, en yaygın olanlarından ikisi:

• Monero gibi kripto para birimi oluşturmak için coin madenciliği programlarının kurulması

• kuruluştan para gasp etmek için, genellikle Bitcoin gibi kripto para kullanılarak ödenebilir, fidye yazılımı yükleme

Bazı durumlarda, saldırganlar, RDP etkinliğinin keşfedilmesi ve sonlandırılması durumunda tehlikeye atılmış bir sunucuya erişimini (kalıcı şekilde) korumak için ek uzaktan denetim yazılımı yükleyebilir.

Hem fidye yazılımı yoluyla gasp etmek hem de kripto para madenciliği için ihlal edilmiş hiçbir sunucu görmedik, ancak bir sunucunun önce bir saldırgan tarafından kripto para madenciliği için ardından ise başka bir saldırgana devredilerek yeni saldırganın para kazandığı ihlal örnekleri ile karşılaştık, Görünüşe göre hırsızlar arasında çok az da olsa bir onur bulunuyor.

RDP saldırıları hakkında bilgi, sextortion dolandırıcılarının bile dolandırıcılıklarını daha meşru hale getirmek için fidye notlarını içeren bir noktaya ulaştı.

Bu tür e-posta dolandırıcılığı hakkında daha fazla bilgi almak için, meslektaşım Bruce P. Burrell makale dizisini tavsiye ederim: Bölüm I, Bölüm II ve Bölüm III.

Kitle RDP saldırıları

RDP ile yapılan saldırılar yavaş yavaş, ancak stabil şekilde artarak devam etmektedir ve FBI, Birleşik Krallık'tan NCSC, Kanadalı CCCS ve Avustralyalı ACSC 'den birkaç devlet danışmanının gündemini oluşturmuştur,

Ancak, Mayıs 2019'da; Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 ve Windows Server 2008 R2'yi etkileyen RDP'deki güvenlik açığı olan CVE-2019-0708, nam-ı diğer BlueKeep baraj kapaklarını açtı. Masaüstünde, Windows 8 ve sonraki sürümleri ve sunucularda, Windows Server 2012 ve sonraki sürümleri etkilenmez.

BlueKeep güvenlik açığı saldırganların kurbanlarının bilgisayarlarında rasgele program kodu çalıştırmasına izin verir. Bireysel saldırganlar bile saldırılarda otomatik araçlar kullanabildikleri için yaygın bir tehdit oluşturabilirler, bu güvenlik açığı kullanıcıların müdahalesi olmadan kendini otomatik olarak ağlara yayabilen tıpkı geçmişte karşılaştığımız Win32/Diskcoder.C (namı diğer NotPetya) veConficker gibi “wormable” dır.

Wormable güvenlik açıklarının kullanılması genellikle ciddi bir sorun olarak kabul edilir. Microsoft, BlueKeep güvenlik açığını en yüksek önem derecesinde Kritik olarak müşteriler için yayınlanan rehberinde atamıştır ve ABD hükümeti Ulusal Güvenlik Açığı Veritabanı Bluekeep'i CVE-2019-0708 girişi ile 10 üzerinden 9,8 olarak değerlendirmiştir. Microsoft, kullanıcıların Windows XP ve Windows Server 2003 gibi destek dışı işletim sistemleri de dahil olmak üzere yamalarını yüklemesini şiddetle tavsiye eden bir blog gönderisi yayınladı. Wormable bir istismarla ilgili endişeler o kadar yüksekti ki, Haziran başında ABD Ulusal Güvenlik Ajansı, Microsoft'un kusuru için yamalarının yüklenmesini öneren nadir bir tavsiye mektubu yayınladı.

Eylül ayının başında, Metasploit pentesting aracının geliştiricisi Rapid7, BlueKeep güvenlik açığını duyurdu. Önümüzdeki birkaç ay boyunca BlueKeep aktivitesinde önemli bir artış bildirilmese de, bu son zamanlarda değişti. Kasım ayının başında, ZDNet ve WIRED tarafından BlueKeep güvenlik açığı ile ilgili kitlesel raporlar, diğer haber bültenleri arasında kamuya açıklandı. Saldırganların BlueKeep güvenlik açığını kullanarak gerçekleştirdiği saldırıların, savunmasız bilgisayarlarda, yaklaşık% 91'inin bir çökme hatasıyla (nam-ı diğer bugcheck ya da Mavi ekran) başarılı olmadığı bildirildi. Bununla birlikte, savunmasız bilgisayarların kalan% 9'unda, bu saldırganlar Monero kripto para madenciliği yazılımını başarıyla kurdu. Yani, korkulan wormable saldırı atağı ya da saldırganların yüksek bir başarı oranı olmasa da, exploit atağını otomatikleştirmiş oldukları görülüyor.

Başlangıçta bu blog yazısını yazmaya başladığımda, ne bu güvenlik açığının ayrıntılı bir açıklamasına girmek ne de sömürü için bir zaman çizelgesi sağlamak niyetinde değildi: Amacım okuyuculara bu tehdide karşı kendilerini korumak için yapılması gerekenler konusunda bir anlayış sağlamaktı. Öyleyse, yapılması gerekenlere bir göz atalım.

RDP kaynaklı saldırganlara karşı savunma

Peki, tüm bunları aklınızda bulundurarak, ne yapabilirsiniz? Açıkçası, ilk şey, RDP kullanarak doğrudan internet üzerinden sunucularınıza bağlanmayı bırakmaktır. Bu, bazı işletmeler için sorunlu olabilir, çünkü bunun için bazı meşru nedenler olabilir. Ancak, Ocak 2020'de biten Windows Server 2008 ve Windows 7 desteğiyle, bunları çalıştıran bilgisayarlara Internet üzerinden RDP kullanarak doğrudan erişebilir olmak işletmeniz için zaten azaltmayı planlıyor olmanız gereken bir risk teşkil eder.

Bu, RDP'yi hemen durdurmanız gerektiği anlamına gelmez, ancak mümkün olan en kısa sürede güvenliğiniz için ek adımlar atmanız gerekir. Bu amaçla, bilgisayarlarınızı RDP tabanlı saldırılardan korumaya başlamak için atabileceğiniz ilk on adımı içeren bir tablo oluşturduk.

RDP'yi güvende tutmak için öneriler | Sebep |

1. Perimeter güvenlik duvarındaki 3389 (TCP/UDP) portundan yerel makinelere dış bağlantılara izin vermeyin. * | İnternetten RDP erişimini engelleyin |

2. CVE-2019-0708 (BlueKeep) güvenlik açığı için yamaları test edin ve dağıtın ve Ağ Düzeyinde Kimlik Doğrulamasını mümkün olduğunca çabuk etkinleştirin. | Microsoft'un yamasını yüklemek ve onların kurallarına uymak, aygıtların BlueKeep güvenlik açığına karşı korunduğundan emin olmanıza yardımcı olur. |

3. RDP üzerinden oturum açılabilen tüm hesaplar için karmaşık parolaları zorunlu hale getirin. (şirket, ürün adları veya kullanıcılarla ilgili herhangi bir ifadeye sahip olmayan ve 15+ karakter içeren uzunlukta). | Parola tahmin ve kimlik doldurma saldırılarına karşı korur. Bunları otomatikleştirmek inanılmaz derecede kolaydır ve bir parolanın uzunluğunu artırmak bu tür saldırılara karşı daha dirençli hale getirir. |

4. İki faktörlü kimlik doğrulaması (2FA) yükleyin ve en azından RDP üzerinden oturum açılabilen tüm hesaplarda bunu zorunlu kılın. | Bu cep telefonu, anahtar veya bilgisayarlara giriş yapmak için başka bir mekanizma aracılığıyla çalışanların kullanabileceği ikinci bir kimlik doğrulama katmanı gerektirmesi demektir. |

5. Yerel ağınızın dışındaki tüm RDP bağlantılarına aracılık etmek için bir sanal özel ağ (VPN) geçidi yükleyin. | İnternet ve yerel ağınız arasındaki RDP bağlantılarını önler. Bilgisayarlara uzaktan erişim için daha güçlü kimlik ve kimlik doğrulama gereksinimlerini uygulamanıza olanak tanır. |

6. Yönetim ve hizmet hesapları ile ilgisiz güçlü bir parola kullanarak, parola korumalı uç nokta güvenlik yazılımı kullanın. | Bir saldırganın ağınıza yönetici erişimi olması durumunda ek bir koruma katmanı sağlar. |

7. Uç nokta güvenlik yazılımlarında exploit korumasını etkinleştirin. | Birçok uç nokta güvenlik programı da exploit tekniklerini engelleyebilir. Bu işlevin etkin olduğunu doğrulayın. |

8. RDP kullanarak internetten erişilmesi gereken güvensiz bilgisayarları izole edin. | Ağın geri kalanından güvenlik açığı olan bilgisayarları engellemek için ağ yalıtımı uygulayın. |

9. Güvensiz bilgisayarları değiştirin. | Eğer bilgisayarın BlueKeep güvenlik açığına karşı yamaları yoksa, en kısa sürede değiştirilmesini planlayın. |

10. VPN ağ geçidinde geoIP engelleme oluşturun. | Personel ve markalar aynı ülkedeyse veya kısa bir ülke listesiyse, yabancı saldırganların bağlantılarını önlemek için diğer ülkelerden erişimi engelleyin. |

BlueKeep, varsayılan olarak 3389 portunu kullanır. Bu portu farklı bir değerle değiştirdiyseniz, engellenmesi gereken port yeni değerdir.

Bu tablo, basitçe şekliyle önem sırasına ve uygulama kolaylığına dayanır, ancak bu, kuruluşunuza bağlı olarak değişebilir. Bunlardan bazıları kuruluşunuz için geçerli olmayabilir veya bunları farklı bir sırayla yapmak daha pratik olabilir ya da kuruluşunuzun atması gereken ek adımlar bulunabilir.

Uç noktası güvenlik yazılımınızın BlueKeep güvenlik açığını algıladığını kontrol etmeniz gerekir. BlueKeep, ESET Internet Security ve ESET Smart Security Premium ile tüketiciler, ESET uç nokta koruma programları ile işletmeler için ESET'in güvenlik duvarı teknolojisinin bir uzantısı olan ESET Network Attack Protection modülü tarafından RDP/Exploit.CVE-2019-0708 olarak algılanır.

Şekil2: ESET Antimalware teknolojisi şunları açıkladı: Ağ Saldırısı Koruması

Program | ESET BlueKeep (CVE-2019-0708) Algılama Aracı |

Sürüm | 1.0.0.1 |

Konum | download.eset.com/com/eset/tools/diagnosis/bluekeep_checker/latest/esetbluekeepchecker.exe |

SHA-1 karması | C0E66EA2659D2EA172950572FDB5DE881D3882D8 |

(Daha yeni sürümler için ESET'in Araçlar ve Yardımcı Programlar sayfasını kontrol ettiğinizden emin olun)

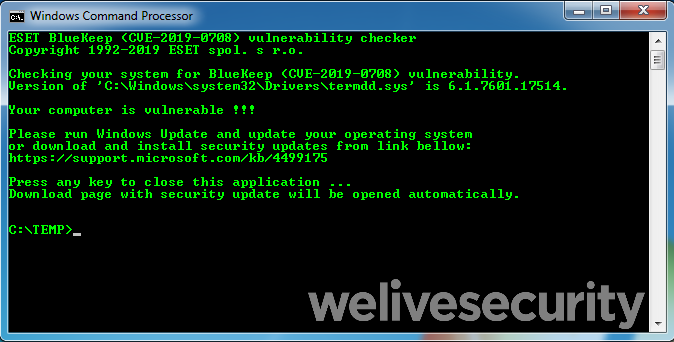

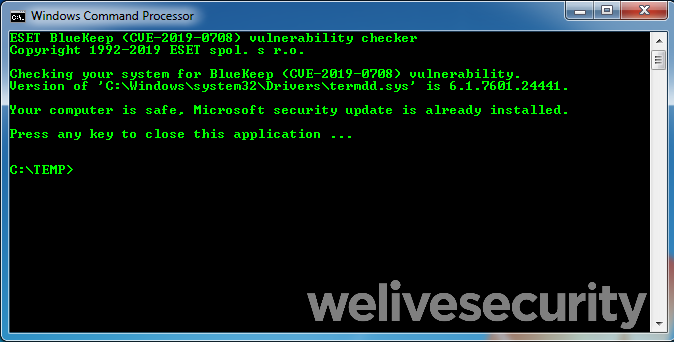

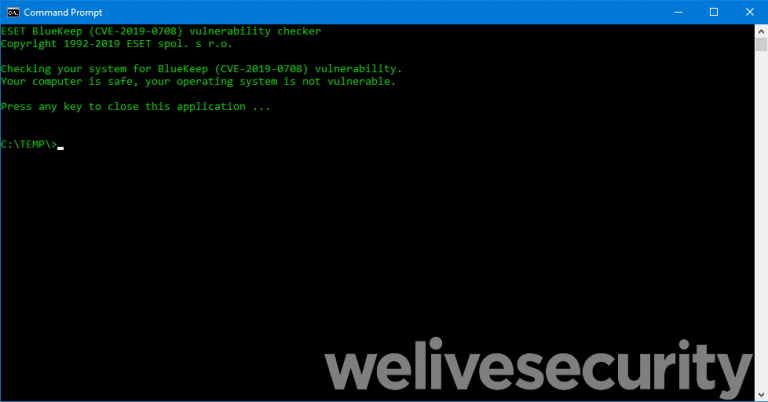

Bu program BlueKeep için Microsoft'un güncelleştirmelerini uyguladıktan önce ve sonra Windows XP, Windows Vista, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 ve Windows Server 2008 R2 32-bit ve 64-bit sürümlerine karşı test edilmiştir. Programı kullanmak için yürütülebilir (.exe) dosyayı çalıştırın. İlk sürümde kullanılmak için komut satırı bağımsız değişkeni bulunmamaktadır.

Program çalıştırıldığında , sistemin istismara karşı savunmasız olup olmadığını, sistem yamalıysa durumunu veya sistem BlueKeep istismarına karşı savunmasız olmadığını bildirecektir. Sistemin savunmasız olması durumunda araç, Microsoft'un web sitesinde uygun yamaları indirmek için kullanıcıyı web sayfasına götürür.

Bu, kişisel kullanım için tasarlanmış tek amaçlı bir araçtır ve otomatikleştirilmiş bir ortamda toplu kullanım için dağıtılması amaçlanmamakla birlikte, sınırlı hata raporlaması vardır. Komut dosyası oluşturması için eğer sistem korunuyorsa ERRORLEVEL sıfır, korunmuyorsa bir gösterilecektir.

Son düşünceler ve ek okuma

BlueKeep istismarı asla yaygınlaşmayabilir, ancak önleme araçlarına dahil edilmesi, kurum içi güvenlik testlerinin kalıcı bir parçası olacağı anlamına gelir. Bu nedenle, BlueKeep'in istismarını önlemenin gerçek çözümü, güvenlik açığı olan cihazları şirketinizin ağından kaldırmaktır.

Bununla birlikte, savunmasız bir cihazın kaldırılması, cihazın işletmede, maliyet veya başka nedenlerden dolayı kritik bir rol oynaması sebebiyle her zaman mümkün olmayabilir. Uzun zamandır güvenliğe katmanlı bir yaklaşım sergiliyoruz ve BlueKeep'e karşı koruma politikamız da istisna bulundurmamaktadır. Aslında, yukarıda belirtilen bazı adımlar, örneğin ESET Secure Authentication gibi bir 2FA uygulamasını yüklemek, ağlarınızın davetsiz misafirlerden ve diğer tehditlerden korunmasına yardımcı olabilir.

RDP ve BlueKeep hakkında daha fazla bilgiye şu adresten ulaşabilirsiniz:

· CSO Online. Microsoft, Windows müşterilerine wormable RDP açığını yamaları için uyarıyor. (15 Mayıs 2019)

· Microsoft. CVE-2019-0708 için müşteri rehberi | Uzak Masaüstü Hizmetleri Uzaktan Kod Yürütme Güvenlik Açığı: 14 Mayıs 2019.

· Microsoft. CVE-2019-0708 | Uzak Masaüstü Hizmetleri Uzaktan Kod Yürütme Güvenlik Açığı. (14 Mayıs 2019)

· Microsoft. Uzak Masaüstü Hizmetleri Bağlantıları için Ağ Düzeyinde Kimlik Doğrulamasını Yapılandırma. (13 Haziran 2013)

· MITRE. CVE-2019-0708. (tarihsiz)

· NSA. NSA Siber Güvenlik Raporu: Windows'un Eski Sürümlerinde Uzak Masaüstü Hizmetleri Yama geçilmesi. (4 Haziran 2019)

· SANS. Microsoft Windows RDP “BlueKeep” Güvenlik Açığı (CVE-2019-0708) [şimdi pcaps ile] hakkında bir güncelleme. (22 Mayıs 2019)

· US-CERT, Teknik Uyarısı AA19-168A: Microsoft İşletim Sistemleri BlueKeep Güvenlik Açığı. (17 Haziran 2019)

· WeLiveSecurity. İlk BlueKeep saldırıları yeni uyarılar veriyor. (11 Kasım 2019)

· WeLiveSecurity. Microsoft, yeni BlueKeep-benzeri kusurlar konusunda uyardı. (15 Ağustos 2019)

· WeLiveSecurity. BlueKeep yaması yeterince hızlı ilerlemiyor. (17 Temmuz 2019)

· WeLiveSecurity. NSA, Windows kullanıcılarını 'BlueKeep' yaması yapmaya çağıran kadroya dahil oldu. (6 Haziran 2019)

· WeLiveSecurity. Hemen yamalayın! BlueKeep güvenlik açığı neden büyük bir olay. (22 Mayıs 2019)

· ZDNet. BlueKeep RDP zararlısı için yoğun tarama etkinliği tespit edildi. (26 May 2019)

Meslektaşlarım; Alexis Dorais-Joncas, Bruce P. Burrell, Nick FitzGerald, Matúš P., Peter R., Peter Stančík, Štefan S. ve diğer ESET çalışanlarına bu makaledeki yardımları için özel teşekkürler.

Taktik | ID | İsim | Açıklaması |

İlk Erişim | Uzak Masaüstü Protokolü | BlueKeep, Uzak Masaüstü Protokolü'nde bir güvenlik açığından yararlanır. | |

Harici Uzaktan Hizmetler | BlueKeep, Internet'teki kamuya açık RDP sunucularından yararlanır. | ||

Komut ve Kontrol | Standart Uygulama Katmanı Protokolü | BlueKeep, komut ve kontrol için varsayılan olarak 3389 portunu kullanır. | |

Yaygın Kullanılan Portlar | BlueKeep, ataklar için varsayılan olarak 3389 portunu kullanır. | ||

Yanal Hareket | Uzak Hizmetlerin İstismarı | BlueKeep, Internet'teki kamuya açık RDP sunucularından yararlanır. | |

Azaltma | Ağ Üzerinden Kaynak Erişimini Sınırlamak | VPN ağ geçidi kullanarak BlueKeep saldırısını önleyin. | |

Exploit Koruması | Uç nokta güvenliğinde ağ koruması kullanarak BlueKeep girişini önleyin. | ||

Çok Faktörlü Kimlik Doğrulama | RDP ile gerçekleştirilen tüm oturumlar için MFA kullanın. | ||

Ağ Saldırısı Önleme | Uç nokta güvenliğinde ağ koruması kullanarak BlueKeep girişini önleyin. | ||

Yazılım Güncelleme | CVE-2019-0708 yamasını yükleyerek veya savunmasız olmayan işletim sistemi sürümü kullanarak BlueKeep saldırısını önleyin. | ||

Antivirüs/Antimalware | BlueKeep atağını uç nokta güvenliği kullanımı ile engelleyin. |