Uzun bir yıkıcı siber saldırı geçmişine sahip APT grubu savaş şiddetlenirken yeniden sahneye çıkıyor

Siber güvenlik uzmanları için, ister doğrudan ister proxy gruplar aracılığıyla olsun, siber yıkım hedeflerini yumuşatmanın veya stratejik olarak hile yoluyla baskı uygulamanın bir yolu olarak askeri, siyasi ve ekonomik eylemlere eşlik etmesi beklenen bir doktrin haline geldi. Dolayısıyla Ukrayna'daki savaşta, gözler doğal olarak hem geçmiş hem de şimdiki siber savaşa çevrildi.

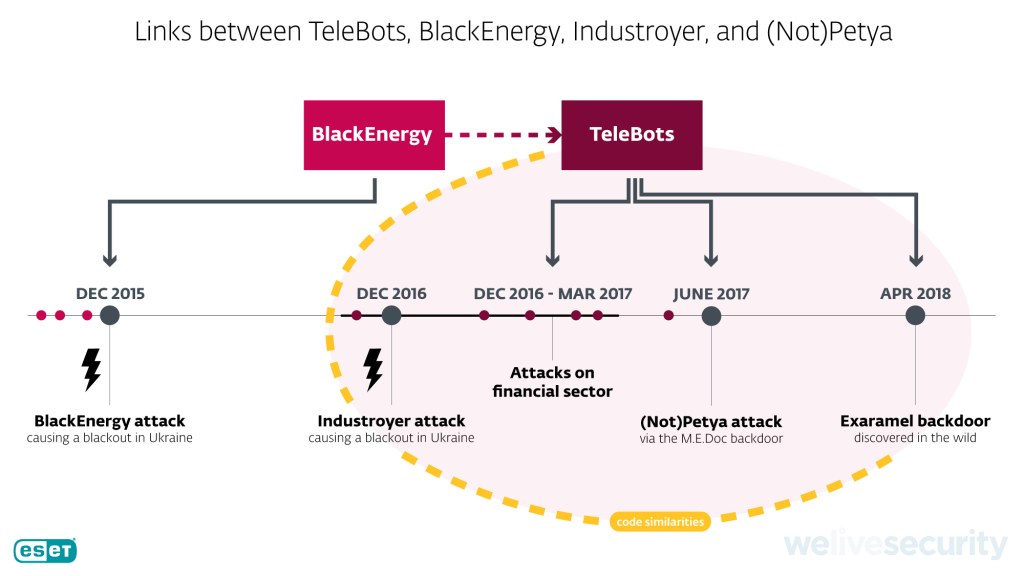

2014 yılından bu yana Ukrayna’daki veya bölgeye ağ erişimine sahip şirketler BlackEnergy, TeleBots, GreyEnergy, Industroyer, NotPetya, Exaramel ve 2022 yılında görülen WhisperGate, HermeticWiper, IsaacWiper ve CaddyWiper gibi kötü amaçlı yazılımların benzerlerinden etkileniyor. Son dördü hariç tüm durumlarda, siber güvenlik topluluğu yeterli kod benzerliği, paylaşılan komuta ve kontrol altyapısı, kötü amaçlı yazılım yürütme zincirleri ve tüm kötü amaçlı yazılım örneklerini tek bir kapsayıcı grupla, Sandworm'la ilişkilendiren diğer ipuçlarını keşfetti.

Sandworm kimdir?

Sandworm takma adı, 2014 yılında BlackEnergy kötü amaçlı yazılım ikili dosyalarında Frank Herbert'in Dune adlı romanına atıflar keşfeden bir tehdit istihbarat şirketi olan iSIGHT Partners'daki araştırmacılar tarafından seçildi. O sıralarda ESET araştırmacıları, Ukrayna ve Polonya'daki çeşitli hedefe yönelik BlackEnergy saldırılarına ilişkin bulgularını bir Virüs Bülteni konferansında sunuyordu. ESET araştırmacıları ayrıca kodda aynı olan, şu bariz atıfları da keşfettiler: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2 ve epsiloneridani0.

Bazılarının Sandworm'un Rusya'da bulunan bir grup olduğunu iddia etmesine rağmen, 2020 yılında ABD Adalet Bakanlığı (DoJ) Sandworm'u Ana İstihbarat Müdürlüğü'nün (GRU) Askeri Birimi 74455 olarak tanımladı. Bu ifade 2010 yılında Ana Müdürlük (GU) olarak değiştirilse de “GRU” Batı dilinde kullanılmaya devam ediyor. Rusya Federasyonu Silahlı Kuvvetleri Genelkurmay Başkanlığı'nın 22 Kirova Caddesi, Khimki, Moskova adresinde bulunan bu müdürlük halk dilinde “Kule” olarak adlandırılıyor:

Sandworm ile ilgili kitabında Andy Greenberg, Moskova’daki kanal boyunca yürüyüşlerini şu şekilde aktarıyor: “Arkam kanala dönükken Kule, dik bir tepenin üzerindeki yüksek demir bir çitle kapatılmış, tam karşımda duruyordu. Her ne kadar denemeye cesaret edemesem de dürbün kullanmadan pencerelerinden tek bir insan figürü seçemiyordum. İki yıldır takip ettiğim bilgisayar korsanlarına bu kadar yakın olmak beni oldukça etkiledi.”

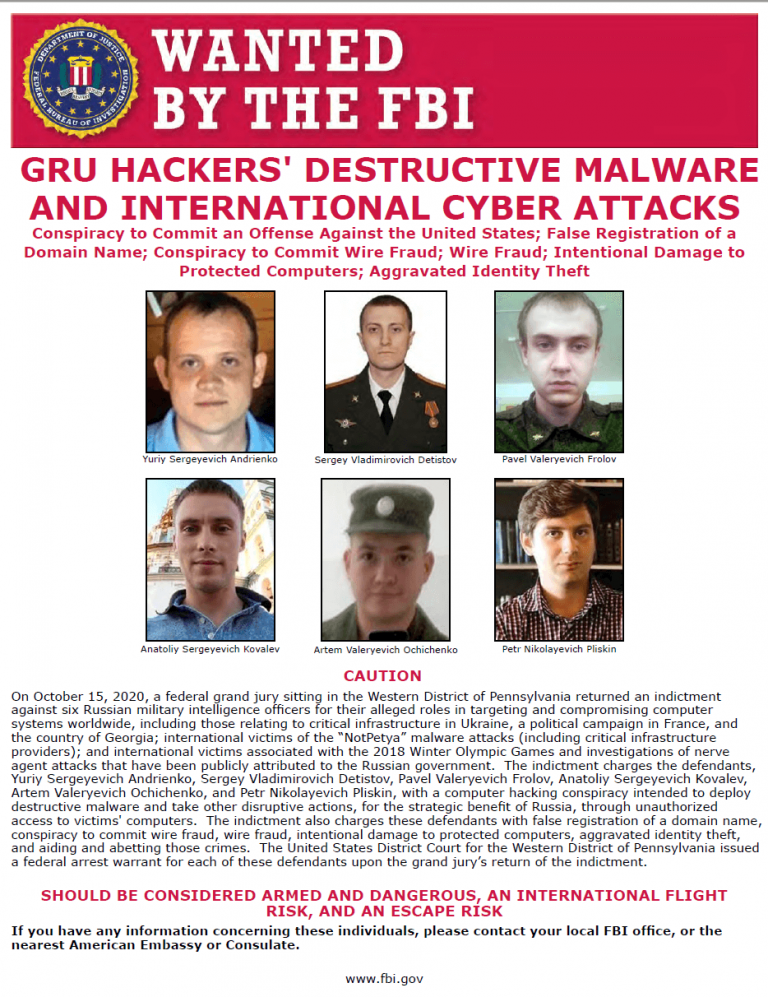

Sandworm'ı açığa çıkaran 2020 tarihli Adalet Bakanlığı iddianamesinde, Birim 74455'in altı subayının isimlerine de yer veriyor: Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko ve Petr Nikolayevich Pliskin.

Adalet Bakanlığı'nın 2018 tarihli iddiamesinde, Birim 74455'ten üç subaya daha yer veriliyor. Bu subaylar Aleksandr Vladimirovich Osadchuk, Aleksey Aleksandrovich Potemkin ve Anatoliy Sergeyevich Kovalev.

Bu görevlilerin bir ABD mahkemesinin önüne çıkarılması pek olası olmadığı gibi, savcıların iddianameyi desteklemek için hangi delilleri sunabileceğini görmek de pek mümkün değildir. Kamuoyunda bu durum, yalnızca bu iddianamelere dayanarak belli kötü amaçlı kampanyaların Sandworm'la ilişkilendirilmesini zorlaştırıyor. Ancak, Sandworm'un BlackEnergy, TeleBots ve GreyEnergy gibi alt gruplarla ilişkilendirilen kötü amaçlı yazılımların genel teknik analizleriyle ilgili bilgilerin yer aldığı iki iddianameye göre bu ilişkilendirme sağlam bir temele dayanıyor.

Sandworm dünya genelinde kuruluşlara zarar veriyor

Yıllar boyunca Sandworm ile bağlantılı olan çok sayıda kötü amaçlı kampanya ve kötü amaçlı yazılım, kısaca özetlemesi zor olan birçok saldırı görüldü. Ancak, bu listeyi gözden geçirerek bu tehdit grubunun sofistike yetenekleri hakkında en azından geniş bir perspektif edinebiliriz.

BlackEnergy: DDoS saldırılarından endüstriyel kontrol sistemlerine (2007-2015)

BlackEnergy'nin ilk belirtileri, 2007'de Arbor Networks araştırmacılarının Rus bilgisayar korsanları tarafından Rus hedeflerine karşı dağıtılmış hizmet aksatma saldırıları (DDoS) düzenlemek üzere kullanılan yeni bir botnet tanımlamasıyla görüldü. BlackEnergy özgün geliştiricisi tarafından satıldı ve Rus birlikleri 2008'de Gürcistan'ı hedef aldığında Gürcü web sitelerine karşı DDoS saldırıları düzenlemek için kullanıldı.

2010'da Dell SecureWorks, kötü amaçlı bir yazılım olan BlackEnergy 2’nin yeni yeteneklerini içeren eksiksiz bir analiz yayınladı. Bu analizde kötü amaçlı yazılımın kök kullanıcı takımı olarak gizlenme, istenmeyen e-posta gönderme, bankacılık kimlik bilgilerini çalma ve dosya sistemlerini yok etme gibi özellikleri yer alıyor.

Ardından, 2014'te ESET, kötü amaçlı yazılımın bir varyantını keşfetti ve bu varyanta "daha az ayak izi" bırakması nedeniyle BlackEnergy Lite adını verdi. BlackEnergy Lite, rastgele kod yürütebilir ve sabit sürücülerden veri çalabilir. Normal ve hafif sürümlerin bir kombinasyonunu kullanan BlackEnergy operatörleri, Polonya ve Ukrayna'daki devlet kuruluşları da dahil olmak üzere yüzün üzerinde hedefi vurdu.

2015 yılında ESET, BlackEnergy kampanyasını bir kez gözlemledi. Bu kampanyada Ukraynalı haber medya şirketlerine karşı yıkıcı bir KillDisk bileşeni iletildi. KillDisk, belgelerin üzerine rastgele veriler yazan ve işletim sistemini başlatılamaz hale getiren kötü amaçlı yazılımlar için genel bir tespit adıdır.

Bir ay sonra, Aralık ayında ESET, elektrik dağıtım şirketlerinde, belirli endüstriyel kontrol sistemlerini sabote etme işlevleri içerdiği anlaşılan başka bir KillDisk varyantı tespit etti. ESET sistemlere ilk olarak erişim sağlamak üzere BlackEnergy'ye alternatif olarak kullanılan arka kapı bir SSH sunucusu olan SSHBearDoor'u da keşfetti. Bu üç parçalı araç seti sayesinde BlackEnergy, 23 Aralık 2015'te Ukrayna'nın Ivano-Frankivsk bölgesinde yaklaşık 230.000 kişinin 4–6 saatlik bir elektrik kesintisi yaşamasına neden oldu. Bu olayla tarihte ilk kez bir siber saldırının bir elektrik dağıtım sistemine zarar verdiği görüldü.

TeleBots, finans kurumlarını hedef alıyor (2016)

ESET araştırmacıları, BlackEnergy'nin yolundan giden ve Ukrayna'daki finans kurumlarını hedef alan TeleBots’u keşfetti. Operatörler, saldırganlar ve ihlale uğrayan bilgisayarlar arasındaki iletişimi yasal bir sunucu (api.telegram.org) olarak HTTP(S) trafiği ile gizlemek üzere Telegram Bot API’yi suistimal ettiğinden bu kötü amaçlı yazılıma Telebots adı verildi. Kötü amaçlı yazılım operatörleri, güvenliği ihlal edilmiş cihazlara komut verebilecekleri Telegram hesapları oluşturdu. ESET araştırmacıları, saldırganlardan birine ait bir Telegram hesabı buldu.

Bu saldırıların son aşaması olarak, TeleBots, dosyaları silmek yerine onları iki diziden birini içeren yeni dosyalarla değiştiren yıkıcı bir KillDisk varyantı dağıttı: mrR0b07 or fS0cie7y. Bu durum Mr. Robot adlı bir TV dizisine göndermedir.

Ayrıca ESET, Windows ve Linux makinelerini şifreleyebilen KillDisk sahte fidye yazılımı varyantlarını da keşfetti. Şifrelendikten sonra, Linux makineleri önyüklenemez hale geldi ve o sırada yaklaşık 250.000 ABD Doları olan 222 Bitcoin için bir fidye notu gösterdi.

Kurbanlar ödeme yapmak üzere ellerini ceplerine atmış olsaydı saldırganlar şifreleme şemasındaki kasıtlı bir hata sayesinde dosyaların şifresini çözmeyi başaramazdı. Ancak ESET araştırmacıları, fidye yazılımının Linux sürümünde kullanılan ve kurtarmayı zorlaştıran şifrelemedeki güvenlik açığını zor olsa da buldu.

Industroyer: Kiev’deki elektrik kesintisi (2016)

17 Aralık 2016'da, Ukrayna'daki ilk elektrik kesintisinden neredeyse bir yıl sonra, ikinci bir elektrik kesintisi meydana geldi. Başkent Kiev'in bir bölümünde yaklaşık bir saat elektrik kesildi. ESET araştırmacıları, yeni kötü amaçlı yazılımı analiz etti ve bu yazılıma Industroyer adını verdi.

Industroyer güç kaynağı, ulaşım kontrolü, su ve gaz için kritik altyapı sistemlerinde dünya genelinde kullanılan çeşitli endüstriyel iletişim protokolleriyle iletişim kurma konusunda benzersizdir. Bu protokoller onlarca yıl önce geliştirildiğinden ve çevrimdışı sistemlerde kullanılmak üzere tasarlandığından güvenlik açısından tasarımsal eksikliklere sahiptir. Dolayısıyla Industroyer bu protokolleri çalıştıran sistemlere erişim sağlayarak, elektrik trafo merkezi anahtarlarını ve devre kesicilerini doğrudan kontrol edebilir ve gücü kolaylıkla kesebilir.

Bir saldırıdan sonra kendi izlerini ortadan kaldırmak üzere Industroyer'ın ortadan kaldırma modülü, sistem için önemli kayıt defteri anahtarlarını silerek ve dosyaların üzerine yazarak sistemlerin önyüklenemez olmasına neden oldu ve kurtarmayı zorlaştırdı. Bu keşif sırasında Industroyer ile BlackEnergy arasında hiçbir bağlantı bulunamadı.

ABD başkanlık seçimi kampanyası (2016)

Donald Trump ve Hillary Clinton arasında ABD başkanlığı için yoğun bir siyasi düelloyla geçen bir yılda, Clinton'un kampanyasına zarar vermek üzere iki GRU birimi ortaya çıktı. Bir Adalet Bakanlığı iddianamesine göre, Birim 26165, Clinton'un kampanyasının üyelerinin e-posta hesaplarına ve Demokratik Kongre Kampanya Komitesi ve Demokratik Ulusal Komite ağlarına girerek bir veri sızıntısı kampanyası düzenledi.

Bu saldırılarda Birim 74455, belgelerin sızdırılmasına ve e-postaların çalınmasına destek oldu. Saldırganlar, 2013'te Clinton'ın e-postalarını da sızdıran gerçek Guccifer'ın bir taklitçisi olarak Guccifer 2.0 ve DCLeaks kimliklerine büründü.

Fransa başkanlık seçimi (2017)

Bir Adalet Bakanlığı iddianamesine göre, Sandworm 2016 ABD başkanlık seçimi kampanyalarındaki saldırılara benzer şekilde, Nisan-Mayıs 2017 tarihleri arasında Fransa başkanlık seçimi kampanyalarına karşı yedi adet hedefe yönelik kimlik avı kampanyası yürüttü. Emmanuel Macron'un partisi La République En Marche!'ın 100'den fazla üyesi, diğer siyasi partiler ve yerel yönetim kurumlarıyla birlikte hedef alındı.

Saldırganlar, En Marche!’dan çalınan belgeleri ifşa etmek üzere sahte bir sosyal medya hesabı kurdu ve bu belgeleri sızdırdı.

NotPetya öncesinde TeleBots fidye yazılımı saldırıları (2017)

Kötü şöhretli NotPetya (Diskcoder.C olarak da bilinir) saldırısı, Ukrayna'da TeleBots’un gerçekleştirdiği bir dizi fidye yazılımı saldırısının parçasıydı. ESET 2017'de TeleBots araçlarının güncellenmiş sürümleri ile Ukrayna'daki finans kuruluşlarına yönelik saldırılarda kullanılan iki adet fidye yazılımı tespit etti.

Mart ayında ESET, tüm dosyaları (C:\Windows dizininde bulunanlar hariç) şifreleyen bu TeleBots fidye yazılımlarının ilki olan Filecoder.NKH'yı tespit etti.

Mayıs ayında, WannaCryptor’ın ortaya çıkmasından bir hafta sonra, ESET bu TeleBots fidye yazılımlarından ikincisi olan Filecoder.AESNI.C (XData olarak da bilinir) yazılımını da tespit etti. Bu fidye yazılımı, bir makinenin AES şifrelemesini ve şifre çözmeyi hızlandıran bir dizi donanım talimatı olan Gelişmiş Şifreleme Standardı Yeni Yönergeleri'ni (AES-NI) destekleyip desteklemediğini kontrol etmesi nedeniyle bu şekilde adlandırılmıştır.

ESET, Filecoder.AESNI fidye yazılımı için bir şifre çözme aracı yayınladı.

NotPetya saldırısı (2017)

Kötü üne sahip WannaCryptor saldırısından bir ay sonra, Haziran 2017'de NotPetya, Ukrayna'daki kuruluşlara saldırdı ve birbirine bağlı ağlar aracılığıyla solucan benzeri özelliklerini kullanarak dünya geneline hızla yayıldı. WannaCryptor gibi, NotPetya da EternalBlue olarak bilinen bir güvenlik açığını kullanarak yayıldı. Bu güvenlik açığının Amerika Birleşik Devletleri Ulusal Güvenlik Ajansı tarafından geliştirildiği ve daha sonra Shadow Brokers bilgisayar korsanı grubu tarafından çalınarak çevrim içi olarak ifşa edildiği iddia edildi. EternalBlue, esas olarak şirket ağlarında dosya ve yazıcı paylaşımı için kullanılan Microsoft'un Sunucu İleti Bloğu (SMB) uygulamasının eski bir sürümündeki kritik bir hatayı hedef alıyor. NotPetya ayrıca, Shadow Brokers tarafından sızdırılan başka bir SMB suistimali olan EternalRomance güvenlik açığını kullanarak da yayıldı.

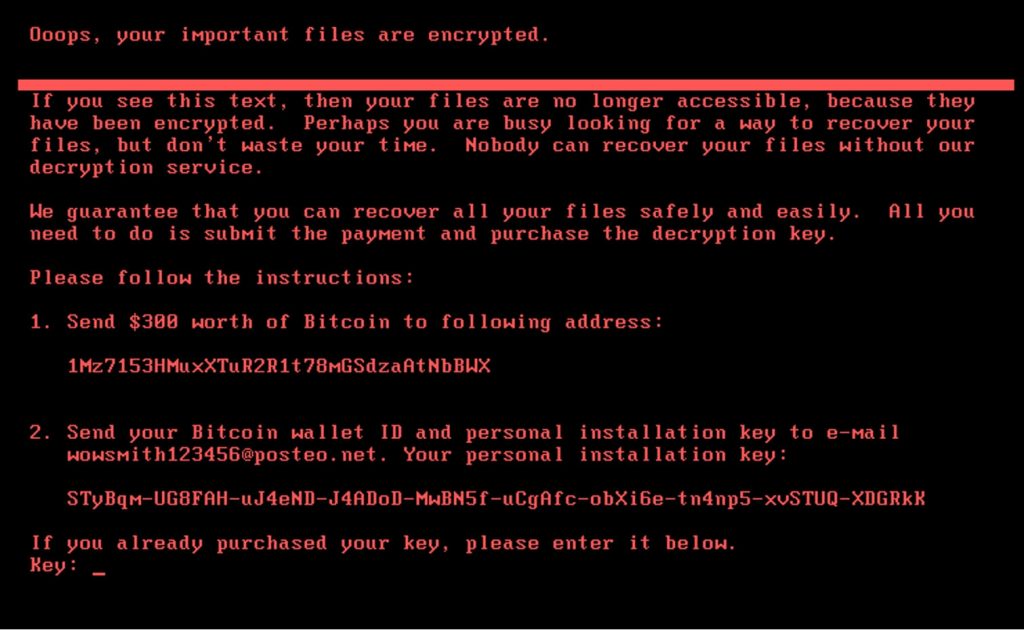

Başarılı olması durumunda, NotPetya ya tüm sürücüyü ya da tüm dosyaları şifreliyor. Saldırı sırasında, BT yöneticileri, sabote edilmeden önce şirket bilgisayarlarını bir an önce kapatmaya çalıştı. Saldırıya uğrayanlar açısından, 300 ABD doları fidye ödenmesi durumunda bile şifrenin çözülmesi mümkün değildi.

ESET araştırmacıları, dünya geneline yayılan bu kötü amaçlı yazılımın izlerini takip etti ve popüler Ukraynalı muhasebe yazılımı M.E.Doc'un tedarikçisine ulaştı. NotPetya operatörleri, M.E.Doc'un ağına sızdı ve burada bir güncelleme sunucusuna erişerek kötü amaçlı bir güncellemeyle NotPetya'nın dünyaya yayılmasını sağladı. Ayrıca ESET, NotPetya'nın TeleBots grubu ile ilişkili olduğunu fark etti.

MITRE Engenuity ATT&CK değerlendirmelerinin (2022) mevcut sürümünde, iki tehdit aktörü mercek altına alınıyor: Wizard Spider ve Sandworm. Bu tehdit aktörlerinin her ikisi de kurban durumundaki kuruluşların çalışmalarını sekteye uğratmak üzere fidye yazılımları kullandı. Wizard Spider, şifreleme için Ryuk fidye yazılımını kullanırken Sandworm, şifreleme yoluyla sistemleri yok etmek için NotPetya fidye yazılımını kullandı.

Lazarus kimliğine bürünen Olympic Destroyer (2018)

PyeongChang 2018 Kış Olimpiyat Oyunları'nın açılış töreni katılımcılar için muhteşem bir gösteriydi, ancak alışılmadık derecede çok sayıda koltuk boştu. Kalabalığa belli etmeden Wi-Fi erişim noktalarını ve yayınları kapatan, yayıncıların insansız hava araçlarını engelleyen, PyeongChang 2018 web sitesini çökerten ve Olimpiyatların resmi uygulamasının arka uç sunucularını kırarak açılışı izlemek isteyen kişilerin biletlerini kullanmasını engelleyerek bu kişilerin törene katılmasına engel olan bir siber saldırı gerçekleşti.

Saldırganlar iki ay öncesinde, PyeongChang Organizasyon Komitesi'nin BT operasyonlarını desteklemek üzere anlaştığı iki adet üçüncü taraf BT şirketinin ağlarını ele geçirmişti. 9 Şubat'ta yapılan törende saldırganlar bu ortak şirketlerdeki etkinliklerine başladı ve PyeongChang Organizasyon Komitesi'nin ağına yönelerek, dosyaları silen ve zorla yeniden başlatma sonrasında bir kurtarma anahtarı isteyen, dolayısıyla da bu şirketleri çalışamaz hale getiren BitLocker mesajlarını görüntüleyen Olympic Destroyer'ın silme modülünü kolaylıkla devreye aldı.

Olympic Destroyer'ın geliştiricileri, kökenini daha iyi gizlemek için kodun bir kısmını, dünya genelinde WannaCryptor saldırısından sorumlu tutulan APT grubu Lazarus tarafından kullanılan kötü amaçlı yazılım gibi görünecek şekilde hazırladı. Bir Adalet Bakanlığı iddianamesi ise Olympic Destroyer'ı Sandworm ile ilişkilendiriyor, ancak bazı araştırmacılar asıl suçlunun Fancy Bear (Sofacy ve APT28 olarak da bilinir) olması olasılığının daha büyük olduğuna inanıyor.

Exaramel: TeleBots ile Industroyer arasındaki bağlantı (2018)

Nisan 2018'de ESET, TeleBots grubu tarafından kullanılan Exaramel arka kapısını keşfetti. Industroyer, 2016'da Ukrayna'da elektrik kesintisine neden olduğunda, akla ilk gelen 2015'te BlackEnergy'nin tetiklediği elektrik kesintisiydi. Ancak Industroyer'ı BlackEnergy veya TeleBots ile ilişkilendirmek üzere herhangi bir kod benzerliği veya başka ipucu yoktu. Exaramel yapbozun eksik parçasıydı.

Exaramel'in analizi, Industroyer ile birtakım benzerlikler ortaya çıkardı:

- Her ikisi de hedeflerini kullanılan güvenlik çözümüne göre gruplandırıyor;

- Her ikisi de birkaç arka kapı komutunun çok benzer kod uygulamasına sahip;

- Her ikisi de yürütülen kabuk komutlarının ve başlatılan işlemlerin çıktısını depolamak için bir rapor dosyası kullanıyor.

Ayrıca Exaramel, TeleBots kötü amaçlı yazılımının Linux sürümü tarafından da kullanılan kötü amaçlı um10eset[.]net etki alanını kullandı.

ESET ayrıca kalıcılık sağlamak, operatörleriyle iletişim kurmak, kabuk komutlarını yürütmek ve dosyaları indirmek ve yüklemek için olağan arka kapı özelliklerine sahip bir Exaramel Linux varyantı keşfetti.

Industroyer'dan farklı olarak Exaramel, endüstriyel kontrol sistemlerini doğrudan hedef almaz. ESET, endüstriyel bir tesis olmayan Ukraynalı bir kuruluşta bu Windows ve Linux Exaramel arka kapılarını tespit etti.

Benzer şekilde, 2021'de Fransa'nın ulusal siber güvenlik ajansı ANSSI, Centreon BT izleme aracının eski sürümlerini kullanan kötü amaçlı bir kampanya hakkında bir rapor yayınladı. Bu rapora göre, Exaramel yeniden ortaya çıktı, ancak yine endüstriyel tesislerde değildi. Exaramel, Windows ve Linux varyantlarında, Fransa'daki web sitesi sağlayıcılarının ağlarında keşfedildi.

GreyEnergy, enerji sektörünü hedefliyor (2015–2018)

BlackEnergy'nin 2015'te Ukrayna'nın elektrik şebekesine saldırısı sırasında, ESET araştırmacılarının GreyEnergy adını verdiği kötü amaçlı bir yazılım tespit edildi. Bu kötü amaçlı yazılım, TeleBots’a benzer şekilde BlackEnergy’nin izinden gidiyordu. TeleBots finans kuruluşlarına odaklanırken, GreyEnergy ağırlıklı olarak Ukrayna'daki ve aynı zamanda Polonya'daki enerji şirketlerini hedef aldı.

ESET, GreyEnergy'nin 2018'deki etkinliklerini belgeleyen kurumdur. Bu kötü amaçlı yazılımın operatörleri, TeleBots'un NotPetya ve Industroyer gibi yıkıcı saldırılar yerine casusluk ve keşifle ilgilendiğinden, GreyEnergy üç yıl boyunca gündemden uzak kaldı.

GreyEnergy, BlackEnergy ile benzerlikler taşıyor. Ancak daha gizli olmakla beraber tespit edilmekten kaçınmak için kötü amaçlı yazılım bileşenlerini kurbanların sabit sürücülerinden siliyor. Aralık 2016'da ESET, GreyEnergy'nin NotPetya solucanının erken bir sürümünü dağıttığını fark etti. Kötü amaçlı yazılım yazarlarının bu solucan için, - James Bond filmine atıfta bulunarak, moonraker.dll dahili dosya adını kullandığını keşfettikten sonra, ESET araştırmacıları bu yazılıma Moonraker Petya adını verdi.

ESET araştırmacıları, özellikle endüstriyel kontrol sistemlerini hedefleyen herhangi bir GreyEnergy bileşeni bulamamış olmasına rağmen, operatörler uzun çalışma süresine sahip sunucuları ve endüstriyel kontrol sistemlerini yönetmek için kullanılan çalışma yerlerini hedef alıyor gibiydi.

Gürcistan (2019)

28 Ekim 2019'da, bir Adalet Bakanlığı iddianamesine göre Sandworm, Gürcistan'da bulunan yaklaşık 15.000 web sitesine zarar verdi ve pek çok sitede Gürcistan'daki Rus etkisine karşı olduğu bilinen Gürcistan eski Cumhurbaşkanı Mikheil Saakashvili'nin resmini “Döneceğim” başlığıyla yayınladı. Saldırı, Gürcü bir web sitesi sağlayıcısı olan Pro-Service'in ele geçirilmesiyle düzenlendi.

Saldırı, 2008'de Gürcü web sitelerine yapılan BlackEnergy DDoS saldırılarını akla getirdi.

Cyclops Blink (2022)

Rusya'nın 24 Şubat 2022'de Ukrayna'yı işgalinden bir gün önce, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), WatchGuard Firebox cihazlarını botnet'i ile ele geçiren ve yeni keşfedilen bir Linux kötü amaçlı yazılım parçası olan Cyclops Blink hakkında bir uyarı yayınladı.

İngiltere Ulusal Siber Güvenlik Merkezi (NCSC) tarafından yayınlanan kötü amaçlı yazılımın teknik analizine göre, kötü amaçlı geliştiriciler, kötü amaçlı yazılımın bu cihazların yasal bir ürün yazılımı güncellemesi gibi görünmesine izin veren bir güvenlik açığı buldu. Kötü amaçlı bir güncellemeden sonra, kalıcılığı sağlamak için, güvenliği ihlal edilen cihaz her yeniden başlatıldığında bir komut dosyası otomatik olarak Cyclops Blink'i yürütüyor.

Cyclops Blink sistem bilgilerini toplamak, dosyaları indirmek ve yüklemek, kendini güncellemek ve yeniden başlattıktan sonra devam etmek ve komuta ve kontrol sunucusu bilgilerini depolamak için bir çekirdek iş parçacığı ve birkaç modül gibi görünen bir çekirdek bileşen içerir.

CISA, Cyclops Blink'i Sandworm ile nasıl ilişkilendirdiğine dair ipuçlarını henüz açıklamadı. Ancak kuruluşlara Firebox cihazlarında uzaktan yönetim arayüzünü etkinleştirip etkinleştirmediklerini denetlemeleri şiddetle tavsiye edilir, çünkü bu durumda kuruluşlar yama olmadan bu saldırılara açık haldedir.

Sonuç

24 Şubat 2022'den bu yana HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper ve CaddyWiper gibi Ukraynalı kuruluşları hedef alan bir dizi kötü amaçlı yazılım manşetlere çıktı. Şu anda, Hermetic kötü amaçlı yazılım ailesi, IsaacWiper ve CaddyWiper arasında bir ilişki kurulmadı ve bir soru cevapsız kalıyor: Sandworm yeniden etkinliklerine başladı mı?

Dünyanın dört bir yanındaki siber güvenlik sağlayıcıları, ipuçları için kötü amaçlı yazılım telemetrisini gözden geçirmeye devam ediyor. Yapbozun gittikçe daha fazla parçasının bir araya getirileceğini umut ediyoruz. Ancak farklı parçalar gün yüzüne çıktıkça mevcut teorilerde de artış olabilir. Hilekarlık, karmaşık tehdit grupları tarafından kullanılan taktiklerin ayrılmaz bir parçasıdır.

Kötü amaçlı yazılımları doğru ilişkilendirmek ile ilgili son bir söz. Ukrayna'da son zamanlarda birçok kötü amaçlı yazılım keşfedilmesiyle, aynı kötü amaçlı yazılım parçalarının birçoğuna farklı adlar verildi. Bu nedenle, HermeticWiper'ın FoxBlade ile aynı olduğunu ve HermeticRansom'ın Elections GoRansom ve PartyTicket ile aynı olduğunu unutmayın.