Şirket ağınızdaki tüm olayları izlemek büyük veri "işidir.” Ağınızdaki tüm uç noktalarda, sunucularda, yönlendiricilerde, anahtarlarda ve diğer altyapılarda meydana gelen, oturum açmadan indirmeye, komut dosyaları, güncellemeler, konfigürasyon değişiklikleri gibi herhangi bir gözlemlenebilir olgu ve olaylardan oluşan ve işlenebileceği neredeyse hayal bile edilemeyen, hızla büyüyen veri dağları için olay günlükleri oluşturulabilir.

Kaçınılmaz olarak, bir çok olayın şirketinizin güvenliği için olumsuz sonuçları vardır. Bir çalışan, solucan bulaşmış bir kişisel USB belleğini şirket cihazına takar ve aniden olumsuz bir olay ortaya çıkar! Peki bu olayları tespit etmek için sistemlerinizi kurdunuz mu? Şimdi kötü bir olay oldu, bu konuda ne yapacaksınız?

Her olumsuz olay, tüm olay müdahale ekibinin seferberliğini gerektirmiyor. Otomatik müdahale, IT güvenliğiniz için mevcut kaynakları ve zamanı yönetmede büyük rol oynar. Çoğu zaman, olumsuz bir olaydan kaynaklanan tehlike, temel araçları kullanan tek bir IT yöneticisi tarafından yeterince iyi yönetilebilir.

Bununla birlikte, güvenlik analistiniz tüm bu tek olumsuz olayların arkasında daha sinsi bir model ve niyet keşfederse veya alternatif olarak açıklanamayan bir sistem arızası meydana gelirse, muhtemelen bilgisayar güvenlik olayı müdahale ekibinizi (CSIRT) aramayı garanti edecek kadar ciddi bir güvenlik olayınız vardır. İyi düşünülmüş bir olay müdahale planı ile, iyi eğitimli bir CSIRT, ağınıza saldıran herhangi bir rakibi güvenle alt edebilir ve ele geçirebilir.

Olay Müdahalesinin Dört Aşaması

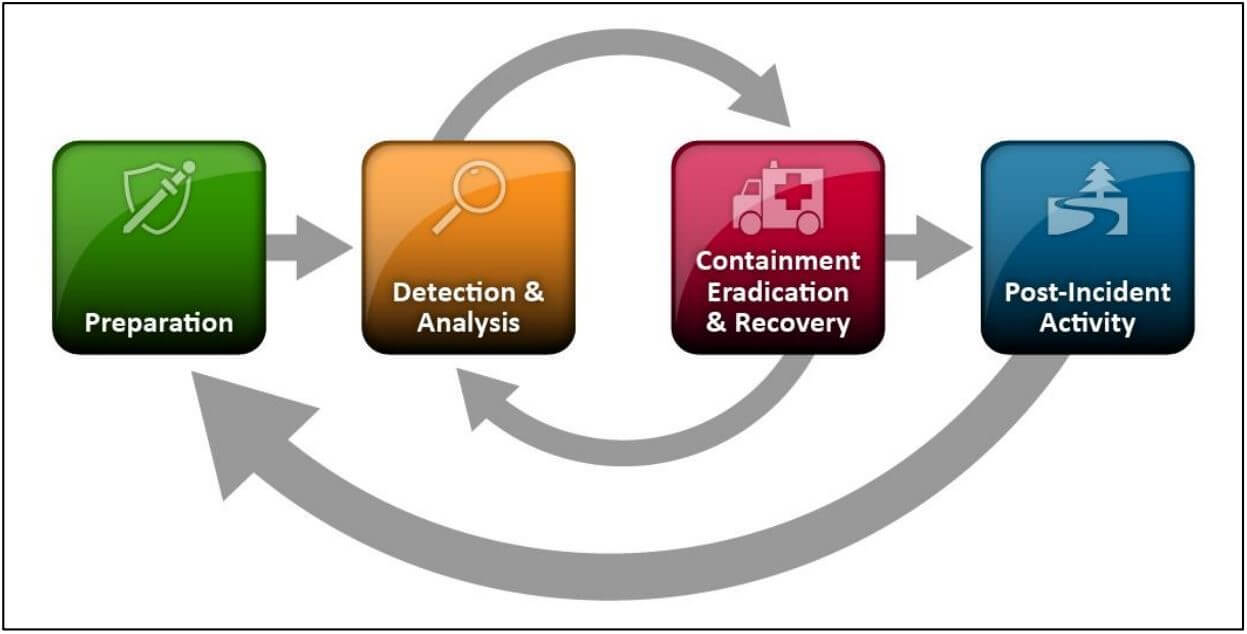

Olay müdahale planınızı kontrol etmek için önemli bir standart, Bilgisayar Güvenliği Olay İşleme Kılavuzu (SP 800-61) adlı bir NIST yayınından gelir. Kılavuz, olay yanıtının dört aşamasını ayrıntılı olarak açıklamaktadır: Hazırlık; Tespit ve Analiz; Caydırıcılık, Yok Etme ve Kurtarma; ve Olay Sonrası Etkinlik.

Bu dört adımı izleyerek olayları işlemek, normal iş operasyonlarına başarılı bir şekilde geri dönmenize yardımcı olabilir. Öyleyse, her adımda neyin yer aldığına bir göz atalım.

1. Hazırlık

Herhangi bir olay gerçekleşmeden önce, ilk etapta meydana gelebilecek olayları en aza indirecek uygun güvenlik kontrollerini kurmak önemlidir. Diğer bir deyişle, şirket ağının yapılandırılması ve bakımı, güvenliği öncelikli tutarak yapılmalıdır.

Bu, sunucuları, işletim sistemlerini ve uygulamaları güncel tutmayı, uygun şekilde yapılandırmayı ve kötü amaçlı yazılım koruması ile güçlendirmeyi içerir. Ağ çevreniz de güvenlik duvarları ve VPN'ler aracılığıyla düzgün bir şekilde korunmalıdır. En zayıf noktayı yani masalarındaki masum görünümlü çalışanları unutmayın. Küçük bir eğitimle, çalışanların zararlı olabilecek davranışlarının neden olduğu olayların sayısını sınırlamak için büyük bir adım atabilirsiniz.

Ağınızı kurmanın önemli bir parçası, ağınızda meydana gelen olayları toplamak ve analiz etmek için gerekli tüm izleme ve günlük araçlarının yerinde olduğundan emin olmaktır. Seçenekler, uzaktan izleme ve yönetim (RMM) araçlarından güvenlik bilgileri ve olay yönetimi (SIEM) araçlarına, güvenlik düzenleme otomasyonu ve yanıt (SOAR) araçlarına, izinsiz giriş tespit sistemlerine (IDS) ve izinsiz giriş önleme sistemlerine (IPS) ve ayrıca uç nokta tespit ve müdahale (EDR) çözümlerine kadar uzanır.

Bankalar ve devlet kurumları gibi tehditlerden daha fazla kaçınan kuruluşlar, bir ortamda bulunursa olay müdahale sürecini başlatabilecek uzlaşma göstergeleri sağlamak için ESET Threat Intelligence Service gibi tehdit istihbarat beslemelerinden yararlanır.

Ağınız için hangi izleme ve günlüğe kaydetme araçlarının uygun olduğuna karar vermek, CSIRT tespit ve analiz faaliyetleriniz ve onlara sunulan iyileştirme seçenekleri üzerinde büyük bir etkiye sahip olacaktır.

Bir olay müdahale ekibi oluşturmak

Ardından, bir olay müdahale ekibi kurun ve ve onları eğitimli tutun. Daha küçük kuruluşlar büyük olasılıkla yalnızca mevcut IT yöneticilerinden oluşan geçici bir ekibe ihtiyaç duyacaktır. Daha büyük kuruluşlar, genellikle yalnızca belirli saldırılara yardımcı olmak için şirketten diğer IT yöneticilerini getirecek kalıcı bir CSIRT olacaktır. Örneğin, bir SQL enjeksiyon saldırısını analiz etmeye yardımcı olacak bir veri tabanı yöneticisi getirecektir.

Dışardan müdahale etmesi için yönetilen bir güvenlik hizmeti sağlayıcısından (MSSP) destek almak da bir seçenektir, ancak maliyetli olabilir. Bu seçeneği düşünüyorsanız, daha uzun müdahale süresi için hazırlıklı olmalısınız. Bazı olay müdahale ekibi üyelerinin bulunduğunuz yere uçması gerekebilir; bu, tehditlere, ağınızı daha da etkilemesi için daha fazla zaman kazandıracaktır.

En önemlisi, herhangi bir CSIRT, ağlarının nasıl oluşturulduğunu anlayan ekip üyelerine sahip olmalıdır. İdeal olarak, “normal”in sizin için neye benzediği ve neyin sıra dışı olduğu konusunda deneyime sahip olmalıdırlar.

Yönetim ayrıca, bir CSIRT'nin çalışmalarını etkin bir şekilde yapması için gerekli kaynakları, fonları ve liderliği sağlayarak aktif bir rol üstlenmelidir. Bu, CSIRT'nizin ihtiyaç duyacağı araçları, cihazları ve acil müdahale kitlerini sağlamanın yanı sıra olayın getirdiği zor iş kararlarını vermek anlamına gelir.

Örneğin, CSIRT, e-ticaret sunucunuzun tehdit altında olduğunu ve çevrimdışı duruma getirilmesi gerektiğini keşfeder. Yönetim, sunucuyu kapatmanın veya yalıtmanın iş üzerindeki etkisini hızlı bir şekilde tartmalı ve son kararı CSIRT'ye iletmelidir.

Organizasyondaki diğer personel ve ekiplerin de bir CSIRT'ye destek sağlaması çok önemlidir. IT destek personeli, sunucuları kapatarak ve değiştirerek, yedeklemelerden geri yükleyerek ve CSIRT'nin talep ettiği gibi temizleyerek yardımcı olabilir. Olayla ilgili herhangi bir iletişimi dış medya, ortaklar, müşteriler ve/veya kolluk kuvvetleriyle birlikte yönetmek için hukuk müşaviri ve halkla ilişkiler ekipleri de önemlidir.

2. Tespit ve Analiz

Bu aşamada, olay müdahale analistleri, tüm izleme araçları ve günlükleri tarafından kendilerine sunulan çok çeşitli veri biçimleriyle, ağda tam olarak ne olduğunu ve neler yapılabileceğini anlamak için bilgi, deneyim ve mantıksal düşünme gücünü ortaya koyarlar.

Analistin görevi, soruna yol açan olay dizilerini yeniden oluşturmak için olayları ilişkilendirmektir. Özellikle önemli olan, faz 3'ün caydırıcılık adımlarına mümkün olan en kısa sürede geçmek için kök nedenini belirleyebilmektir.

Bununla birlikte, NIST'in olay müdahale yaşam döngüsü diyagramında gösterildiği gibi, faz 2 ve 3 daireseldir, bu da olay yanıtlayıcılarının daha fazla kök neden analizi yapmak için faz 2'ye geri dönebileceği anlamına gelir. Bu döngüde, faz 2'deki bazı verileri bulmak ve analiz etmek, faz 3'te belirli bir azaltma adımı atma ihtiyacını ortaya çıkarabilir. Bu adımı atmak, daha fazla azaltma adımına yol açan daha fazla analiz gerektiren ek verileri ortaya çıkarabilir.

Şüpheli olayları otomatik olarak işaretleyen ve olay yanıtlayıcıları tarafından daha fazla inceleme için tüm süreç ağaçlarını kaydeden ESET Enterprise Inspector uç nokta tespit ve müdahale çözümleri, faz 2 etkinliklerini büyük ölçüde destekler.

3. Caydırıcılık, Yok Etme ve Kurtarma

Üçüncü aşamada, CSIRT tespit edilen tehditlerin daha fazla yayılmasını durdurmak için kullanacağı yönteme karar verir. Bir sunucu mu kapatılmalı, bir uç nokta mı izole edilmeli veya belirli hizmetler mi durdurulmalı? Seçilen önleme stratejisi, kanıtları korumayı ve önleme süresince alınabilecek daha fazla hasar olasılığını göz önünde bulundurmalıdır. Genellikle bu, tehdit altındaki sistemleri izole etmek, ağın parçalarını bölümlere ayırmak veya etkilenen makineleri bir sandbox'a koymak anlamına gelir.

Sandbox, tehdidin daha fazla izlenmesini ve daha fazla kanıt toplanmasını sağlama avantajına sahiptir. Bununla birlikte, tehdit altındaki bir ana bilgisayarın sandbox'tayken daha fazla hasar görmesi tehlikesi vardır.

Hukuk müşaviri, CSIRT'nin mümkün olduğunca fazla kanıt toplaması ve belgelemesi gerektiği kararını verebilir. Bu durumda, kanıtların kişiden kişiye aktarılması titizlikle kaydedilmelidir.

Zararlı yazılım tespit edildiğinde, tehdit altındaki sistemlerden silinmelidir. Kullanıcı hesaplarının devre dışı bırakılması, kapatılması veya sıfırlanması gerekebilir. Güvenlik açıkları yamalanmalı, sistemler ve dosyalar temiz yedeklemelerden geri yüklenmeli, parolalar değiştirilmeli, güvenlik duvarı kuralları daha sıkı hale getirilmelidir, vb.

Normal iş operasyonlarına tam olarak geri dönülmesi, yaşanan olaya bağlı olarak aylar sürebilir. Kısa vadede, IT yöneticilerinin aynı olayın tekrarlanmasını önleyebilmesi için artan veya daha ince ayarlanmış günlük kaydı ve izleme ayarları yapılmalıdır. Uzun vadede, ağın daha güvenli bir ağa dönüştürülmesine yardımcı olacak daha kapsamlı altyapı değişiklikleri görülebilir.

4. Olay Sonrası Etkinlik

Bir CSIRT, bir olay yapılanması ve zaman çizelgesi sağlayıp belgelemelidir. Bu, olayın temel nedenini ve tekrarlamasını veya benzer bir olayı önlemek için neler yapılabileceğini anlamaya yardımcı olur.

Bu aynı zamanda tüm ekiplerin kullanılan süreçlerin ve prosedürlerin etkinliğini gözden geçirmek, iletişim ve işbirliği zorluklarındaki boşlukları belirlemek ve mevcut olay müdahale planına verimlilik kazandırmak için fırsatlar arama zamanıdır.

Son olarak, yönetim olay sırasında toplanan kanıtları saklama politikasına karar vermelidir. Bu nedenle, öncelikle hukuk departmanınıza danışmadan sabit diskleri silmeyin. Çoğu kuruluş, yönetmeliklere uyum sağlamak için iki yıl boyunca olay kayıtlarını arşivler.

Olay müdahale araç setinizi güçlü soruşturma yetenekleriyle tamamlamak mı istiyorsunuz? ESET Enterprise Inspector'ı ücretsiz deneyin.