ESET, tüketicilere yönelik uç nokta güvenlik çözümünün son sürümündeki geliştirmelerin bir UEFI Tarayıcı içerdiğini açıkladığında iki ana tepki ortaya çıktı. Bazıları "Harika!" derken; bazıları ise "UEFI Tarayıcı Nedir?" sorusunu sordular. Aşağıdaki makale bu soruların yanıtlarını içeriyor. Bence "Harika" diyen insanların çoğu, bilgisayar güvenliği konusundaki gelişmelerin sıkı takipçileri ve UEFI denen şeyle ilgili birtakım sorunlar olduğunun farkındalar.

BIOS'dan UEFI'ye

Bazı temel bilgilerle başlayalım. UEFI, Birleşik Genişletilebilir Ürün Yazılımı Arayüzü'nün (Unified Extensible Firmware Interface) kısaltmasıdır. Bu, bilgisayar sisteminizin açılmasıyla birlikte önyükleme işleminin başladığı kısımdır. Bunun BIOS veya Temel Girdi/Çıktı Sistemi diye adlandırılan bir şey tarafından işlendiğini biliyor olabilirsiniz; aslında durum tam olarak böyleydi. Bununla birlikte, günümüzdeki bilgisayarların bazıları hala BIOS diye adlandırmalarına rağmen hemen hepsi UEFI kullanıyorlar.

Bir bilgisayar sisteminin diğer pek çok parçası gibi UEFI, sisteme ve verilere yetkisiz erişim elde etmek için saldırıya uğrayabilir. UEFI Tarayıcısı'nın rolü, işletim sistemi önyüklenmesinden önce, potansiyel olarak başlatılan tehditleri tespit etmek ve kaldırmaktır. Rootkitler ve fidye yazılımları da dahil olmak üzere bu tehditler, UEFI'deki güvenlik açıklarını hedefler ve bir işletim sistemi yeniden yüklendikten sonra dahi hayatta kalmaya devam eder. Özetle ESET UEFI Tarayıcı, bu tür saldırıları önlemek üzere tasarlanmıştır.

UEFI'nin öncülü BIOS, aslında 1975 yılında 8 bitlik bilgisayarlar için tasarlanmıştı. Gelecek yüzyılda da kullanılmasını kimsenin beklediğini sanmıyorum. Fakat zaman zaman, bir teknoloji herkesin isteklerini karşılayarak beklenmedik süreler boyunca kullanılabiliyor(fare). Bunun sebebi, kısmen de olsa kimsenin BIOS'u neyle değiştireceğini bilmemesinden kaynaklanıyordu. Fakat yerine geçecek sistemin daha kapsamlı ve güvenli olacağını, assembly dilinde kod yazmadan dahi dönüştürülebilecek ve kolayca güncellenebilecek bir yapıda olacağını biliyorlardı.

BIOS'un çöküşündeki daha pratik bir faktörse, büyük sabit sürücüleri destekleme ihtiyacıydı. 1975'te, 2TB'dan daha büyük bir sabit diskiniz olması kimsenin umurunda değildi. Bu, o zaman sonsuz denebilecek bir büyüklük olarak görülüyordu. Artık değil!

Bunun yanısıra, önyüklemeden önce bir güncelleme indirmeniz gerekebileceğinden, bu şekilde bir dahili ağ desteğinizin olması da iyi olacaktır. Ayrıca, anlaşılması ve genişletilmesi daha kolay olan daha iyi bir arayüz, tüm bunları bulundurmak için belirli bir alan, belki de hepsini bir sabit diskte ya da USB cihazda tutmak, BIOS çipi gibi nispeten ufak kapasiteli bir şeyden ziyade, daha iyi olmaz mıydı?

Bu kulağa iyi gelse de, uygulamada bazı zorluklar yaşandı. Geniş çaplı bir endüstri desteği gerekiyordu ve birisi ilk sıçramayı yapmalıydı. En sonunda Intel, BIOS 64 bit desteklenmediğinden pek de tutulmayan (piyasadan kaldırıldı) 64 bit Itanium işlemcileri için EFI'yi oluşturarak üretti. Ancak daha fazla evlat kullanılabilirlik için Intel, herkesin uyum sağlayabileceği bir tarife uyan UEFI (Universal Extensible Firmware Interface) Forumu'nu yaratarak EFI'yi açtı.

Enlem ile ilgili sorunlar

UEFI zorunlu bir özellik gibidir; uygulanabilir bir olgu değildir. Yani, dijital anlamda belirli çizgiler arasında durduğunuz sürece, pek çok özelliği eklemek adına geniş bir alana sahipsiniz (C koduyla, teşekkürler). Ve endüstri de aynen bunu yaptı; herkes kendi sürümlerini yaymaya başladı.

UEFI'nin benimsenmesi, yeni seçenekleri teşvik eden Microsoft tarafından da desteklendi. Şirket, Windows 8'den itibaren UEFI'nin yeni 64-bit bilgisayarlar için logo gereksinimi olacağını açıkladı (64-bit desteği olmayan daha eski bilgisayarlar hala yükseltilebilecek). Sonuç olarak UEFI, önceki yılların BIOS'u ile mümkün olmayan bazı ilginç güvenlik özellikleri sunmakta.

Ne yazık ki, UEFI'nin "kendi başına hallet" yönü, bazı şeylerin kopmasına yol açtı. Herhangi bir yeni teknolojide olduğu gibi, özellikle piyasaya çıkan yeni bilgisayarların çoğundaki potansiyel olarak güçlü, düşük seviyede, güvenilir ve uzaklara ulaşan teknolojilerde bazı şeyler işe yaramadı. Dağıtıldığı TÜM potansiyel değişkenleri test etmek zaman aldı; ancak test kapsamı tam anlamıyla bitmiş görünmüyordu, bu nedenle pek çok temel olay (daha iyi veya kötü) ortaya çıktı.

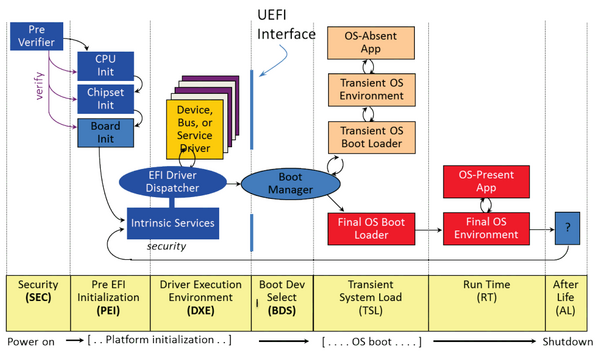

Ek olarak, BIOS ile yetişmiş bir neslin UEFI'yı düzeltmek için araçları veya eğitimi yoktu, çünkü bu araçlar çoğunlukla gerçekten mevcut değildi veya yaygın olarak bulunmadığı gibi bir dereceye kadar doğruydu. Bunun da üzerinde, UEFI'nin birçok karmaşık adımları vardır (aşağıdaki diyagrama bakın).

Güvenlik endişeleri

UEFI'yı geleneksel yöntemlerle hacklemek kalıcı ve çoğunlukla saptanamaz olduğundan, korsanlar yetkilendirmeleri aşarak, doğrudan UEFI Seri Bildirim Arabirimi'ne (SPI) erişip tüm ikili dosyaları bulunduran ve bilgisayarınızın önyükleme yapmak için kullandığı yığına ulaşmaya çalışırlar. Başarı, korsanların ikili sistemlerini yüklerken daha fazla sistem kaynağına erişmesi anlamına gelir; bu da alçakça yapılan bazı hilekarlıklarla sonuçlanır.

Açık bir şekilde, SPI koruması öncelik taşıyordu. Bu ise dahili olarak büyük ölçüde SMM (Sistem Yönetim Modülü) tarafından yönetiliyordu. SMM'nin, sertifikalara karşı yüklenen ikili dosyaların bütünlüğünü sağlamak için tasarlanan SPI için güvenlik gözlemcisi olması beklenirken, SMM'nin kendisinin savunmasız olduğu, rasgele kod çalıştırılmasına izin verdiği ve ona karşı ortaya çıkmış CVE'lerin bulunduğu tespit edildi. Güvenlik açıklarına karşı kendi kodlarını değerlendirmek için tüm üreticileri hızlandırmak adına önemli çaba harcandı, ancak birçoğu savunmasız olabileceklerine inanmıyorlar.

Unutmayın ki UEFI yalnızca bir kılavuzdur ve her üretici, işletim sistemine ve kendi donanımına göre en iyi olduğunu düşündüğü kendi sürümüni yayınlamıştır. Bu, farklı üreticiler arasında büyük farklılıklar olduğu anlamına gelir. Dahası, bazı satıcılar, tüketiciler için tartışılabilir bir değer taşıyan, ancak ortalama bazı (veya deneyimli) kullanıcılarının kaldırmakta zorlanacağı kendi ikili dosyalarını çıkarmanın ilginç olabileceğini düşünüyorlardı. Ve her zaman olduğu gibi, piyasaya aceleyle uyum sağlamak, güvenliği de aceleye getiriyor.

UEFI taramasına giriş

Güvenlik yazılımı geliştirme dünyasında, UEFI'den kaynaklanan potansiyel yeni istismar türleri için, UEFI iç kısımlarını tarama ihtiyacının gittikçe önem kazandığı söylenebilir. Sonuç olarak ESET, potansiyel tehditleri taramaya ve anlamaya başlamıştır. Başlangıçta, gerçek dünyadaki UEFI tehditleri hakkında ortada pek bilgi yoktu; ancak ESET, çok geniş bir iz sürme ve istihbarat sistemine sahip olduğundan, büyüyen alanı korumak için potansiyel tehdit vektörlerini toplamaya, incelemeye ve analiz etmeye başladı.

Dolaşımdan toplanan örnekler analiz edilinceye kadar bu, bazı açılardan teorik bir tehdit gibi görünüyordu ve incelendikten sonra yayınlanmaktaydı. Herhangi bir yeni teknolojide olduğu gibi, ilk istismar girişimleri; özellikle de başarılı olanlar genellikle bir şeylerin habercisidir. Saldırganlar UEFI kötüye kullanımı için bir "katil uygulama" bulduktan sonra, donanım ve yazılım üreticilerinin birleşimi yamaları hazırlamadıkça, dolaşımda daha fazla zararlı yazılım göreceğiz.

Korsanların kullandığı araçlar UEFI için daha sağlam ve genişletilebilir hale gelir ve yama seviyelerinin süregelen değişimi devam ettiği sürece, UEFI bir hedef olmaya devam edecektir. Etkili UEFI tarama ve tehdit engelleme ihtiyacı sürekli artacaktır.

We Live Security'de UEFI hakkında daha fazla bilgi için aşağıdaki makalelere ve dokümanlara göz atın:

- Ürün yazılımındaki zararlı yazılım: yanlış bir güvenlik algısından nasıl yararlanılır (19 Ekim 2017)

- Windows 10 güvenliği ve gizliliği: Derinlemesine inceleme ve analiz (15 Haziran 2016)

- Bookits, Windigo ve Virüs Bülteni (30 Eylül 2014)

- bootkits: Geçmiş, Günümüz ve Gelecek (Eylül 2014)

- Windows 8 ile altı ay (teknik inceleme) (3 Haziran 2013)

- Ürün bilgisi: Windows 8'in Güvenlik Özellikleri (9 Ekim 2012)