Yeni bir fidye yazılımı spam dalgası Rusya'yı vurdu

Ocak 2019'da kötü amaçlı JavaScript e-posta eklerinin sayısındaki artışın gözlenmesiyle, ESET araştırmacıları, Rus kullanıcılarını hedefleyen büyük bir fidye yazılımı spam dalgasını algıladı

2018'in çoğunda uykuda bekleyen bir saldırı vektörü, Ocak 2019'da uyanarak, kötü amaçlı JavaScript e-posta eklerinin tespitlerinde dramatik bir yükseliş gösterdi. Bu vektöre dayanan kötü amaçlı istenmeyen posta hareketlerinin “Yeni Yıl sürümleri” içinde, Shade veya Troldesh olarak bilinen fidye yazılımını dağıtan ve ESET tarafından Win32/Filecoder .Shade olarak algılanan yeni bir Rusça spamı dalgası tespit ettik.

Bu hareket, Ekim 2018'defidye yazılımı Shade'i dağıtmaya başlayan zararlı spam hareketinin devamı gibi görünüyor.

Ocak 2019 kampanyası

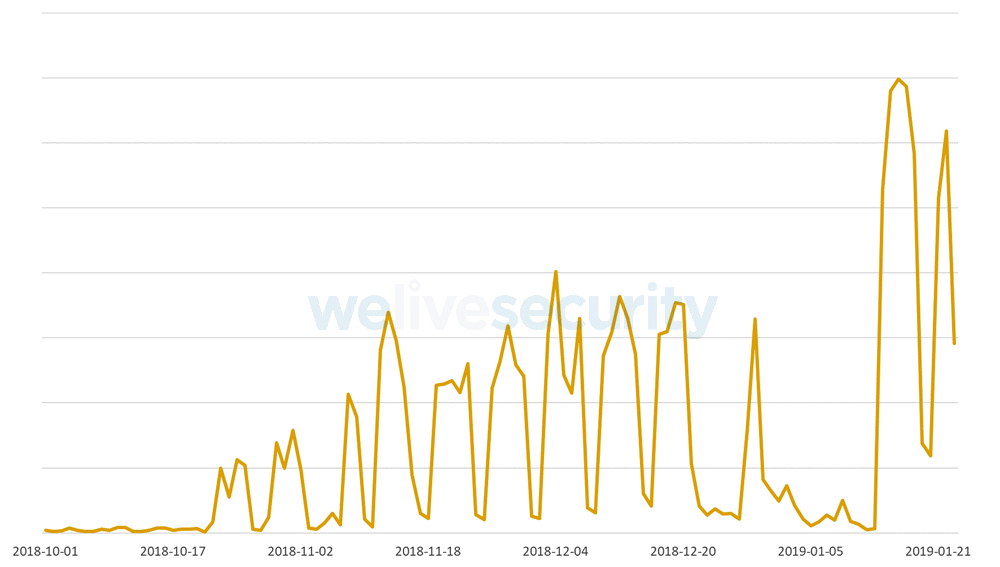

Şekil 1'de görüldüğü gibi, telemetremiz gösteriyor ki, Ekim 2018 kampanyası, Aralık 2018'in ortasına kadar belirli bir tempoda ilerlerken, Noel'de duruluyor ve Ocak 2019 ortasında boyutu ikiye katlanarak devam ediyor. Grafikteki düşüşler hafta sonlarına denk geliyor, bu da saldırganların şirket e-posta adreslerini tercih ettiğine işaret ediyor.

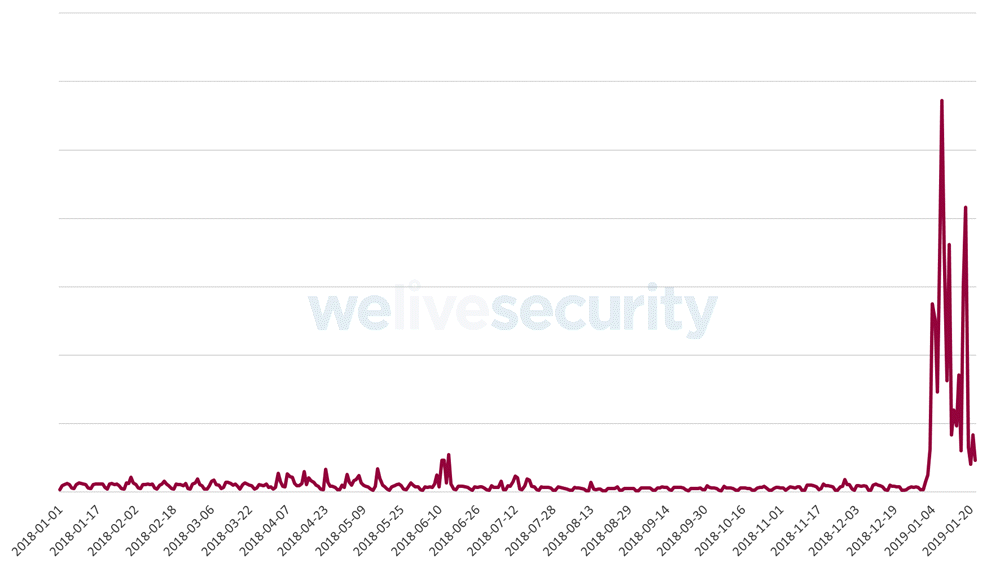

Daha önce belirttiğimiz gibi, bu kampanya, 2019'un başından beri geri dönüşünü gözlemlediğimiz daha büyük bir akım olan, JavaScript eklerinin yaygın olarak kullanıldığı bir saldırı vektörünün parçasıdır. Şekil 2, telemetremizde görülen bu gelişmeyi göstermektedir.

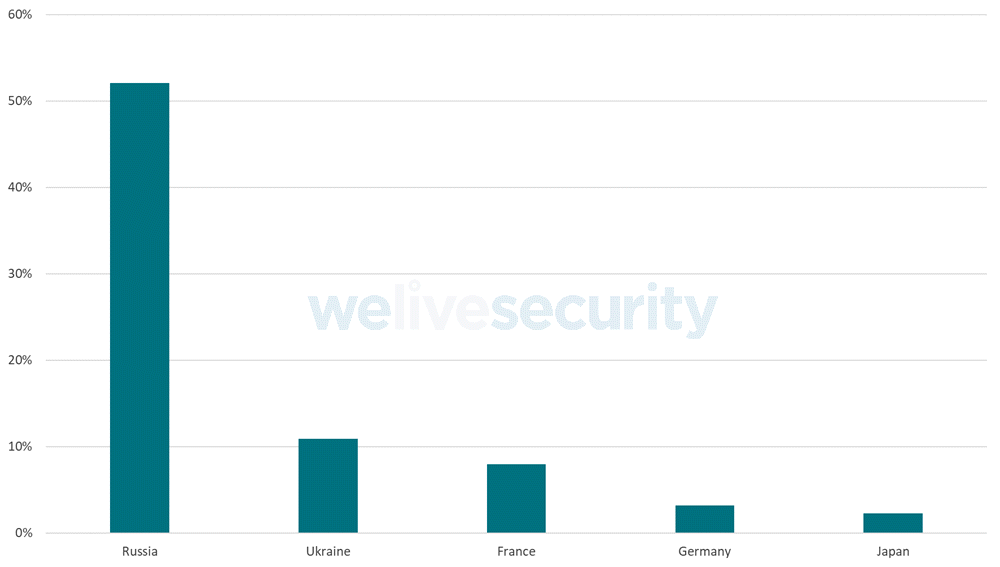

Özellikle, Ocak 2019'da Shade fidye yazılımını yayan kampanya, bunun gibi zararlı JavaScript eklerinin toplamının %52'si ile Rusya'da en aktif görüleni olmuştur. Şekil 3'te görüldüğü gibi, etkilenen diğer ülkeler arasında Ukrayna, Fransa, Almanya ve Japonya bulunmaktadır.

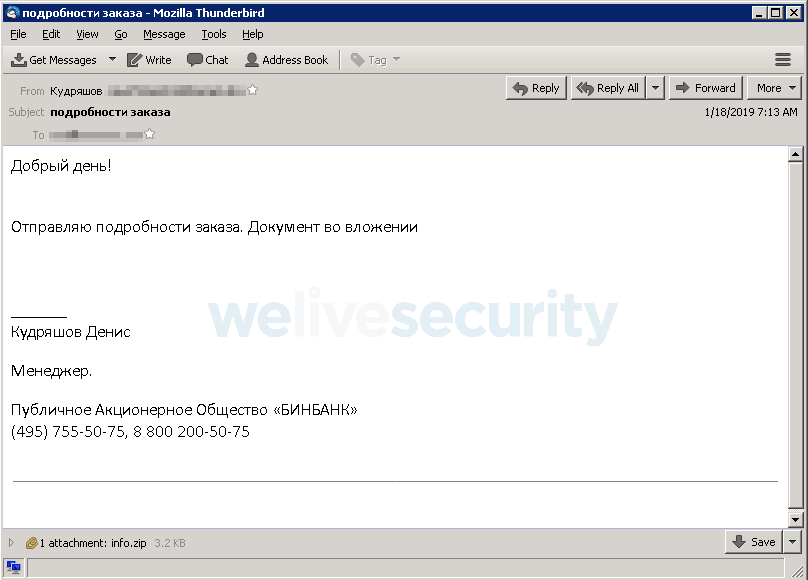

Analizimize göre, Ocak 2019 kampanyasındaki tipik bir saldırı, "info.zip" veya "inf.zip" adında bir ZIP arşivi ekiyle birlikte gönderilen Rusça bir e-posta ile başlıyor.

Bu zararlı e-postalar, gerçek bir Rus firmasından gönderilen sipariş güncelleme e-postaları gibi görünüyor. Gördüğümüz e-postalar Rus bankası B&N Bank (yakın zamanda Otkritie Bank ile birleşti) ve perakende zinciri Magnit'i taklit ediyor. ESET'in algıladığı e-postalardan birinin Türkçe çevirisi şöyle:

Konu: Sipariş ayrıntıları

Merhaba!

Siparişinizin ayrıntılarını gönderiyorum. Belge ektedir.

Denis Kudrashev, yönetici

ZIP arşivi, “Информация.js" adında (Türkçe anlamı: bilgi) bir JavaScript içeriyor. Arşivden çıkarılıp başlatıldığında, JavaScript dosyası, ESET tarafından Win32/Injector olarak algılanan zararlı bir yükleyici indiriyor. Zararlı yükleyici, son adım olan Shade fidye yazılımının şifresini çözer ve onu başlatır.

Zararlı yükleyici, görüntü dosyası olarak gizlendiği, tehdit altındaki gerçek WordPress sitelerinden indirilir. Saldırganlar, WordPress sayfalarını tehdit altına almak için, otomatik botlarla gerçekleştirilen büyük ölçekli parola saldırıları kullandılar. Telemetre verilerimiz, “ssj.jpg” ile biten ve zararlı yükleyici dosyayı barındıran yüzlerce URL gösteriyor.

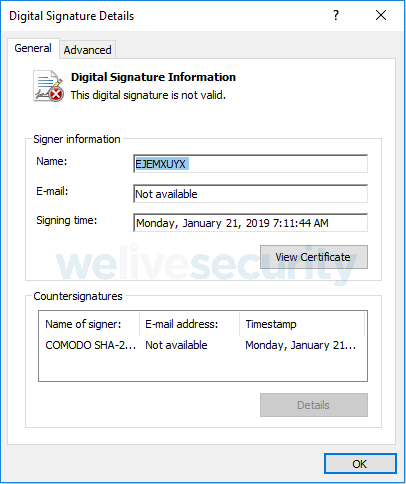

Yükleyici, Şekil 5'te görüldüğü gibi Comodo tarafından verildiğini iddia eden geçersiz bir dijital imza kullanılarak imzalanmıştır. “İmzalayıcı bilgileri”ndeki isim ve zaman damgası her örnek için benzersizdir.

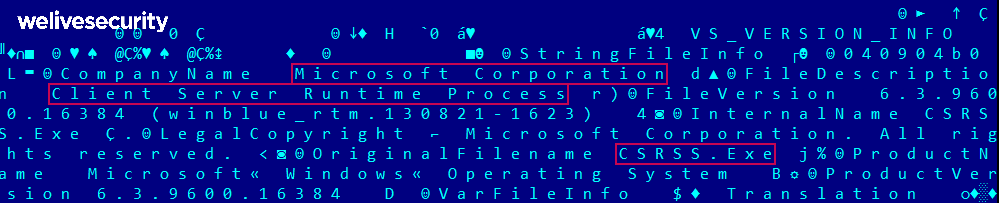

Bunun yanında yükleyici, kendisini gerçek bir sistem işlemi olan İstemci Sunucu Çalışma Zamanı İşlemi (csrss.exe) gibi göstererek daha fazla gizlenmeye çalışır. Kendisini C:\ProgramData\Windows\csrss.exe içine kopyalar. Buradaki Windows klasörü, zararlı yazılım tarafından oluşturulan gizli bir klasördür ve normalde ProgramData içinde bulunmaz.

Shade fidye yazılımı

Bu kötü niyetli kampanyanın son adımı, Shade veya Troldesh olarak adlandırılan kripto-fidye yazılımıdır. Yerel disklerdeki çok çeşitli dosya türlerini şifreleyebilen bu fidye yazılımı ilk olarak 2014 sonlarında görülmüştür fakat sonrasında sık sık ortaya çıkmıştır. Son kampanyada, şifrelediği dosyalara .crypted000007 uzantısını ekliyor.

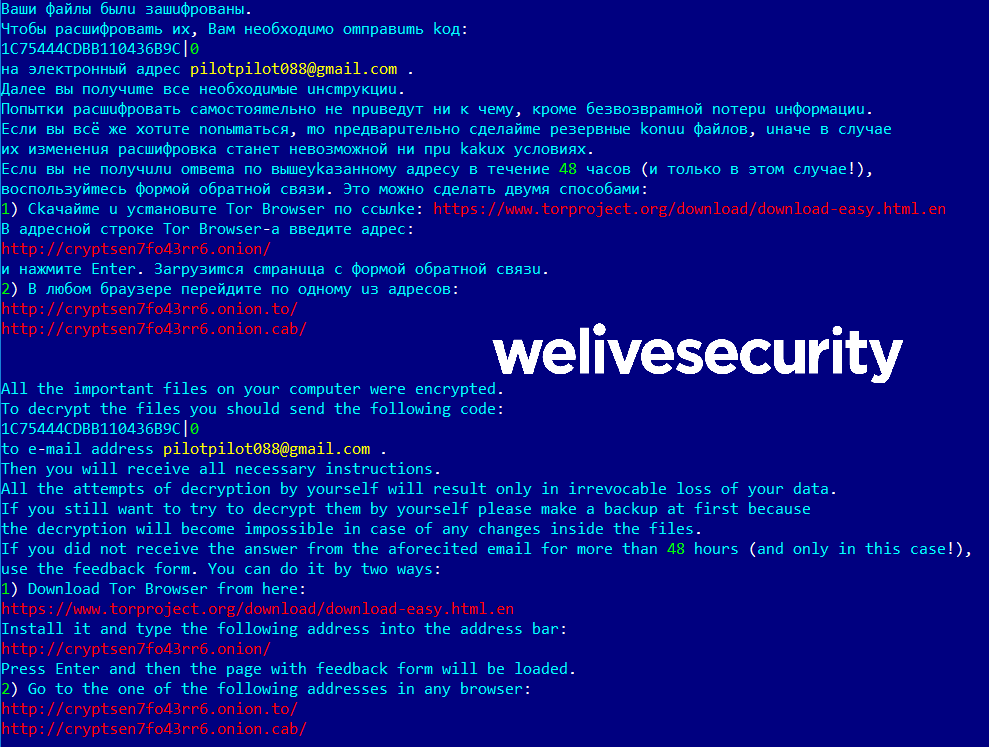

Ödeme talimatları, İngilizce ve Rusça olarak, etkilenen bilgisayardaki tüm sürücülere indirilen bir TXT dosyası ile kurbanlara sunuluyor Fidye notu, daha önce bildirilen Ekim 2018 kampanyasındakiyle benzer metinler içeriyor.

Nasıl güvende kalırız

Zararlı spam mesajlarının kurbanı olmaktan kaçınmak için, e-postalarınızdaki ekleri açmadan ya da linklere tıklamadan önce mutlaka güvenilirliğini doğrulayın. Gerekirse, e-postayı gönderdiği görülen firmanın web sitesindeki iletişim bilgilerinden firmaya ulaşarak teyit alın.

Gmail, yaklaşık 2 senedir, gelen ve giden e-posta eklerinde JavaScript'i engelliyor.

Firma posta sunucuları dahil diğer e-posta servisi kullanıcıları, eğer zararlı JavaScript'leri algılayıp engelleyebilen farklı bir güvenlik çözümü kullanmıyorlarsa kendi farkındalık seviyelerine güvenmelidir.

ESET güvenlik ürünlerindeki çeşitli modüller, kötü amaçlı JavaScript dosyalarını bağımsız olarak algılar ve engeller.

WordPress web sitenizi tehlikeye atmaktan kaçınmak için, güçlü bir parola ve 2 aşamalı doğrulamakullanın ve WordPress'in plugin ve temalarının yanı sıra kendisini de düzenli olarak güncellediğinizden emin olun.

Uzlaşma Göstergeleri (IoCs)

Zararlı ZIP eklerinin örnek karmaları

ESET algılama adı: JS/Danger.ScriptAttachment

0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76

JavaScript indiricilerinin örnek karmaları

ESET algılama adı: Win32/Injector

37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C

Shade fidye yazılımının örnek karmaları

ESET algılama adı: Win32/Filecoder.Shade

FEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7

Shade fidye yazılımını barındıran URL'lerde bulunan kampanyaya özel dizi

hxxp://[redacted]/ssj.jpg