A simple vista, la protección basada en la nube puede parecer un salto de pensamiento poco probable en respuesta a una invasión militar terrestre. Eso es posiblemente porque hablar de "la nube" puede evocar nociones surrealistas de platillos voladores. Sin embargo, la nube está tan arraigada como la computadora plantada en su escritorio. La nube no es más que la variedad de grupos de máquinas de todo el mundo que se ofrecen en alquiler o como servicio. Por lo general, estas máquinas se encuentran en centros de datos que ofrecen conexiones a través de cables de fibra óptica enterrados profundamente bajo tierra. En Ucrania, la destrucción en curso puede eventualmente apuntar a cables subterráneos, lo que dejaría a los satélites en órbita alrededor de la tierra, nuestros platillos voladores, para intermediar cualquier conexión.

Potentes máquinas para la detección

La nube se puede aprovechar para mejorar la seguridad de su organización al proporcionar una capa adicional de protección que está tan fácilmente disponible como el enlace a ella. Conectarse a potentes ordenadores en la nube, es decir, en un centro de datos, que se dedican por completo a analizar archivos en busca de malware mejora drásticamente la protección de las máquinas, especialmente aquellas con menos potencia de procesamiento o aquellas dedicadas a otros usos.

Pocas computadoras corporativas tienen el poder bruto para ejecutar modelos de aprendizaje automático de peso pesado, al menos no sin pagar un alto precio por usabilidad y rendimiento. Además, nadie quiere que las máquinas de los empleados se empantanen con un software de seguridad que se ejecuta a toda velocidad, girando ruidosamente para ejecutar costosos algoritmos de detección de aprendizaje automático cada vez que hay una muestra desconocida para analizar. Sin embargo, en algunos casos, esa es la potencia informática que se necesitaría para detectar rápidamente algunos tipos de amenazas.

Para los arquitectos que diseñan software de seguridad, las limitaciones de la potencia de procesamiento de la máquina corporativa hablan directamente de la necesidad de equilibrar el alto rendimiento con una capacidad de detección robusta. Un diseño que se centre en una detección más rápida de amenazas genéricas nunca antes vistas probablemente incurrirá en penalizaciones de rendimiento. Un diseño que se centre en detectar amenazas sofisticadas o personalizadas, especialmente amenazas nunca antes vistas y nuevas, también afectará el rendimiento.

Un producto avanzado de seguridad de endpoints debe ser capaz de equilibrar el rendimiento y la detección para mantenerse por sí solo sin la necesidad de vincularse a máquinas en la nube para ofrecer protección. Pero la mayoría de las computadoras inevitablemente estarán expuestas a Internet, incluso a través de un servidor proxy. Las amenazas son importantes en Internet, y también hay protección adicional disponible. ESET Dynamic Threat Defense (EDTD) interviene precisamente aquí porque descarga la demanda de detección mejorada de amenazas nunca antes vistas para las máquinas en la nube, manteniendo alto el rendimiento de las máquinas corporativas. El beneficio para las organizaciones que utilizan EDTD es una protección mejorada y automatizada contra ataques dirigidos y variantes comunes de malware, lo que acorta el tiempo de detección. Aunque la velocidad siempre es un beneficio apreciado, en última instancia, la pregunta que una organización debe hacerse es: ¿Quiero estar protegido incluso contra amenazas sofisticadas nunca antes vistas?

Protección automatizada

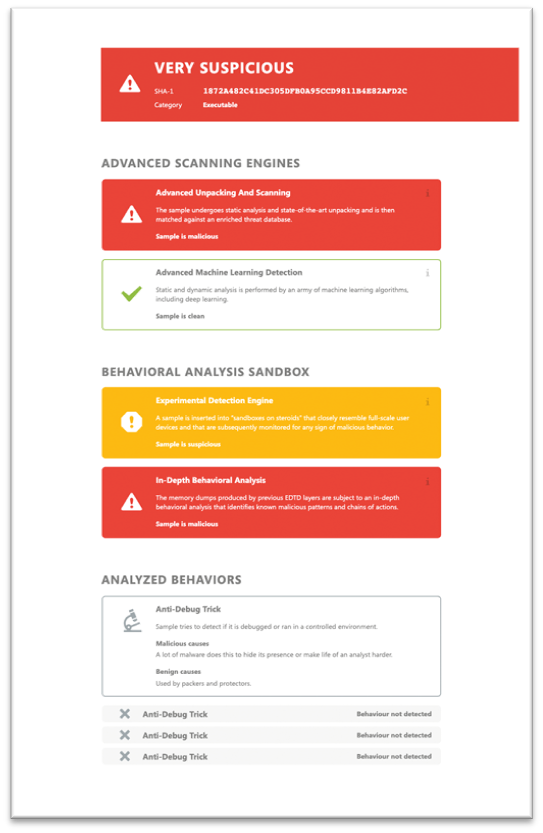

Para los administradores de TI, una vez que EDTD está habilitado y sus parámetros se ajustan para cumplir con la política y las regulaciones de la empresa sobre el uso compartido de archivos con terceros, la protección adicional para puntos finales, servidores y aplicaciones de Microsoft 365 se convierte en gran medida en una conveniencia de configurar y olvidar. Los administradores de TI pueden ver informes sobre los archivos enviados para su análisis, junto con los resultados detallados del análisis:

Si un archivo resulta ser malicioso, se bloquea para todas las máquinas de esa empresa, así como para los clientes de ESET que participan en ESET LiveGrid®. Si un archivo se evalúa como sospechoso, se bloquea en todas las máquinas dentro de la organización del usuario, dependiendo del umbral establecido por los administradores de TI. Por lo general, EDTD se utiliza para escanear archivos sospechosos descargados por navegadores y clientes de correo electrónico, así como aquellos almacenados en servicios en la nube como OneDrive, grupos de Teams y sitios de SharePoint a través de ESET Cloud Office Security.

Los empleados que están en movimiento y no están conectados a la red corporativa a través de una red privada virtual (VPN) también pueden protegerse con EDTD porque está disponible como un servicio a través de Internet. En el caso de cualquier detección, las máquinas de otros empleados aún pueden ser informadas de las detecciones y recibir protección contra las mismas amenazas. Una vez que los empleados que viajan regresan a la red corporativa o se conectan a ella a través de una VPN, los metadatos de EDTD se sincronizan y la lista de archivos enviados se actualiza para que los administradores de TI la vean.

Aunque los productos de endpoints como ESET Endpoint Security minimizan la probabilidad de un ataque exitoso, especialmente ransomware, esto puede no ser suficiente para las organizaciones que buscan la mejor protección disponible. Esto es especialmente preocupante ahora con amenazas destructivas como los wiper de datos que continúan surgiendo en Ucrania. La adición de EDTD reduce el factor de riesgo lo más cercano a cero que una tecnología de vanguardia puede logar.

En respuesta al mayor entorno de ciberamenazas, ESET ahora ofrece una mayor protección a todos los clientes existentes y nuevos de ESET PROTECT Cloud. Se puede habilitar una prueba de 90 días de EDTD con un solo clic en la consola de administración de ESET PROTECT Cloud, en la sección "ESET Solutions" del menú principal.