ESET araştırmacıları, Kürt etnik gruba yönelik hedefli bir mobil casusluk kampanyası tespit ettiler. Bu kampanya en azından 2020 Mart Ayından beri aktif ve 888 RAT ve SpyNote olarak bilinen iki Android arka kapısı aracılığı ile (özel Facebook profilleri kullanılarak) meşru uygulamalar olarak gizlenmiş şekilde dağıtılıyor. Bu profiller Kürtçe Android haberleri ve Kürt destekçileri için haber sağlıyor gibi görünüyor. Profillerden bazıları, Kürt yanlısı içeriğe sahip Facebook genel gruplarına kasıtlı olarak casusluk uygulamaları yayıyor. Yalnızca birkaç Facebook gönderisi ile yayılan URL'lerden en az 1.481 indirme olduğunu görüyoruz.

Yeni keşfedilen Android 888 RAT, Kasablanka grubu ve BladeHawk tarafından kullanılmıştır. Her iki grup da Android RAT - LodaRAT ve Gazze007'ye atıfta bulunmak için alternatif isimler kullandı.

BladeHawk Android casusluğu

Burada bildirilen casusluk faaliyeti, 2020'de yayınlanan kamuya açık iki davayla doğrudan bağlantılı. QiAnXin Tehdit İstihbarat Merkezi, bu saldırıların arkasındaki gruba BladeHawk adını vermişti. Her iki kampanya da, ticari, otomatik araçlarla (888 RAT ve SpyNote) oluşturulan kötü amaçlı yazılımlar ve aynı C&C sunucuları kullanılarak Facebook üzerinden dağıtıldı.

Dağıtım

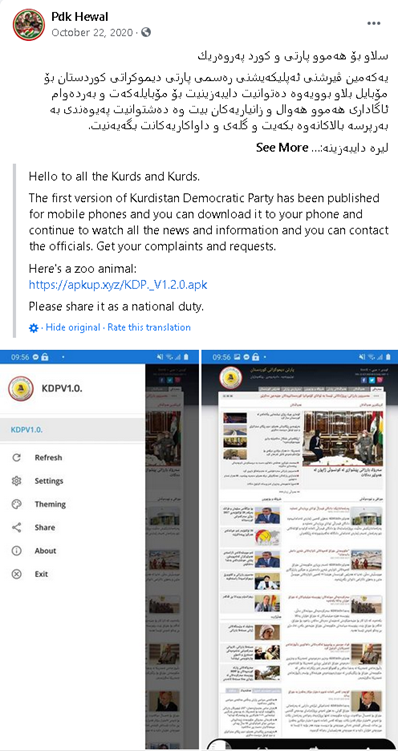

Bu BladeHawk kampanyasının bir parçası olarak altı Facebook profili belirledik ve bu Android casusluk uygulamalarını paylaştık. Bu profilleri Facebook'a bildirdik ve hepsi kapatıldı. Profillerden ikisi teknoloji kullanıcılarına yönelikken, diğer dördü Kürt destekçisi gibi davranıyor. Tüm bu profiller 2020'de oluşturuldu ve oluşturulduktan kısa bir süre sonra bu sahte uygulamaları yayınlamaya başladılar. Bu hesaplar, biri hariç, meşru uygulamalar gibi görünen Android RAT'ları dışında başka bir içerik yayınlamadı.

Bu profiller, çoğu Kürdistan Bölgesi eski Başkanı Mesud Barzani'nin destekçileri olan Facebook kamu gruplarıyla casusluk uygulamalarının paylaşılmasından da sorumludur; örnek Şekil 1 görülebilir. Hedeflenen grupların toplam 11.000'den fazla takipçisi var.

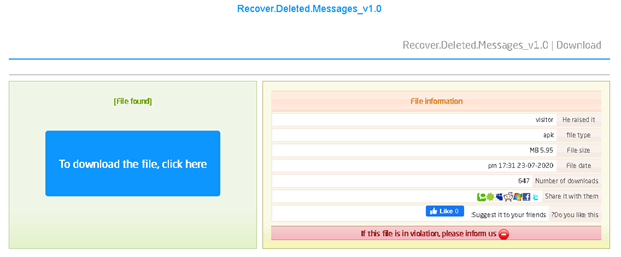

Bu BladeHawk kampanyasının bir parçası olarak 28 benzersiz gönderi belirledik. Bu gönderilerin her biri sahte uygulama açıklamaları ve bir uygulama indirmek için bağlantılar içeriyordu ve bu bağlantılardan 17 benzersiz APK indirebildik. APK web bağlantılarından bazıları doğrudan kötü amaçlı uygulamaya işaret ederken, diğerleri ise dosya indirme sayısını izleyen üçüncü taraf yükleme hizmeti top4top.io işaret etti (bkz. Şekil 4) Bu nedenle, bu sekiz uygulama için top4top.io toplam indirme sayısını elde ettik. Bu sekiz uygulama, 20.07.2020'den 28.06.2021'e kadar toplam 1.481 kez indirildi.

Örnekleri

Elimizdeki bilgilere göre, bu kampanya sadece Android kullanıcılarını hedef aldı, tehdit aktörleri iki ticari Android RAT aracına odaklandı - 888 RAT ve SpyNote. Araştırmamız sırasında sadece bir örnek bulduk. Daha önce analiz edilmiş bir SpyNote oluşturucusukullanılarak inşa edildiği için, burada sadece 888 RAT örneklerinin analizini dahil ediyoruz.

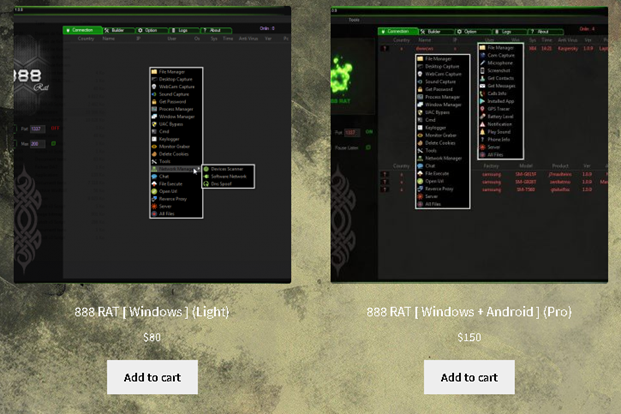

Android 888 RAT

Bu ticari, çok platformlu RAT başlangıçta yalnızca Windows ekosistemi için 80 $ karşılığında yayınlandı. Haziran 2018'de, Android RAT'leri (150 $) oluşturmak için ek yetenekle Pro sürümünde genişletildi. Daha sonra, Extreme sürümü Linux yükleri de oluşturabilir hale geldi ($200).

Geliştiricinin web sitesi üzerinden 888-tools[.] com (bkz. Şekil 5).

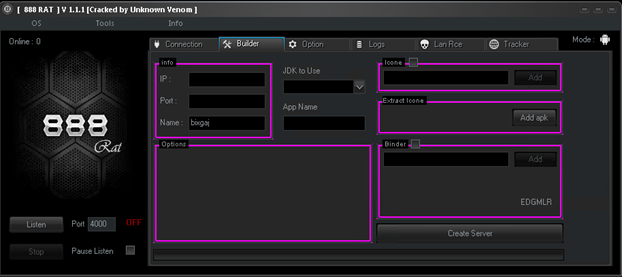

2019'da Pro sürümünün (Windows ve Android için) kırılmış hali (bkz şekil 6) çıktı ve birkaç web sitesinde ücretsiz olarak yayınlandı.

888 RAT daha önce herhangi bir organize kampanya ile doğrudan tanımlanmadı ve ilk kez bir siber casusluk grubu ile bağlantılandırıldı.

Bu keşfin ardından, Android 888 RAT'ı iki organize kampanyaya daha bağlayabildik: Spy TikTok Pro burada açıklandı ve Kasablanka Group tarafından yürütülenbaşka bir kampanya.

İşlevsellik

Android 888 RAT, şurada Tablo 1 görüldüğü gibi C&C sunucusundan alınan 42 komutu yürütebilir.

Kısacası, bir cihazdan dosya çalıp silebilir, ekran görüntüsü alabilir, cihaz konumunu alabilir, Facebook kimlik bilgilerini toplayabilir, yüklü uygulamaların bir listesini alabilir, kullanıcı fotoğraflarını çalabilir, fotoğraf çekebilir, çevredeki sesleri ve telefon görüşmelerini kaydedebilir, arama yapabilir, SMS mesajlarını çalabilir, cihazın kişi listesini çalabilir, kısa mesaj gönderebilir, vb.

Oluşturucu, ele geçirilen tüm cihazları kontrol etmek için C&C olarak da kullanılır, çünkü dinamik DNS kullanarak erişilebilir durumdadır.

Tablo 1 . Desteklenen komutların listesi

Komut | İşlevsellik |

Unistxcr | Belirtilen uygulamanın ayrıntılarını görüntüle |

dowsizetr | /sdcard/DCIM/.dat/ adresinden sunucuya dosya yükle |

DOWdeletx | /sdcard/DCIM/.dat/ dosya sil |

Xr7aou | İkili dosyayı /sdcard/DCIM/.dat/ adresinden sunucuya yükle |

Caspylistx | /sdcard/DCIM/.dat/ adresinden dosya listele |

spxcheck | Arama kayıt hizmetinin çalıştırılıp çalışmadığını denetle |

S8p8y0 | Arama kayıt hizmetini durdur |

Sxpxy1 | Arama kayıt hizmetini etkinleştir |

screXmex | Ekran görüntüsü al ve sunucuya yükle |

Batrxiops | Pil seviyesini al |

L4oclOCMAWS | Aygıt konumunu al |

FdelSRRT | /sdcard/DCIM/.fdat dosya sil (kimlik avı Facebook kimlik bilgileri) |

chkstzeaw | Facebook uygulamasının yüklü olup olmadığını denetle |

IODBSSUEEZ | Facebook kimlik bilgilerini C&C'ye /sdcard/DCIM/.fdat yükle |

GUIFXB | Facebook kimlik avı etkinliğini başlat |

osEE'ler | Belirtilen uygulamanın istenen izinlerini al |

LUNAPXER | Belirli bir uygulamayı başlat |

Gapxplister | Aygıtta yüklü uygulamaların listesini alma |

DOTRall8xxe | Dosyaları /sdcard/DCIM/.dat dizinine sıkıştırın ve C&C'ye yükleyin |

Acouxacour | Tüm cihaz hesaplarını al |

Fimxmiisx | Kameradan fotoğraf çekin ve C&C'ye yükleyin |

Scxreexcv4 | Cihaz kameraları hakkında bilgi alma |

micmokmi8x | Çevreleyen sesi belirtilen süre boyunca kaydetme |

DTXXTEGE3 | Belirli bir dosyayı /sdcard dizininden silme |

ODDSEe | Belirli URL'yi varsayılan tarayıcıda açma |

Yufsssp | Belirli bir medya dosyasından Exif bilgilerini alma |

getsssspo | Aygıtta belirli bir dosyanın bulunup bulunmadığı hakkında bilgi alma |

DXCXIXM | /sdcard/DCIM/ içinde depolanan tüm fotoğrafların adlarını alın |

f5iledowqqww | Belirli bir dosyayı /sdcard dizininden karşıya yükleme |

GExCaalsss7 | Cihazdan arama günlükleri alma |

SDgex8se | Belirli bir dizinden /sdcard'dan dosya listeleme |

PHOCAs7 | Belirtilen numaraya arama yapma |

Gxextsxms | SMS gelen kutusu alma |

Msppossag | Belirtilen numaraya SMS iletisi gönder |

Getconstactx | Kişileri alma |

Rinxgosa | Zil sesini altı saniye oynat |

Shetermix | Kabuk komutunu çalıştır |

bithsssp64 | Kabuk komut dosyasını yürütme |

Deldatall8 | Temizleme, tüm /sdcard/DCIM/.dat dosyalarını kaldırma |

pvvvoze | IP adresini al |

paltexw | PING komutundan TTL al |

M0xSSw9 | Kullanıcıya özel Toast iletisi gösterir |

888 RAT tanımlanırken önemli bir faktör de yükün paket adıdır. Android yükünün her derlemesinin paket adı özel veya rastgele değildir; her zaman com.example.dat.a8andoserverx paket kimliği kullanır. Bu nedenle, 888 RAT gibi örnekleri tanımlamak kolaydır.

888 RAT'ın sonraki sürümlerinde (kırılmış olan RAT hariç), oluşturucunun dizeleri (komut dizeleri, C&C ve diğer düz metin dizeleri) AES kullanarak kodlanmış bir anahtarla şifreleyerek karartabildiğini fark ettik; ancak, paket adı yine de aynı kaldı.

C&C

888 RAT özel bir IP protokolü ve bağlantı noktası kullanır (standart bağlantı noktaları olması gerekmez). Ele geçirilen cihazlar doğrudan oluşturucu GUI'sinden kontrol edilir.

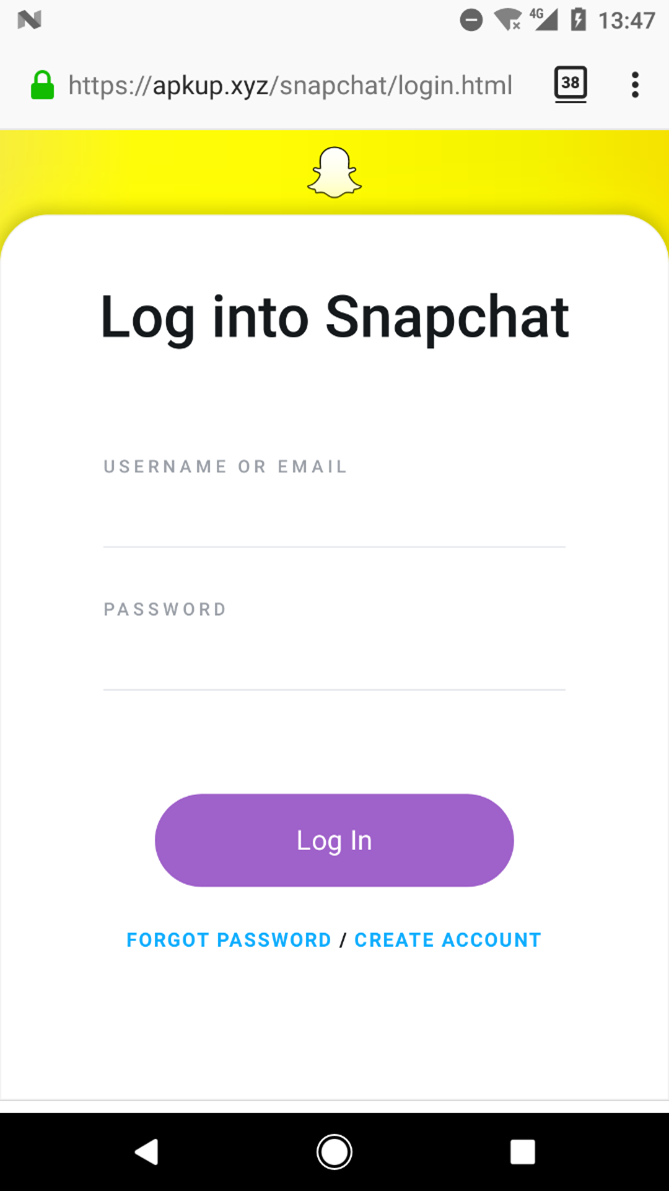

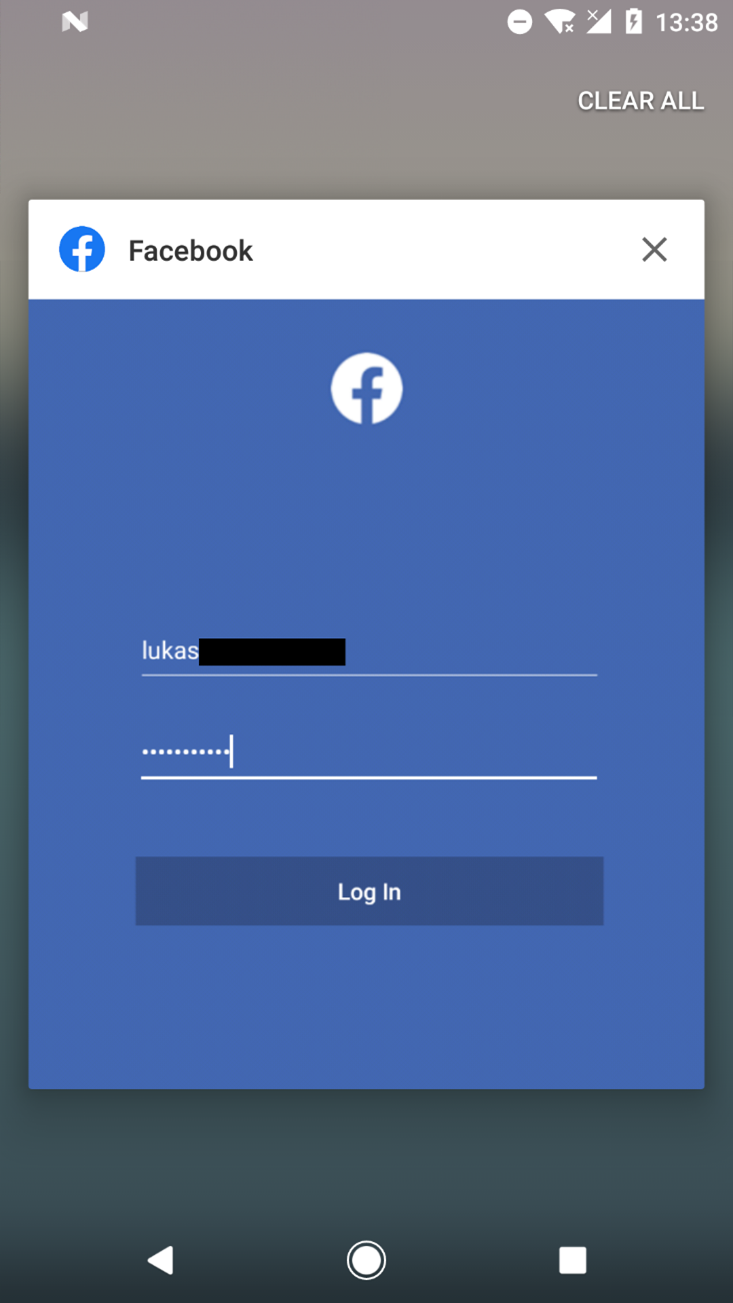

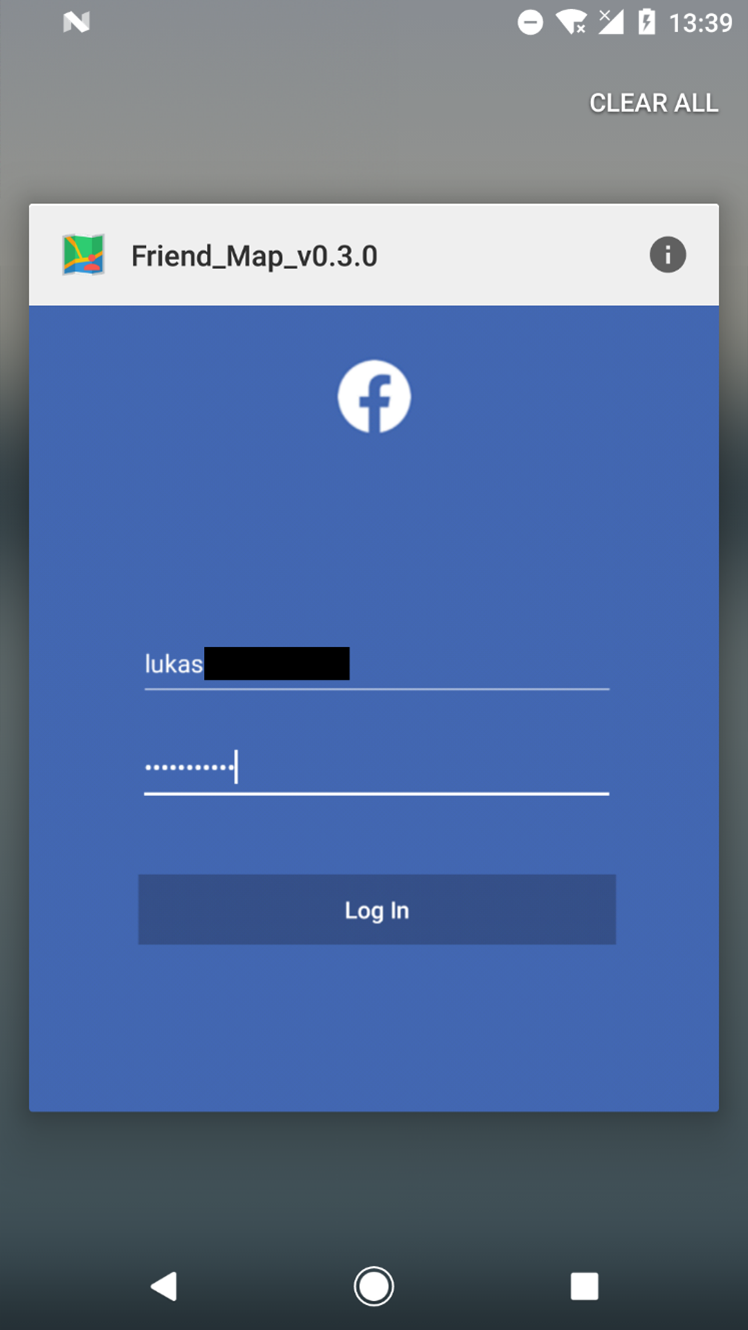

Facebook kimlik avı

Bu işlevsellik tetiklendiğinde, 888 RAT meşru Facebook uygulamasından geliyor gibi görünen kimlik avı etkinliğini dağıtacaktır. Kullanıcı son uygulamalar düğmesine dokunduğunda, bu etkinlik 'de görüldüğü gibi meşru Şekil 7 görünecektir. Ancak, bu uygulamanın simgesine uzun bir süre basıldıktan sonra Şekil 8 'de olduğu gibi, Facebook giriş isteğinden sorumlu gerçek uygulama adı açıklanır.

Algılama

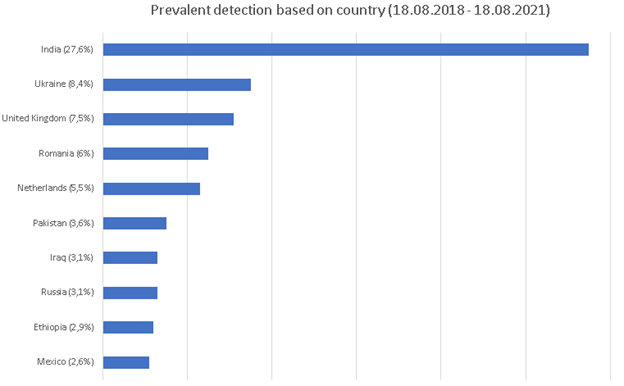

2018'den bu yana ESET ürünleri, 888 RAT'ın dağıtıldığı yüzlerce Android cihaz örneği belirledi. Şekil 9 Algılama verilerinin ülke dağılımı.

Sonuç

Bu casusluk kampanyası Mart 2020'den beri aktif ve sadece Android cihazları hedefliyor. Kürt etnik gruplarını hedef alarak, potansiyel kurbanların Android 888 RAT veya SpyNote'ı indirmesine yol açacak en az 28 kötü amaçlı Facebook gönderisi yaydı. Bu Facebook gönderilerinin çoğu, 2018'den beri karaborsada bulunan ticari, çok platformlu 888 RAT'ın indirilmesine yol açtı. 2019'da, 888 RAT oluşturucunun Pro sürümünün kırılmış bir kopyası birkaç web sitesinden kullanıma sunuldu ve o zamandan beri Android 888 RAT'ı kullanan yüzlerce vaka tespit ettik.

IoC'ler

Dosyalar ve ESET algılama adları

SHA-1 | Algılama adı |

87D44633F99A94C9B5F29F3FE75D04B2AB2508BA | Android/Spy.Agent.APU |

E47AB984C0EC7872B458AAD803BE637F3EE6F3CA | Android/Spy.Agent.APG |

9A8E5BAD246FC7B3D844BB434E8F697BE4A7A703 | Android/Spy.Agent.APU |

FED42AB6665649787C6D6164A6787B13513B4A41 | Android/Spy.Agent.APU |

8E2636F690CF67F44684887EB473A38398234430 | Android/Spy.Agent.APU |

F0751F2715BEA20A6D5CD7E9792DBA0FA45394A5 | Android/Spy.Agent.APU |

60280E2F6B940D5CBDC3D538E2B83751DB082F46 | Android/Spy.Agent.APU |

F26ADA23739366B9EBBF08BABD5000023921465C | Android/Spy.Agent.APU |

4EBEED1CFAC3FE5A290FA5BF37E6C6072A6869A7 | Android/Spy.Agent.APU |

A15F67430000E3F6B88CD965A01239066C0D23B3 | Android/Spy.Agent.BII |

425AC620A0BB584D59303A62067CC6663C76A65D | Android/Spy.Agent.APU |

4159E3A4BD99067A5F8025FC59473AC53E07B213 | Android/Spy.Agent.APU |

EF9D9BF1876270393615A21AB3917FCBE91BFC60 | Android/Spy.Agent.APU |

231296E505BC40FFE7D308D528A3664BFFF069E4 | Android/Spy.Agent.APU |

906AD75A05E4581A6D0E3984AD0E6524C235A592 | Android/Spy.Agent.APU |

43F36C86BBD370884E77DFD496FD918A2D9E023D | Android/Spy.Agent.APU |

8B03CE129F6B1A913B6B143BB883FC79C2DF1904 | Android/Spy.Agent.APU |

Facebook profilleri

www.facebook[.] com/android4kurd.official/

www.facebook[.] com/tech.info00

www.facebook[.] com/hewr.dliwar

www.facebook[.] com/husain.techno

www.facebook[.] com/zaid.abd.3785

www.facebook[.] com/profile.php?id=100039915424311

Facebook grupları

www.facebook[.] com/gruplar/478454429578545/

www.facebook[.] com/groups/275108075847240/

www.facebook[.] com/gruplar/751242802375989/

www.facebook[.] com/gruplar/238330163213092/

Dağıtım bağlantıları

apkup[.] xyz/M.Muhammad.Mala.Fayaq_v0.0.6.apk

apkup[.] xyz/5G. VPN. Speed_v1.3.4.apk

apkup[.] xyz/Ftwa.Islam.Online_v1.0.1.apk

apkup[.] xyz/Al-Hashd_V1.0.3.apk

apkup[.] xyz/KitabAltawhid_v1.0.4.apk

apkup[.] xyz/KDP._V1.2.0.apk

apkup[.] xyz/Dosyay16October_V1.2.0.apk

apkup[.] xyz/MobileNumberFinder__v1.3.apk

f.top4top[.] io/f_LusheAYOtmjzehyF8seQcA/1613135449/1662yvch41.apk

a.top4top[.] io/f_Jlno8C2DLeaq71Fq1JV6hg/1613565568/1837ppxen1.apk

b.top4top[.] io/f_yTmhbte0yVNbhQbKyh12og/1613135036/1665tzq3x1.apk

j.top4top[.] io/f_FQCcQa5qAWHzK_0NdcGWyg/1613134993/16874mc5b1.apk

l.top4top[.] io/f_MHfW2u_xnKoXdhjPknEx5Q/1613134914/1703t5b2z1.apk

b.top4top[.] io/f_cbXNkHR0T0ZOsTecrGM6iA/1613134863/1703lttbn1.apk

k.top4top[.] io/f_bznLRhgqMpAmWXYp1LLrNQ/1613134409/1690q040d1.apk

d.top4top[.] io/f_t7G4JjYm7_kzTsa0XYis6Q/1613134182/1749Lglct1.apk

up4net[.] com/uploads/up4net-Xwakurk-1-0-4.apk

Kimlik avı bağlantıları

apkup[.] xyz/snapchat/login.html

MITRE ATT&CK teknikleri

Bu tablo yalnızca 888 RAT için TTP'leri kapsar ve ATT&CK framewok 9. sürümü ile üretilmiştir.

Taktik | KİMLİĞİ | Ad | Tarif |

İlk Erişim | Meşru Uygulama Olarak Maskele | 888 RAT meşru uygulamaları taklit eder. | |

Devamlılık | Yayın Alıcıları | 888 RAT, BOOT_COMPLETED yayını dinler ve cihaz her başlatıldığı zaman uygulamanın işlevselliğinin etkinleştirilmesini sağlar. | |

Tespitten Kaçınma | Uygulama Simgesini Bastır | 888 RAT simgesini gizler. | |

Aygıt Verilerini Sil | 888 RAT toplanan ve geçici olarak depolanan dosyaları ve diğer belirli dosyaları silebilir. | ||

Kimlik Bilgisi Erişimi | Giriş İstemi | 888 RAT, Facebook kimlik bilgilerini kimlik avına çıkarmaya çalışır. | |

Keşif | Uygulama Keşfi | 888 RAT yüklü uygulamaların bir listesini elde eder. | |

Dosya ve Dizin Keşfi | 888 RAT, belirli dizinlerin içeriğini tanımlar. | ||

Koleksiyon | Erişim Çağrı Günlüğü | 888 RAT çağrı günlüğü geçmişini exfiltras. | |

Konum İzleme | 888 RAT cihaz konumunu alır. | ||

Kişi Listesine Eriş | 888 RAT kurbanın iletişim listesini esiyor. | ||

Ses Yakalama | 888 RAT, çevreden ve aramalardan ses kaydedebilir. | ||

Kamerayı Yakala | 888 RAT ön veya arka kameralardan fotoğraf çekebilir. | ||

SMS Mesajlarını Yakalama | 888 RAT gönderilen ve alınan SMS mesajlarını exfiltrate edebilir. | ||

Yerel Sistemden Veriler | 888 RAT, harici medyadan belirli uzantılara sahip dosyaları exfiltrate eder. | ||

Ekran Yakalama | 888 RAT ekran görüntüsü alabilir. | ||

Komuta Kontrol | Nadir Kullanılan Bağlantı Noktası | 888 RAT, C&C ile 4000 numaralı bağlantı noktası üzerinden iletişim kurar. | |

Etki | SMS Denetimi | 888 RAT düşmanı SMS mesajları gönderebilir. | |

Aygıt Verilerini Sil | 888 RAT, saldırgan tarafından belirtilen dosyaları aygıttan silebilir. |