Tehdit aktörleri kendilerini ne kadar çok geliştirirse, ağınıza nasıl sızacaklarını ve ağınızda fark edilmeden nasıl harekete edeceklerini o kadar iyi bilir duruma geliyorlar. Zeki düşmanlar, sadece temel düzey yönetim araçlarını kullanan bir ağ yöneticisinin, ilk bakışta ağ akışından şüphelenmeyebileceği gerçeğine güvenir. Kasım 2019 tarihli belgelerinde Gartner’in de belirttiği gibi Uç Nokta Tespit ve müdahale Çözümlerine ilişkin Pazar Kılavuzu (Gartner aboneliği gereklidir):

“Saldırıların ve tehditlerin karmaşası, araçların ve savunma yapanların bunlara karşı koruma sağlayabilme becerisini aşan bir hızda geliştiği için, güvenlik çözümü sağlayıcılar “ihlali varsay” düşünce yapısıyla daha esnek araçlar geliştiriyorlar. EDR araçları öldürme zincirinin bulaşma sonrası aşamasına odaklanır ve gelişmiş tehditleri zamanında ve etkili bir şekilde tespit etme ve bunlara müdahale etme becerisi sağlar.”

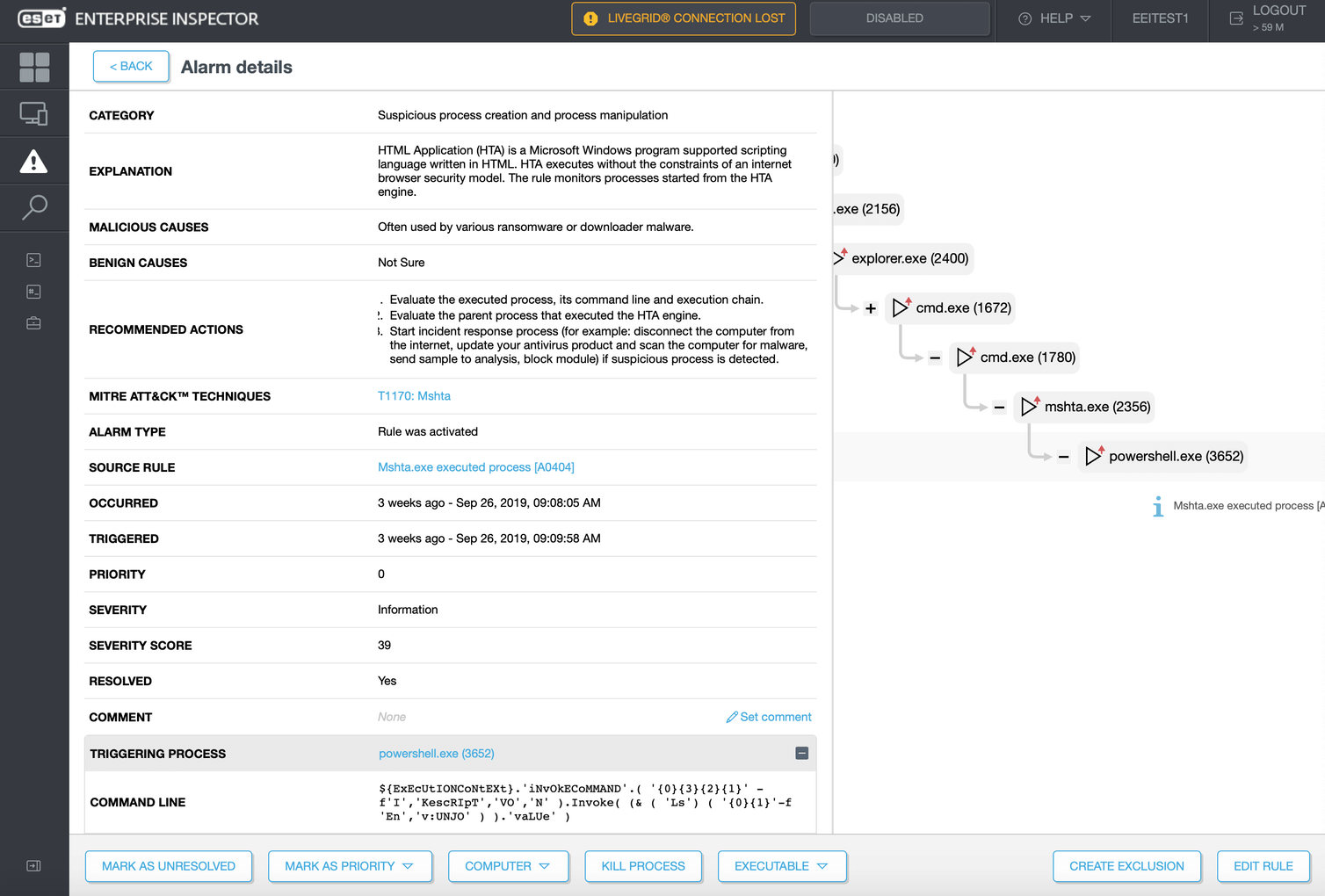

Diğer bir deyişle, temel düzey araçların ötesine geçmek ve uç nokta tespit ve müdahale (EDR) aracı benimsemek, bir şirketin ağda zaten bulunan ve aksi takdirde algılanmadan kalacak gelişmiş tehditlere dair şeffaflık düzeyini önemli ölçüde artıracaktır. Gelişmiş tehdit davranışını normal davranıştan ayırt etmek her zaman kolay değildir. Örneğin, bir ağda tipik akışın neye benzeyebileceğini düşünün: İndirilen ya da karşıya yüklenen GIF, JPG ya da PNG görüntüler; Twitter, Imgur ya da Reddit gibi popüler sosyal medya sitelerine bağlantılar ya da yasal alan adlarına uzanan HTTP GET talepleri. Belki de LAN’ınızın dışındaki uç noktaları işleme alan bir HTTP proxy’sisinden gelen akış bile vardır. Ağdaki her şey sorunsuz ve sessiz bir şekilde çalışıyor gibi görünebilir, ama güvenlik operasyonları merkezi (SOC) ekiplerinin tüm bunların bir yanılsama olduğunu görmesi büyük önem taşır. ESET Enterprise Inspector (EEI) gibi bir EDR aracı kullanarak, SOC’ler şüpheli etkinliğin saptanmasına ve incelenmesine yardımcı olan birçok ayrıntılı bilgiyi gün yüzüne çıkarabilir. EEI uç noktalardan gelen verileri, kötü amaçlı yazılım benzeri ya da şüpheli davranışı olduğu kadar, itibarı düşük ve/veya kötü amaçlı yürütülebilir dosyaları işaretleyecek şekilde tasarlanan kurallar seti ile karşılaştırır. Eşleşen olaylar alarmları tetikler ve tüm işlem ağaçları, elle incelenmek üzere EEI’de hazır halde bulunur.

PolyglotDuke ile ağın derinliklerine dalma

EEI’nın sağladığı şeffaflık düzeyine örnek olarak, Dukes tehdit grubu (APT29) tarafından Operation Ghost'ta kullanılan bir indirme modülü olan PolyglotDuke gibi kötü amaçlı yazılımın varlığı ile aracın etkileşimde bulunma şeklini düşünebiliriz.

PolyglotDuke bir GIF89 görüntü başlığına eklenen şifrelenmiş bir DLL olarak gelir. PolyglotDuke’un bırakıcısı olan ayrı bir .exe işlemi, görüntü başlığına eklenen DLL’nin şifresini çözer ve bunu makinenin mevcut çalışma dizinine bırakır. Güvenilen bir işleme popülaritesi düşük bir DLL’nin yüklenmesi, EEI’da alarm verilmesine neden olur.

Bu PolyglotDuke DLL daha sonra bir rundll32.exe işlemi tarafından yürütülür ve kötü amaçlı yazılımın komuta ve kontrol sürecini şifreleyen Japonca, Çince ya da Çeroki dilindeki komut dizilerini indirmek için Twitter, Reddit, Imgur ve diğer görüntü paylaşım siteleriyle iletişim kurmaya başlar. Şu Twitter paylaşımına bir göz atın:

Normal şartlarda, çalışanların Twitter’a göz atmaları, resimler indirmeleri vb. olağan işler olduğundan bu eylemler ağ düzeyinde fark edilmez. Ayrıca, rundll32.exe ile birlikte DLL dosyalarını çalıştırmakla ilgili şüpheli bir durum da söz konusu değildir; çünkü işletim sisteminiz bunu sürekli olarak yapar. Bu işlem diğer şüpheli işlemleri tetiklediği için yine de EEI’da birkaç alarm verilir.

Komuta ve kontrol sunucularının adreslerini şifrelediği için PolyglotDuke rulourialuminiu.co[.]uk ve powerpolymerindustry[.]com gibi alan adlarına HTTP GET istekleri yapmaya başlar. Bu isteklerin sonucunda, kendisine eklenmiş ek ikili veriler olan bir JPG ya da PNG resim dosyası indirilir. Bu URL’leri ziyaret ederseniz, bunlar benzer görünümlü ama yasal kopyalara (rulourialuminiu.ro ve powerpolymer.net) yönlendirir ve görünüşe bakılırsa, bu iletişimlerini gizlemek için kullanılan uyumlu bir numaradır.

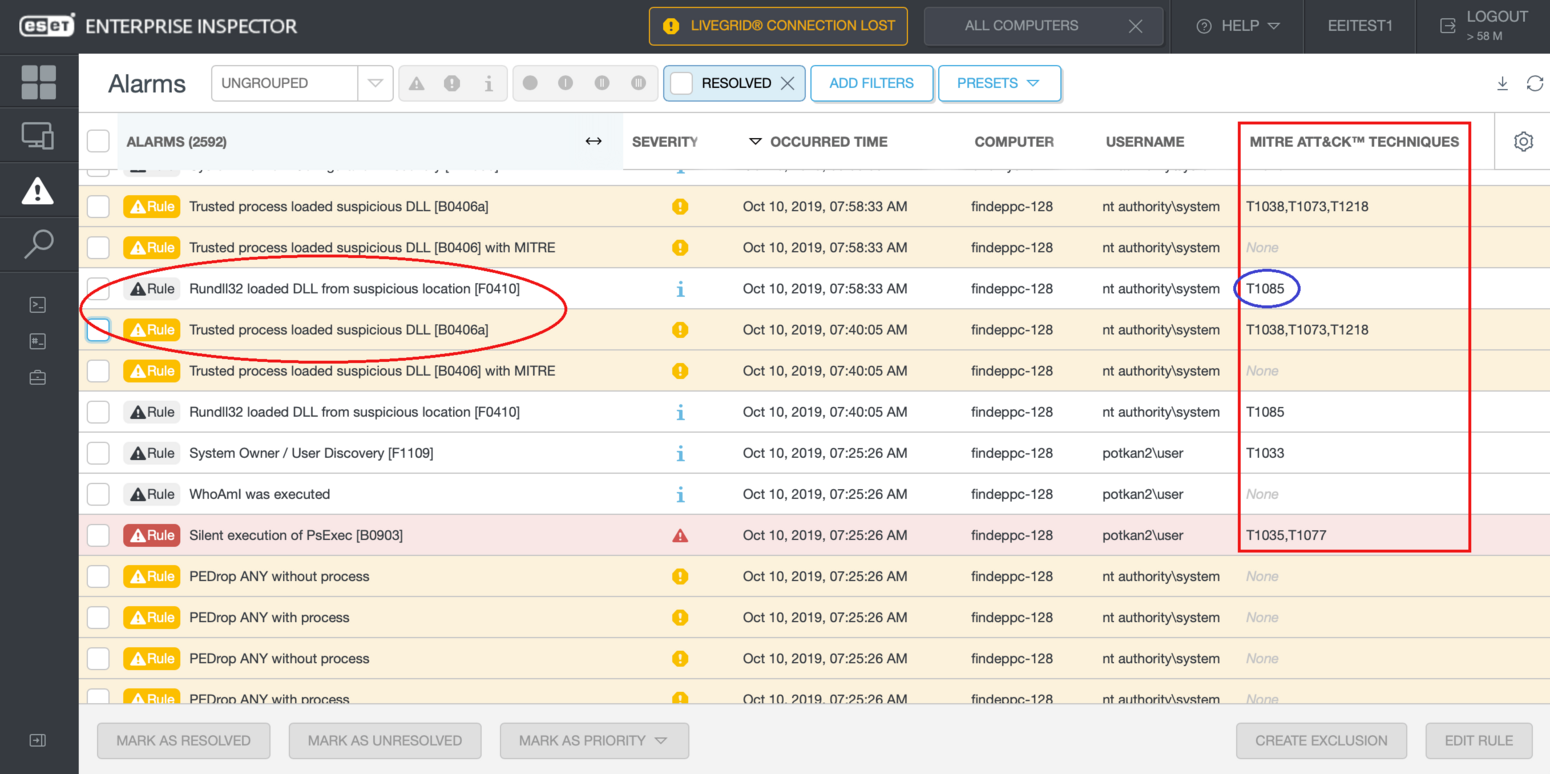

Son olarak EEI, PolyglotDuke’un eklenen ikili verileri değiştirilmiş JPG ya da PNG resimlerinden çıkardığını ve bazı şüpheli “yazma” etkinlikleri gerçekleştirdiğini görür. Bu diske CreateProcess tarafından başlatılabilecek yeni bir yürütülebilir dosya yazabilir. Başka bir rundll32.exe işlemi tarafından başlatılmak ya da LoadLibraryW tarafından yüklenmek üzere diske bir DLL yazabilir. Son ama en az diğerleri kadar önemli olmak üzere, kayıt defterine bir JSON yapılandırma dosyası yazabilir. Bu eylemler, EEI’da şu alarmları tetikler: “Güvenilir işlem şüpheli DLL yükledi” ya da “Rundll32 şüpheli konumdan DLL yükledi”:

EEI’nın gösterge panelinde toplanan alarmlara bakarak yöneticiler ATT&CK tekniklerine doğrudan referans aracılığıyla verileri MITRE ATT&CK bilgi tabanıyla ilişkilendirebilir. Örneğin, Rundll32 (T1085) ATT&CK Enterprise Matrix’te tehdit aktörleri tarafından hem kötü amaçlı bileşenleri yürütmek ve savunmadan kaçınmak için kullanılan bir teknik olarak belgelendirilir. Bu şekilde, ağı savunanlar saptanan teknikleri olduğu kadar, önemli önleme ve ortadan kaldırma stratejileri kullandıkları bilinen tehdit aktörlerine ilişkin daha kapsamlı bir fikir edinirler.

MiniDuke ile gelişmiş keşif ve veri sızdırma

PolyglotDuke’un amacı, etkilenen organizasyonlar için çok daha korkutucu bir olasılık olan, MiniDuke adında bir arka kapı indirmektir. EEI dosyaların karşıya yüklenmesi ve indirilmesi ya da ana makine adı ya da yerel sürücülerin adları gibi sistem bilgilerinin geri alınması da dahil olmak üzere, MiniDuke’un oluşturduğu süreçleri ortaya çıkarabilir. MiniDuke siber casusluk yapabilmesi için toplamda 38 işlev barındırır.

MiniDuke’un ağ trafiğine dahil olmak için kullandığı ilginç numaralardan biri de, ecolesndmessines[.]org ya da salesappliances[.]com adreslerine karşıya JPG dosyayı yüklemeleri gibi görünen POST istekleri göndermektir. Ancak, bu istekleri inceledikten sonra, yöneticiler dosyanın sadece verileri görüntü olarak maskeleyen bir JPG başlığı olduğunu keşfeder.

Kötü amaçlı yazılım yazarları belli ki arka kapı etkinliklerini, genelde tipik bir ağ genelinde gönderilen toplu görüntülerin içerisinde gizlemeyi umuyor.

EEI’nın harika avantajlarından biri de, yöneticilerin daha kapsamlı bir şekilde analiz etmek için şüpheli dosyaları indirmelerine izin vermesidir. Bahsedilen Operation Ghost’ta kullanılan MiniDuke sürümüne bakıldığında, exe dosyasında Microsoft Corporation’dan geçersiz bir imzanın yer aldığını görüyoruz. Bazı güvenlik uygulamaları geçersiz bir imza ile bile kandırılabilir ve dosyanın zararsız olduğu düşünmeleri sağlanabilir.

Bir SOC ekibindeki kötü amaçlı yazılım analistleri, IDA gibi araçlarda tersine mühendislik yapmak için EEI’den dosyaları da indirebilir. Orada MiniDuke’u parçalara ayırabilir ve derinliklere gizlenmiş halde olmasına rağmen, saf x86 kodunu bulabilirler.

Saldırgan işlemleri ve dosyaları saptadıktan sonra, BT yöneticileri işlemleri sonlandırmak için EEI’yı ve tek bir tuşu tıklatarak tehdit barındıran uç noktaları ağdan izole etmek için EEI’nın bir sonraki sürümü olan 1.4’ü kullanabilirler. Bunlara ek olarak, BT yöneticileri EEI ile birlikte paketlenen 300’ün üzerinde seti okuyabilir, kendi kural istisnalarını oluşturabilir ve kendi özel tespitlerini yazabilirler. Daha da fazla şeffaflık ve alarm kuralı seti üzerinde kontrol sağlamak, SOC ekiplerinin ağlarını savunabilme becerilerini önemli ölçüde artırıyor.

ESET 24-27 Şubat 2020 tarihleri arasında San Francisco’da düzenlenecek RSA Konferansı’nda sunum yapacak ve katılımcılar burada, Dukes’un Operation Ghost esnasında en sevdikleri araçları olan kötü amaçlı PolyglotDuke ve MiniDuke’un simüle edildiği bir tanıtım bulabilirler. Bizi Güney Salonunda 753 numaralı stantta bulabilirsiniz.

Ağınızda macOS mu var? EEI’nın 1.4 sürümü sizi de kolluyor. Buradan daha fazla bilgi edinebilirsiniz.