Son ESET araştırması, ana araç seti en son 2015 yılında ilk defa bir bir siber saldırının neden olduğu elektrik kesintileri sırasında görülen BlackEnergy APT grubunun ardılının ayrıntılarını ortaya çıkardı. Bu ilk defa gerçekleşen ve yaklaşık 230.000 kişinin elektriksiz kaldığı olay olduğu sıralarda, başka bir kötü niyetli yazılım altyapısı tespit etmeye başladık ve buna GreyEnergy adını verdik. Bu altyapı, o günden bu yana geçen üç yılda Ukrayna ve Polonya'da enerji şirketlerine ve diğer yüksek değerli hedeflere saldırmak için kullanılmıştır.

'APT grupları' tanımını yaptığımızda, kod benzerlikleri, paylaşılan komuta kontrol sunucuları, zararlı yazılım çalıştırma zincirleri gibi teknik göstergelere dayanarak bağlantı kurduğumuzun altını çizmek isteriz. Zararlı yazılım yazan ve/veya dağıtan bireylerin soruşturulması, tanımlanması ve bunlar arasındaki kişisel ilişkilerin ortaya çıkarılması gibi konulara genel olarak doğrudan dâhil değiliz. Ayrıca, 'APT grubu' terimi çok hafif bir şekilde tanımlanmıştır ve çoğu zaman yukarıda bahsedilen zararlı yazılım göstergelerini bir araya getirmek için kullanılır. Bu, aynı zamanda, ulus devletlere saldırıların atfedilmesiyle ilgili spekülasyonlardan kaçınmamızın nedenlerinden biridir.

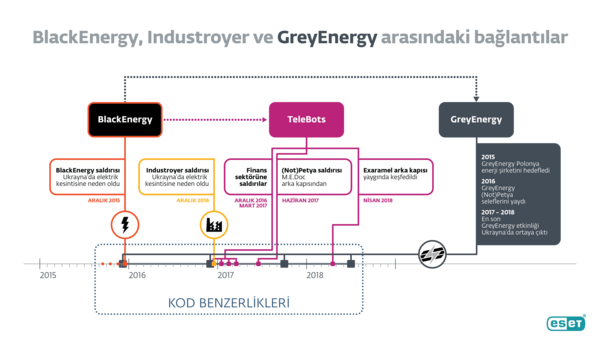

Tehdit aktörlerinin, NotPetya fidye yazılımı salgını konusunda en çok dikkat çeken grup olan TeleBots'a dönüşümünü (burada, burada veya burada) detaylı olarak belgelendirdik. Aynı zamanda, farklı motivasyonlar ve hedeflere yönelik paralelde çalışan bir alt grup olan GreyEnergy'yi de takip ettik.

ESET telemetri verileri son üç yılda GreyEnergy malware aktivitesini gösterse de, bu APT grubu bugüne kadar belgelenmemişti. Bunun nedeni muhtemelen bu faaliyetlerin, TeleBots fidye yazılım saldırılarında olduğu gibi BlackEnergy bağlantılı güç şebekesi saldırısı ve Industroyer tarafından yapılan karartma gibi yıkıcı sonuçları olmadığı içindir. Bu grupları geçen hafta ilk kez bağdaştırdığımızı hatırlarsınız. GreyEnergy'nin arkasındaki aktörleri bunun yerine, gelecekte olası siber saldırılarının hazırlanmasında ya da başka bir APT grubu tarafından yürütülen bir operasyonun temelini atmada, casusluk ve keşif üzerine odaklanarak, radarın altında kalmaya çalıştılar.

GreyEnergy'nin zararlı yazılım altyapısı, aşağıda belirtildiği gibi, BlackEnergy ile birçok benzerlik taşır. Yapıda benzer şekilde modülerdir, dolayısıyla işlevselliği, operatörün hedeflenen kurban sistemlerinin her birine yüklediği modüllerin özel kombinasyonuna bağlıdır. Kullanıldığını gözlemlediğimiz modüller casusluk ve keşif amaçlıydı. (arka kapı, dosya çıkarma, ekran görüntüsü alma, klavye hareketi kaydetme, şifre ve kimlik bilgisi çalma, vb.) Endüstriyel Kontrol Sistemlerini (ICS) spesifik olarak hedef alan herhangi bir modül gözlemlemedik. Bununla birlikte, GreyEnergy operatörlerinin, SCADA yazılımı ve sunucularını çalıştıran ICS kontrol iş istasyonlarını stratejik olarak hedeflediklerini gözlemledik. Bunlar, periyodik bakım haricinde hiçbir zaman kapatılmaması gereken ve hayati önem taşıyan kritik sistemlerdir.

BlackEnergy ve TeleBots bağlantıları

ESET araştırmacılarına, BlackEnergy ve GreyEnergy'nin bağlantılı olduğunu düşündüren sebeplerinin bazıları aşağıda sıralanmıştır:

- GreyEnergy'nin yaygın olarak ortaya çıkışı, BlackEnergy'nin ortadan kalkmasıyla aynı zamana rastlar.

- GreyEnergy'nin hedef aldığı kurbanlardan en az biri geçmişte BlackEnergy tarafından da hedef alındı. Her iki alt grup da enerji sektörüne ve kritik altyapıya olan ilgiyi paylaşmaktadır. Her ikisi de Ukrayna başta olmak üzere, ikinci sırada da Polonya'lı kurbanları hedeflediler.

- Zararlı yazılım altyapıları arasında güçlü mimari benzerlikler bulunuyor. Her ikisi de modülerdir ve her ikisi de yönetici hakları elde edilmeden ve tam sürümün dağıtılmasından önce dağıtılan bir “mini” veya hafif bir arka kapı kullanır.

- GreyEnergy tarafından kullanılan tüm komuta ve kontrol sunucularının tümü aktif Tor yedekleriydi. Bu, aynı şekilde BlackEnergy ve Industroyer içinde geçerlidir. Bunun, grup tarafından kullanılan bir operasyonel güvenlik tekniği olduğunu varsayıyoruz, böylece operatörler bu sunuculara gizli bir şekilde bağlanabiliyor.

BlackEnergy ile kıyaslandığında, GreyEnergy daha da gizlilik odaklı ve daha modern bir araç takımıdır. Her iki ailede de kullanılan temel bir gizlilik tekniği ise sadece seçilen modülleri seçilen hedeflere ve sadece gerektiğinde zorlamaktır. Bunun da ötesinde, bazı GreyEnergy modülleri AES-256 kullanılarak kısmen şifrelenir ve bazıları analiz ve algılamalardan kaçınmak için, yalnızca bellekte çalıştırılır. GreyEnergy operatörleri, izlerini örtmek için tipik olarak zararlı yazılım bileşenlerini kurbanın sabit disklerinden güvenli bir şekilde silerler.

BlackEnergy ile özetlenen benzerliklere ek olarak, GreyEnergy ve TeleBots alt grubu arasında başka bir bağlantı daha gözlemledik. Aralık 2016'da, TeleBots'un NotPetya solucanının ilk versiyonunu yayınlayan bir GreyEnergy örneğini fark ettik. Bu tarihin en zararlı saldırısında kullanılan kod değiştirilip geliştirilmeden ve dağıtılmadan neredeyse yarım yıl önce oldu. Bu fidye yazılımı bileşeni ve GreyEnergy çekirdek modülü arasında önemli miktarda kod ortak kullanılıyor. Zararlı kod yazarlarının dosya adı seçimine dayanarak bu ilk versiyonu “Moonraker Petya” olarak adlandırıyoruz - büyük olasılıkla James Bond filmine atıfta bulunuluyor. O tarihte henüz sızdırılmamış olduğu için ünlü EternalBlue yayılma mekanizmasını kullanmıyordu.

GreyEnerji Taktikleri, Teknikleri ve Prosedürleri

İki ayrı enfeksiyon vektörünü gözlemledik: “Geleneksel” spearphishing ve kamuya açık web sunucularına izinsiz erişim. Böyle bir savunmasız web sunucusu dahili olarak barındırıldığında ve hedeflenen bir örgütün ağının geri kalanına bağlı olduğunda, saldırgan diğer iş istasyonlarına yanlamasına hareket etmeye çalışacaktır. Bu teknik, sadece bir birincil enfeksiyon vektörü olarak değil, aynı zamanda bir yedek reinfeksiyon vektörü olarak da kullanılır.

Saldırganlar genellikle kurbanın ağına dâhili komuta ve kontrol sunucu proxyleri dağıtır. Bu tip bir proxy komuta kontrol sunucusu, ağ içerisindeki etkilenen nodlardan gelen istekleri internet üzerindeki harici bir komuta kontrol sunucusuna yönlendirir. Bu şekilde, birçok bilgisayar uzak bir sunucu yerine dahili bir sunucuyla "konuştuğu" için bu durumu fark eden bir görevli daha az şüphelenir.

Çok ilginç bir gözlem - ki bu da grubun hedeflemesinin göstergesidir - tespit ettiğimiz GreyEnergy örneklerinden bazıları, Tayvanlı bir endüstriyel ve IoT donanım üreticisi olan Advantech'ten bir sertifika ile imzalanmıştır. Bunlar, Stuxnet ve son zamanlarda gerçekleşen Plead zararlı yazılım saldırısında olduğu gibi, büyük ihtimalle şirketten çalınmıştı.

GreyEnergy operatörleri cephaneliklerinde ayrıca Mimikatz, PsExec, WinExe, Nmap ve özel bir port tarayıcı gibi ortak harici araçlar kullanırlar.

GreyEnergy araç seti ve işlemlerinin ayrıntılı bir analizi için, GreyEnergy Araştıma Sonuçlarına başvurunuz. Saldırının Göstergelerinin (IoCs) ve örneklerinin tam listesi GitHub'dabulunabilir. Her türlü sorularınız veya konuyla ilgili örnek sunumlar için lütfen bize ulaşın: threatintel@eset.com

Daha fazla bilgi için sitemizi de ziyaret edebilirsiniz: https://www.eset.com/tr/greyenergy-exposed/