2016 ABD seçim çalışmaları esnasında Demokratik Ulusal Komite ihlaline karıştıkları şüphesinin ardından tüm dikkatler Dukes (APT29 ve Cozy Bear olarak da bilinir) üzerinde toplandı. O tarihten beri, birçok Amerika merkezli kuruluşu hedef alan bir kimlik avı saldırısının düzenlendiği Kasım 2018 tarihinde geri dönmelerinden şüphelenilmesinin dışında, Dukes ile kesin olarak ilişkilendirilen herhangi bir faaliyet olmadı. Bu da, grubun faaliyetlerine son verdiğini düşünmemize yol açtı.

Dukes ile ilişkilendirdiğimiz üç yeni kötü amaçlı yazılım ailesini (PolyglotDuke, RegDuke ve FatDuke) ortaya çıkardığımız birkaç ay öncesine kadar bu durum geçerliliğini korudu. Bu yeni implantlar son zamanlara kadar kullanılıyordu ve en son gözlemlenen örnek, Haziran 2019'da kullanıldı. Bu da Dukes'un 2016'dan beri oldukça faal olduğu ve yeni implantlar geliştirip yüksek değerli hedefleri riske attığı anlamına geliyor. Yeni ortaya çıkarılan bu Dukes faaliyetlerine, ortak olarak Hayalet Operasyonu adını veriyoruz.

Zaman tüneli ve mağdur bilimi

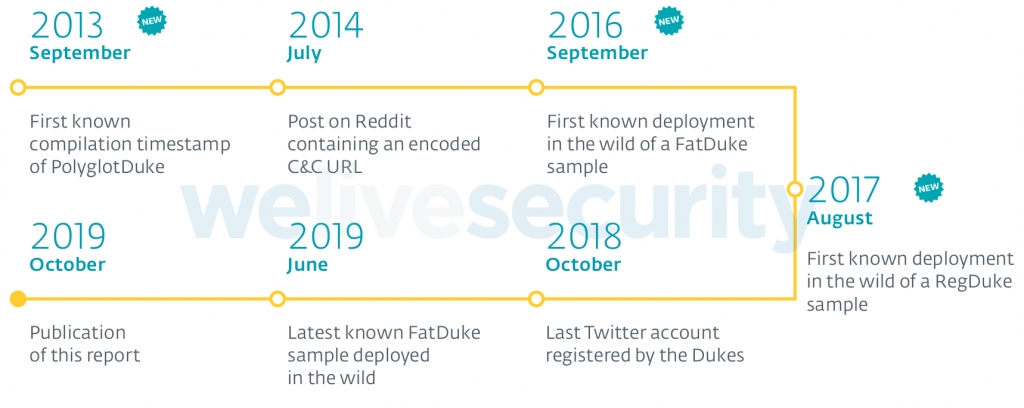

Hayalet Operasyonu'nun 2013 yılında başladığına ve biz bunu yazarken hâlâ devam ettiğine inanıyoruz. Araştırmalarımız Avrupa'da en az üç ülkenin Dış İşleri Bakanlığının bu kampanyadan etkilendiğini gösteriyor. Ayrıca Avrupa Birliği üyesi bir ülkenin Washington büyükelçiliğinde, Dukes tarafından gerçekleştirilen bir sızıntıyı da keşfettik.

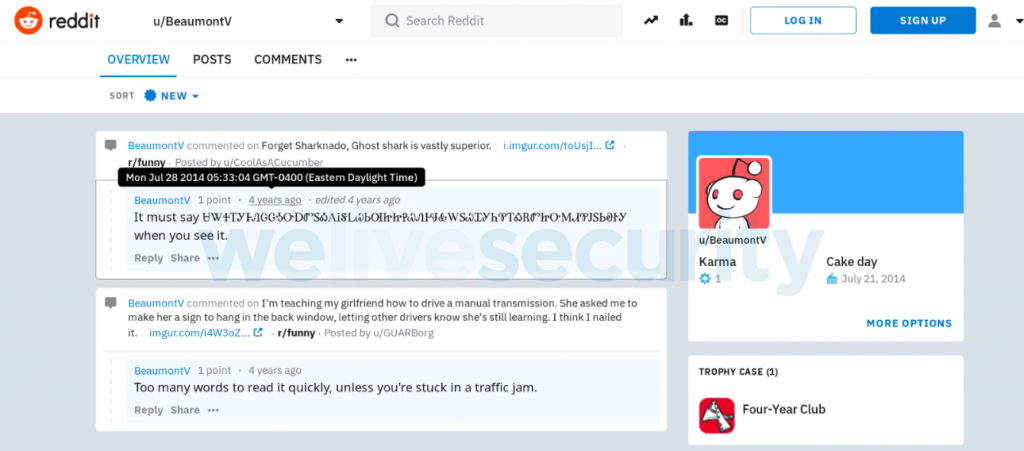

Bu kampanyanın halka açık ilk izlerinden biri, Temmuz 2014'te Reddit'te bulundu. Şekil 1, saldırganlar tarafından yayımlanan bir mesajı gösteriyor. Olağan dışı bir karakter setinin kullanıldığı garip dizi, PolyglotDuke tarafından kullanılan bir Komuta ve Kontrol (C&C) sunucusunun şifreli URL'sidir.

Şekil 2, Hayalet Operasyonu'nun zaman tünelini içeriyor. ESET telemetrisine dayalı olduğu için bu daha geniş kapsamlı bir kampanyanın sadece bir kısmı olabilir.

Hedefler arasında da önemli benzerlikler saptadık:

· Bilinen hedeflerin tümü Dış İşleri Bakanlıklarıydı.

· Hedef alındığı bilinen üç kuruluştan ikisi, daha önce CozyDuke, OnionDuke ya da MiniDuke gibi diğer kötü amaçlı Dukes yazılımlarının saldırısına uğramıştı.

· PolyglotDuke ve MiniDuke saldırısına uğrayan bazı makinelerde, CozyDuke'un sadece birkaç ay önce kurulduğunu fark ettik.

Bununla birlikte, sadece aynı makinelerde bilinen Dukes araçlarının varlığına dayalı bir ilişkilendirme kuşkuyla karşılanmalıdır. Aynı bilgisayarlardan bazılarında iki diğer APT tehdit aktörünü de (Turla ve Sednit) saptadık.

Öte yandan, daha önce belgelendirilen örnekler ile Hayalet Operasyonu'nda elde edilen örnekler arasında güçlü kod benzerlikleri de tespit ettik. Yanıltma operasyonu ihtimalini göz ardı edemeyiz ancak bu kampanya, Dukes cephanesinin sadece çok küçük bir bölümü bilindiği bir dönemde başladı. 2013 yılında, PolyglotDuke'un bilinen ilk derleme tarihinde, sadece MiniDuke belgelendirilmişti ve tehdit analistleri bu tehdit aktörünün öneminin henüz farkında değildi. Bu yüzden, Hayalet Operasyonu'nun diğer kampanyalarla eş zamanlı olarak yürütüldüğüne ve şu ana kadar radara takılmadan ilerlediğine inanıyoruz.

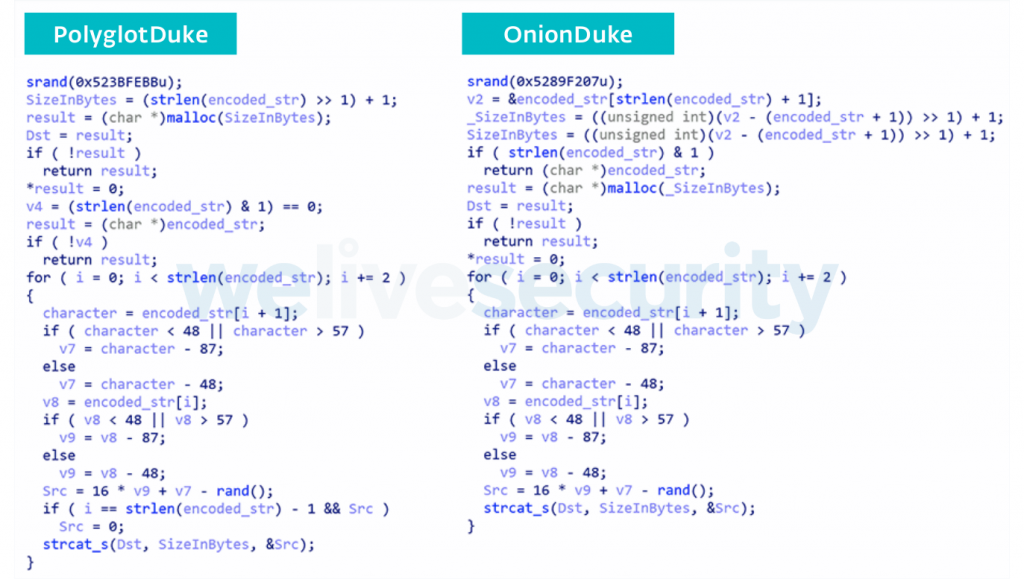

PolyglotDuke (SHA-1: D09C4E7B641F8CB7CC86190FD9A778C6955FEA28), kötü amaçlı yazılım tarafından kullanılan dizilerin şifresini çözmek için özel bir şifreleme algoritması kullanır. İşlevsel bakımdan eş olan kodu, F-Secure tarafından 2014'te belgelendirilen bir OnionDuke örneğinde (SHA-1: A75995F94854DEA8799650A2F4A97980B71199D2) saptadık. srand işlevi için çekirdek oluşturma amacıyla kullanılan değerin, yürütülebilir dosyanın derleme zaman damgası olması ilginçtir. Örneğin 0x5289f207, 18 Kasım 2013 Pazartesi 10:55:03'e (Eş Güdümlü Evrensel Zaman) karşılık gelmektedir.

Şekil 3'teki IDA ekran görüntüleri, iki benzer işlevi göstermektedir.

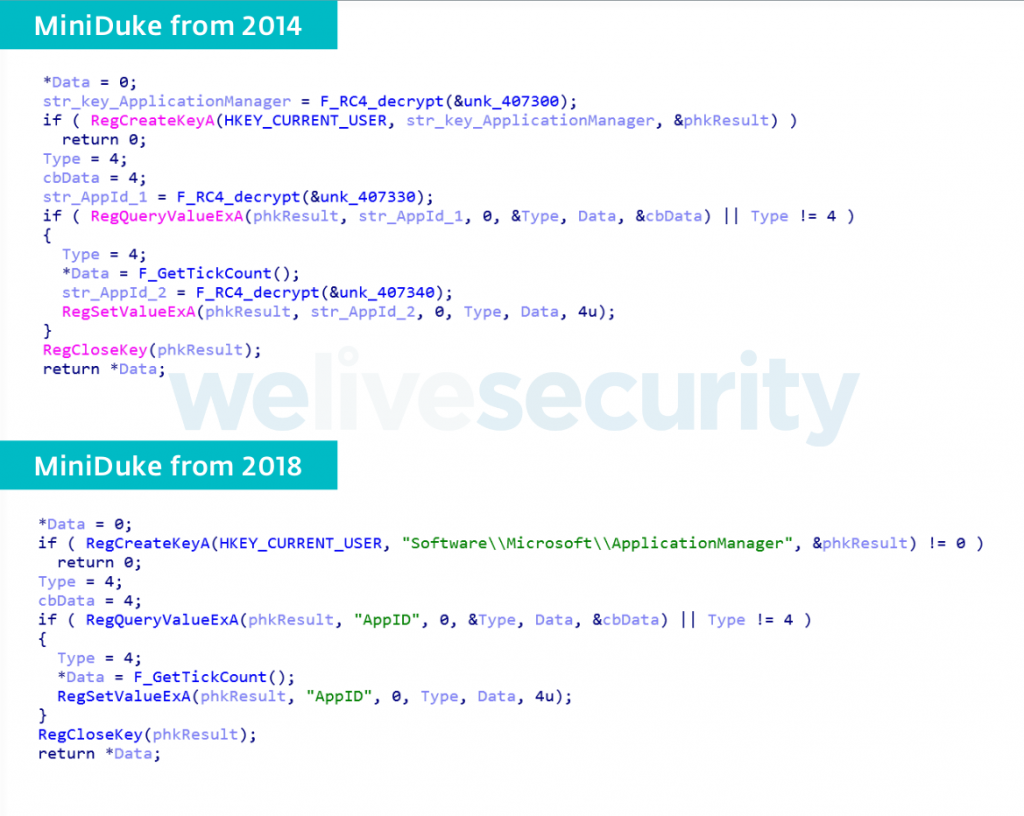

Ayrıca, son dönemdeki MiniDuke arka kapı örnekleri, beş yıldan daha uzun bir süre önce belgelendirilen örneklerle benzerlikler taşımaktadır. Şekil 4, Kaspersky tarafından 2014'te listelenen bir MiniDuke arka kapısı (SHA-1: 86EC70C27E5346700714DBAE2F10E168A08210E4) ile Ağustos 2018'de derlenen bir MiniDuke arka kapısının (SHA-1: B05CABA461000C6EBD8B237F318577E9BCCD6047) karşılaştırmasını göstermektedir.

Özellikle güçlü kod benzerlikleri ve önceki kampanyalarla zaman çakışmaları başta olmak üzere, bilinen diğer Dukes kampanyaları ile Hayalet Operasyonu arasındaki sayısız benzerlik düşünüldüğünde, bu operasyonun Dukes tarafından yürütüldüğünü neredeyse kesin olarak söyleyebiliriz.

Güncellenen araçlar ve teknikler

Hayalet Operasyonu'nda, Dukes sınırlı sayıda araç kullanmasına rağmen algılanmaktan kaçınmak için çok sayıda ilginç taktikten faydalanıyor.

İlk olarak, çok kararlı olduklarını söyleyebiliriz. Kimlik bilgilerini çalıyor ve ağda yatay şekilde hareket etmek için sistematik olarak bu bilgileri kullanıyorlar. Aynı yerel ağdaki makineleri ilk defa ya da tekrar ele geçirmek için yönetici kimlik bilgilerini kullandıklarına şahit olduk. Bu nedenle, bir Dukes saldırısına yönelik işlem yaparken, kısa bir süre içerisinde her bir implantın kaldırıldığından emin olmak önemlidir. Aksi takdirde, saldırganlar temizlenen sistemlere tekrar saldırmak için kalan implantları kullanacaktır.

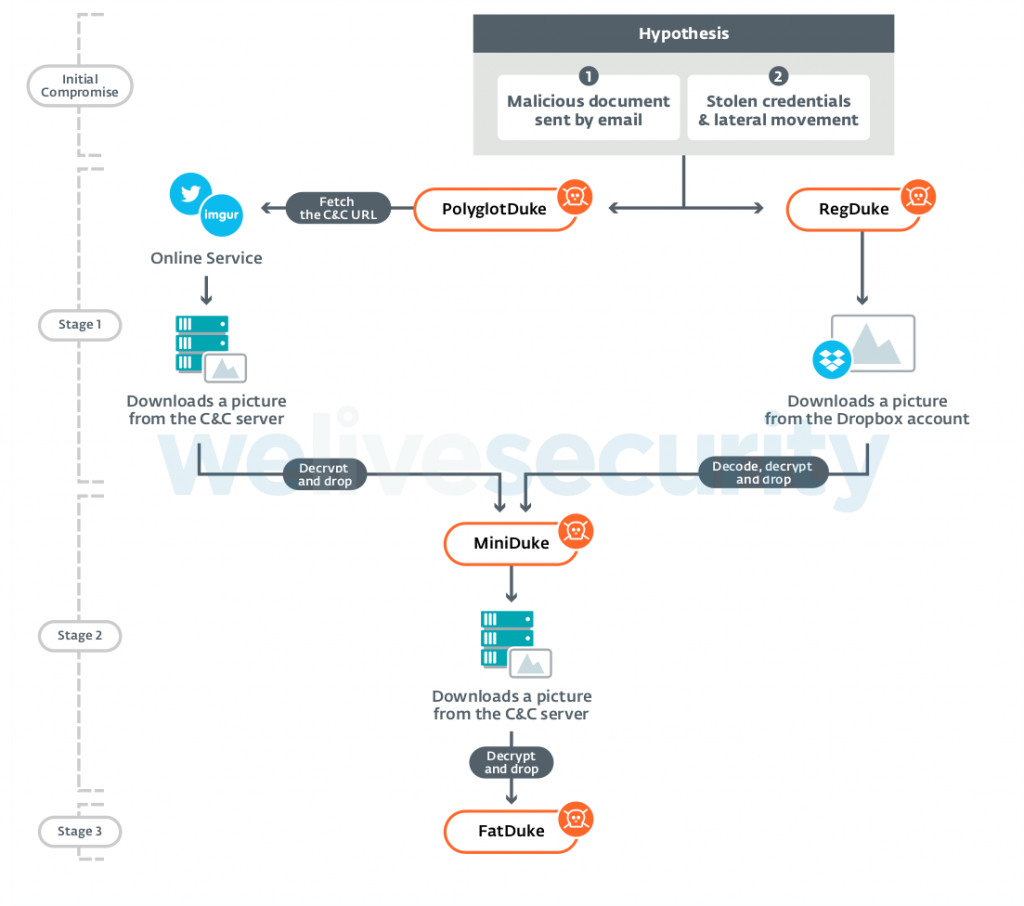

İkinci olarak, dört aşamaya ayrılmış, karmaşık bir kötü amaçlı yazılım platformları bulunuyor.

· PolyglotDuke, C&C URL'sini almak için Twitter'ı ya da Reddit ve Imgur gibi diğer web sitelerini kullanır. Aynı zamanda C&C iletişimi için resimlerdeki gizli yazılardan da faydalanır.

· RegDuke, C&C sunucusu olarak Dropbox'ı kullanan, birinci kurtarma aşamasıdır. Ana yük diskte şifrelenir ve şifreleme anahtarı Windows kayıt defterinde depolanır. Yukarıdaki belirtildiği gibi bu aşamada da gizli yazılardan faydalanılır.

· MiniDuke arka kapısı ikinci aşamadır. Bu basit arka kapı, assembly dilinde yazılmıştır. Eski MiniDuke arka kapılarına çok benzer.

· FatDuke ise üçüncü aşamadır. Bu karmaşık arka kapının birçok işlevi ve çok esnek bir yapılandırması vardır. Kodu da çeşitli anlaşılmaz ön biçimleme programları kullanılarak iyi biçimde gizlenir. Güvenlik ürünleri tarafından algılanmamak için kodu yeniden derler ve gizlenme sürecinde değişiklik yaparlar.

Şekil 5, Hayalet Operasyonu'ndaki kötü amaçlı yazılım platformunun bir özetidir.

Üçüncü olarak, operatörlerin hedef olan farklı kuruluşlar arasında aynı C&C ağ altyapısını kullanmaktan kaçındıklarını da fark ettik. Bu tür bir bölmeleme genellikle sadece en özenli saldırganlarda görülür. Söz konusu teknik, kurbanlardan bir tanesi saldırıyı keşfedip ağla ilgili Tehlike Göstergelerini güvenlik topluluğuyla paylaştığında tüm operasyonun sona ermesini önler.

Sonuç

Yeni araştırmamız, bir casusluk grubu yıllarca genel raporlarda yer almasa dahi, bunun casusluğa son verdikleri anlamına gelmediğini gösteriyor. Daha önce yaptığı gibi, Dukes yıllarca radarlara takılmadan ilerlemiş ve yüksek değerli hedeflere saldırmıştır.

Teknik raporda ve GitHub'da Tehlike Göstergelerinin ve örneklerin yer aldığı kapsamlı listeyi bulabilirsiniz.

Arka kapının ayrıntılı analizi için teknik raporumuza (TODO) başvurun. Sorularınızı yöneltmek ya da konuyla ilgili örnek göndermek için bizimle threatintel@eset.com adresinden iletişim kurabilirsiniz.

MITRE ATT&CK techniques

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1193 | Spearphishing Attachment | The Dukes likely used spearphishing emails to compromise the target. |

| T1078 | Valid Accounts | Operators use account credentials previously stolen to come back on the victim's network. | |

| Execution | T1106 | Execution through API | They use CreateProcess or LoadLibrary Windows APIs to execute binaries. |

| T1129 | Execution through Module Load | Some of their malware load DLL using LoadLibrary Windows API. | |

| T1086 | PowerShell | FatDuke can execute PowerShell scripts. | |

| T1085 | Rundll32 | The FatDuke loader uses rundll32 to execute the main DLL. | |

| T1064 | Scripting | FatDuke can execute PowerShell scripts. | |

| T1035 | Service Execution | The Dukes use PsExec to execute binaries on remote hosts. | |

| Persistence | T1060 | Registry Run Keys / Startup Folder | The Dukes use the CurrentVersion\Run registry key to establish persistence on compromised computers. |

| T1053 | Scheduled Task | The Dukes use Scheduled Task to launch malware at startup. | |

| T1078 | Valid Accounts | The Dukes use account credentials previously stolen to come back on the victim's network. | |

| T1084 | Windows Management Instrumentation Event Subscription | The Dukes used WMI to establish persistence for RegDuke. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | The droppers for PolyglotDuke and LiteDuke embed encrypted payloads. |

| T1107 | File Deletion | The Dukes malware can delete files and directories. | |

| T1112 | Modify Registry | The keys used to decrypt RegDuke payloads are stored in the Windows registry. | |

| T1027 | Obfuscated Files or Information | The Dukes encrypts PolyglotDuke and LiteDuke payloads with custom algorithms. They also rely on known obfuscation techniques such as opaque predicates and control flow flattening to obfuscate RegDuke, MiniDuke and FatDuke. | |

| T1085 | Rundll32 | The FatDuke loader uses rundll32 to execute the main DLL. | |

| T1064 | Scripting | FatDuke can execute PowerShell scripts. | |

| T1045 | Software Packing | The Dukes use a custom packer to obfuscate MiniDuke and FatDuke binaries. They also use the commercial packer .NET Reactor to obfuscate RegDuke. | |

| T1078 | Valid Accounts | The Dukes use account credentials previously stolen to come back on the victim's network. | |

| T1102 | Web Service | PolyglotDuke fetches public webpages (Twitter, Reddit, Imgur, etc.) to get encrypted strings leading to new C&C. server. For RegDuke, they also use Dropbox as a C&C server. | |

| Discovery | T1083 | File and Directory Discovery | The Dukes can interact with files and directories on the victim's computer. |

| T1135 | Network Share Discovery | The Dukes can list network shares. | |

| T1057 | Process Discovery | The Dukes can list running processes. | |

| T1049 | System Network Connections Discovery | The Dukes can execute commands like net use to gather information on network connections. | |

| Lateral Movement | T1077 | Windows Admin Shares | The Dukes use PsExec to execute binaries on a remote host. |

| Collection | T1005 | Data from Local System | The Dukes can collect files on the compromised machines |

| T1039 | Data from Network Shared Drive | The Dukes can collect files on shared drives. | |

| T1025 | Data from Removable Media | The Dukes can collect files on removable drives. | |

| Command and Control | T1090 | Connection Proxy | The Dukes can communicate to the C&C server via proxy. They also use named pipes as proxies when a machine is isolated within a network and does not have direct access to the internet. |

| T1001 | Data Obfuscation | The Dukes use steganography to hide payloads and commands inside valid images. | |

| T1008 | Fallback Channels | The Dukes have multiple C&C servers in case one of them is down. | |

| T1071 | Standard Application Layer Protocol | The Dukes are using HTTP and HTTPS protocols to communicate with the C&C server. | |

| T1102 | Web Service | PolyglotDuke fetches public webpages (Twitter, Reddit, Imgur, etc.) to get encrypted strings leading to new C&C server. For RegDuke, they also use Dropbox as a C&C server. | |

| Exfiltration | T1041 | Exfiltration Over Command and Control Channel | The Dukes use the C&C channel to exfiltrate stolen data. |