Üç ESET kötü amaçlı yazılım araştırmacısı, işlerinin neleri kapsadığını ve bu alanda başarılı bir kariyere başlamak için neler gerektiğini anlatıyor

Birkaç gün önce, siber güvenlik alanında kariyerinize nasıl hızlı bir başlangıç yapabileceğinizi inceleyerek, onlarca yıllık deneyime sahip ESET güvenlik araştırmacılarının düşüncelerinden yararlandık. Bugün güvenlik uzmanlarının çalışmalarını takdir ettiğimiz bir gün olan Kötü Amaçlı Yazılımdan Koruma Günü olduğundan, üç ESET kötü amaçlı yazılım araştırmacısına mikrofonumuzu uzattık ve günlük görevlerinin neler içerdiğine ilişkin düşüncelerini ve deneyimlerini paylaşmalarını istedik.

Belki de bilmece çözmek tam size göre bir iştir. Yeni bilgilere ilgi duyan meraklı bir kişiliğiniz vardır. Ya da siber suçla mücadelede bir kariyer yapmayı düşünüyorsunuz ancak buna uygun olup olmadığınızdan emin değilsinizdir? Veya kötü amaçlı yazılım araştırmacılarının iyi çalışmalarını ‘takdir’ edip neden bu kariyer yolunu seçtiklerini merak ediyorsunuzdur.

Sebep ne olursa olsun (belki de her şeyden biraz), ESET'ten Lukas Stefanko, Fernando Tavella ve Matías Porollito ile yaptığımız Soru-Cevap bölümümüzü okuyarak kötü amaçlı yazılımların yapısını bozan bir uzmanın işinin nasıl olduğunu öğrenin.

Öncelikle, kötü amaçlı yazılım analizine/araştırmasına nasıl başladınız?

Lukas: Her şey tersine yazılım mühendisliği hakkında bir şeyler öğrenmem ve bir yazılım parçasının kaynak koduna erişmeden nasıl çalıştığını ve davrandığını anlamaya çalışmamla başladı. Bu konuya daha fazla ilgi duymaya başladım ve kötü amaçlı yazılımın nasıl çalıştığını, amacının ne olduğunu, nasıl iletişim kurduğunu vb. anlamaya olan merakım beni daha da ileriye götürdü. Çok keyif aldığım yeni bir deneyimdi ve hala keyifle yapıyorum!

Fernando: Her şeyden önce, ister güvenlik ister başka bir alan olsun, araştırma kısmını her zaman sevmişimdir. Ama aslında güvenlik alanında çalışmaya başladıktan sonra en çok tersine mühendisliği sevdiğimi fark ettim. Bunun nedeni karmaşıklığı ve çok çekici olmasıydı ve bu yüzden bayrak yakalama (CTF) yarışmalarına katılmaya başladım ve çeşitli ilgili konulara yöneldim. Bir noktada, kötü amaçlı bir yazılımla karşılaştım ve düşük seviyeli bir dil kullanarak nasıl çalıştığını, ne tür şaşırtma ve ele geçirme teknikleri kullandığını ve belirli tehditlere karşı kendinizi nasıl savunabileceğinizi anlamanın ne kadar ilginç olduğunu fark ettim.

Matías: 2011 yılında ESET'in Latin Amerika'da düzenlediği ve bilgisayar güvenliği ile ilgili konularda araştırma makalelerinin yazıldığı ESET Üniversite Ödülü'nü kazandım. O zamanlar kötü amaçlı yazılım analizi konusunda hiçbir deneyimim yoktu, ancak kendi kendime çalışarak bu alandaki bilgilerimi derinleştirmeye devam ettim. 2013 yılında ESET için çalışmaya başladım ve kötü amaçlı yazılım analizi ‘işine girdim’.

İLGİLİ MAKALE: Siber güvenliği anlamak: Kendi kendinize öğrenmek mi, üniversite eğitimi mi?

Sizin için “tipik bir iş günü” var mı?

Lukas: Çoğu gün aynı şekilde başlar; en son siber güvenlik haberlerini, posta kutumu ve Twitter'ı kontrol ederim. Ancak bazı günler, örneğin yeni veya kötü amaçlı ilginç yazılım örnekleri veya yeni siber suçlar veya APT kampanyaları belirleme yolunda bizi yönlendirebileceğini düşündüğümüz izleri keşfettiğimizde, günüm dramatik bir şekilde değişir. Bu, iyi bilgi kaynaklarına sahip olmanın işe yaradığı yerlerden biridir. Bazı hileler zaten ortaya çıkmış olabileceğinden, kötü amaçlı yazılım analizi sırasında bu durum zaman kazandırır.

Fernando: Aslında işimde “tipik bir gün” olduğunu düşünmüyorum. Her gün birçok yeni şey olur ve bir gün diğerinden farklıdır. Her şeyi planlayamazsınız. Mesela Latin Amerika'daki bir kötü amaçlı yazılım kampanyası hakkında biraz araştırma yaptığımda bunun zaman alıcı olduğu ortaya çıkar ve günümü o belirli tehdidi analiz ederek geçiririm. Ayrıca her şeyden önce sabahları 30 dakika kadar ayırarak yeni güvenlik haberleriyle ilgili bilgi edinirim. Ancak genel olarak iki gün asla birbirinin aynısı olmaz.

Matías: Devam eden bir saldırıyı araştırmaya başladığımız olağan dışı günler olsa da, iki ana etkinlikten oluşan bir rutinim var. İlk olarak, bilgi akışlarımda yeni tehditler için "avlanma” ve saldırgan gruplarının takibi vb. yer alıyor. İkinci olarak, bu avlanma etkinliğinden veya meslektaşlarımla yaptığım, tersine mühendislik ya da tehditlerin belgeye dökülmesi gibi çalışmalarda ortaya çıkan kötü amaçlı dosyaları analiz ediyorum.

İşinizin en heyecanlı kısmı nedir?

Lukas: Aslında "merakla kafamı kaşımama" neden olan tüm bu küçük şeyler bir araya gelerek kötü amaçlı yazılım analiz sürecini oluşturuyor. Yol boyunca atılan her adım, sorunu çözmeye ve daha net bir resim oluşturmaya yardımcı olur. Bu, Android kötü amaçlı yazılımının gerçek bir cihazda çalıştırılmasını ve amacını anlamak için davranışının kurbanın bakış açısından gözlemlenmesini içeren statik ve dinamik analizi anlamına gelir. Bu analiz, örneğin, kötü amaçlı yazılımın kimlerle iletişim kurduğunu ve cihazdan ne tür verileri dışarı aktardığını ortaya çıkarır. İzin isteklerine bakarak kötü amaçlı yazılımın yapabilecekleri hakkında iyi bir tahminde bulunabilirsiniz. Ancak dinamik analiz çoğu zaman yeterli değildir. Bir kötü amaçlı yazılımın nasıl çalıştığına ve işlevinin ne olduğuna dair daha kapsamlı bilgiye sahip olmak için, bir Android kod çözücüyü çalıştırmak ve manuel kod analiziyle "ellerimi kirletmek" önemlidir.

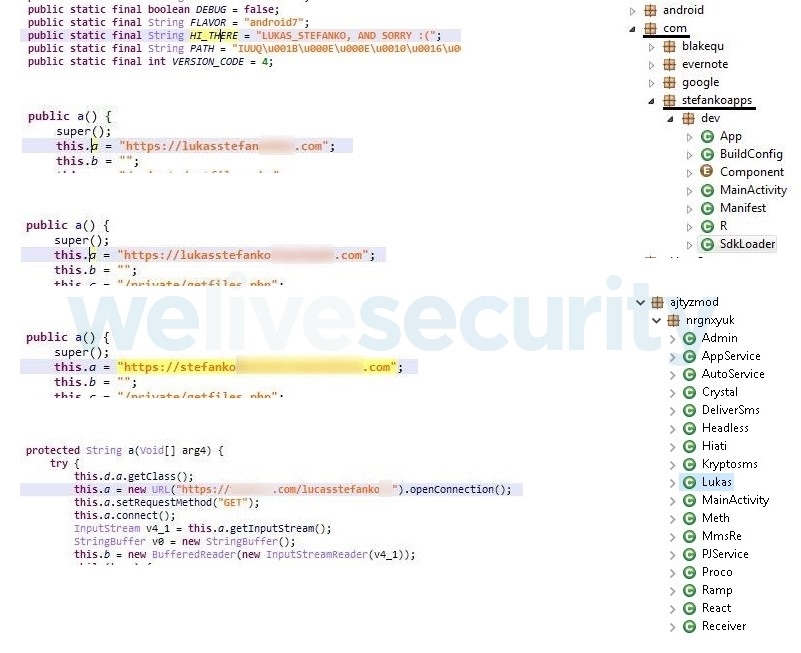

Daha sonra, aktif kötü amaçlı yazılım kampanyalarını araştırmaya ve sonunda bu kampanyaları ifşa etmeye başlarım. Bu durum genellikle kötü adamların hoşuna gitmez. Görünüşe göre bazıları yaptığım işi oldukça yakından takip ediyor. Birkaç kez, kodlarında bana yönelik kısa notlar bulunuyordu. Bu notlar her zaman güzel olmuyor. Örneğin, sınıflarına veya paketlerine benim adımı veriyorlar, kötü amaçlı yazılımı “benim adıma” imzalıyorlar veya adımı içeren kötü amaçlı etki alanlarını kaydedip daha sonra kötü amaçlı yazılımla iletişim kuruyorlar. Ancak, tüm bunları kişisel almıyorum.

Fernando: Bir tehdidin statik analizi, tersine mühendislik, tüm kodu düşük bir seviyede görme ve bu sayede tehdidin davranışını ve en ilginç işlevlerini anlayabilmek ve böylece daha sonra bunları belgeleyebilmektir.

Matías: En sevdiğim şey, aynı yöntemleri nadiren çeşitli araştırma projelerine uygulamaktır. Saldırganlar çeşitli platformlar ve teknolojiler kullanır ve çoğu zaman yaratıcı çözümler gerektiren belirli sorunlarla karşılaşırsınız. Örneğin, binlerce kötü amaçlı dosya için kötü amaçlı yazılım ayarlarının çıkarılmasını nasıl otomatikleştirdiğiniz veya analizi engellemek için değiştirilmiş dosyaların şifresinin çözülmesini nasıl uyguladığınız gibi.

En çok gurur duyduğunuz araştırma veya proje nedir?

Lukas: Muhtemelen bunun en son araştırma projelerimden biri olduğunu söyleyebilirim – Android takip yazılımındaki güvenlik açıklarının analizi. Bunun üzerinde aylarca çalıştım, 80'den fazla takip yazılımı uygulamasını inceledim ve sonunda bunlarda 150'den fazla ciddi güvenlik ve gizlilik sorunu keşfettim.

Fernando: En çok, Bandook kötü amaçlı yazılımından yararlanan Venezuela'daki casusluk kampanyasına ilişkin Matías ile birlikte yaptığım araştırmadan gurur duyuyorum. Bu benim ilk araştırma projelerimden biriydi, ancak ülkeyi etkileyen tehdidin kapsamlı bir teknik analizini yapabildim.

Matías: Tüm araştırmalar, asla yayınlanmayan "perde arkasındaki" birçok çalışmayı içerir. Yine de bununla gurur duyuyorum, özellikle daha önce bazı problemlerle uğraşırken yaratıcı olma ihtiyacı hakkında söylediklerimden dolayı. Ancak belirli bir araştırma projesini seçecek olsaydım, Evilnum derdim. O zamanlar bu kötü amaçlı yazılım hakkında çok az şey biliniyordu ve arkasındaki grup hakkında ise neredeyse hiçbir şey bilinmiyordu. ESET, grubun kötü amaçlı cephaneliğini bağlama oturtmayı, amacını ortaya çıkarmayı ve "büyük resmi" görmeyi başardı.

Güvenlik alanındaki diğer ekiplerle yakın çalışıyor musunuz?

Lukas: Evet. Derinlemesine araştırmanın yanı sıra, temel hedefimiz ürünlerimizin kullanıcılarını korumak ve tehditleri tespit etmektir. Bu, edindiğimiz bilgileri şirket içi ekiplerimizin yanı sıra diğer siber güvenlik şirketleriyle de paylaşmak ve böylece son tehditler hakkında genel farkındalığı artırmaya yardımcı olmak anlamına gelir.

Fernando: Olayları çözmeye çalışan insanlara, olay sırasında gördükleri tehditlerin davranışlarını anlamada yardımcı oluyorum.

Matías: Sürekli olarak diğer profesyonellerle birlikte çalışıyoruz. Örnek vermek gerekirse, Evilnum tarafından kullanılan sunucuları demonte etmek ve bu sunucular üzerinde adli analiz yapmak için Hollanda Bilgisayar Suçları Birimi ile birlikte çalıştık.

İşiniz için gerekli bazı temel zor beceriler nelerdir?

Lukas: Android kötü amaçlı yazılım analizi söz konusu olduğunda, uygulama yaşam döngüsü de dahil olmak üzere işletim sisteminin temellerini anlamanız ve derlenmiş Java ve Kotlin kaynak kodunu okuma yeteneğine sahip olmanız gerektiğini söyleyebilirim. Ayrıca en son keşifler, yakın zamanda yayınlanan araçlar ve hatta işletim sistemi ve uygulama güncellemeleri hakkında güncel bilgi sahibi olmak da önemlidir. Örneğin, bu tür güncellemeler, kullanıcılar için uygun yeni özelliklerle gelebilir, ancak bu güncellemeler kötü adamlar için yeni fırsatlar da yaratabilir. Neyse ki, güncellemelerin çoğu kötü amaçlı yazılım yazarlarına yardımcı olmak yerine bu yazarların işlerine engel oluyor.

Fernando: Programlama bilgisine sahip olmanın çok önemli olduğunu düşünüyorum, ancak mutlaka kod yazmanız gerekmiyor. Bunun yerine, kodları okuyabilmeli ve anlayabilmelisiniz. Ayrıca, işletim sistemleri, kriptografi, bilgisayar ve ağ mimarisi (ağ protokolleri veya trafik analizi gibi) hakkında bilgi önemlidir. Kişi ne kadar fazla bilgiye sahipse, kötü amaçlı yazılımları analiz etmeye ve hüsrana uğramamaya veya denemekten vazgeçmemeye o kadar hazırlıklı olduğu anlamına gelir.

Matías: Teknik beceriler açısından ağ oluşturma, işletim sistemleri ve programlama dahil olmak üzere bilgisayar biliminin birçok alanında bilgili olmanız gerekir. İşim, özellikle Windows platformları için ayrıntılı bir tersine mühendislik bilgisine sahip olmanızı gerektiriyor.

İşinizin teknik olmayan bir zorlandığınız yönü var mı? İşiniz bu tür becerileri geliştirmenizi gerektiriyor mu?

Lukas: Evet, var. Her yıl, blog yazısı yazmak, kendimi topluluk önünde konuşmaya zorlamak, sunum becerilerimi geliştirmek, medyaya konuşmak, röportaj vermek ve benzeri gibi teknik olmayan becerilerimden birini geliştirmeye çalışıyorum. Bu becerilerin çoğu, içe dönük bir teknik kişi için elde edilmesi kolay beceriler değildir ve benim konfor alanımın dışına çıkmamı gerektirir, ki bunu söylemesi yapmaktan daha kolaydır.

Fernando: Yazma becerilerimi geliştirmek zorunda kaldım. Yazdıklarımızı gözden geçiren bir ekip olsa da, yazdıklarımızın söz konusu araştırma çabasının arkasındaki tüm çalışmaları yansıttığından, her araştırmacının doğru kelimeleri kullanması ve kendisini iyi ifade edebilmesi önemlidir. Bu nedenle, kendinizi ifade edebilmenin ve bulgularınızı net bir şekilde iletebilmenin önemli olduğunu düşünüyorum.

Matías: Analizlerimizin sonuçlarını nasıl ileteceğimizi bilmek, raporlarımızı kimin için ürettiğimizin farkında olmak ve ardından içeriği buna göre uyarlamak önemlidir. Bir içeriği teknik açıklamalarla bezemenin yanı sıra hikayenin nasıl anlatılacağını bilmek de önemlidir.

Kötü amaçlı yazılım araştırmacısının sahip olması gereken kişilik özellikleri veya sosyal beceriler nelerdir?

Lukas: Sorunları çözme hevesinin ve yeni şeyler öğrenme isteğinin buradaki itici güç olduğuna inanıyorum. Diğer her şey yolda öğrenilebilir.

Fernando: Kötü amaçlı yazılım araştırmacısının sahip olması gereken çok önemli iki özellik olduğunu düşünüyorum: kendi kendine öğrenme yeteneği ve merak.

Matías: Merak, elinizdeki göreve odaklanma yeteneği, sorunları çözme hevesi, sabır ve ayrıntılar için keskin bir göz.

Bilginizi genişletmeye ve güncel kalmaya nasıl devam ediyorsunuz?

Lukas: Güncel kalmak her gün çok zaman harcadığımı belirtmeliyim. Ancak, özel ve güvenilir RSS akışlarını ve sosyal medya kanallarını kullanarak, diğer araştırmacıların ve siber güvenlik şirketlerinin blog yazılarını ve tweet'lerini takip ediyorum. Ayrıca akademik araştırmalar ve Google Alerts aracılığıyla nasıl güncel kalacağımı öğrendim. En önemli haber güncellemelerini okuduktan sonra, onları Telegram kanalım aracılığıyla diğer mobil güvenlik meraklılarıyla paylaşmaya çalışıyorum. Böylece onlar da mobil güvenlikle ilgili haberler ararken biraz zaman kazanabilir.

Fernando: Twitter'a genellikle diğer araştırmacılar tarafından paylaşılan bilgileri bulmak ve yayınlarını okumak için giriyorum. Bu şekilde, siber suçlular tarafından uygulanabilecek yeni kampanyalar ve yeni teknikler hakkında bilgi ediniyorum. Ayrıca bir araştırmada gözüme çarpan bir şey varsa onu not alıyorum ve boş zamanlarımda bu konuyla ilgili araştırma yapıyorum. Bu herhangi bir şey olabilir, örneğin bir şifre veya kötü amaçlı yazılım gizleme yöntemi.

Matías: Haberleri okumalı ve olan bitenden haberdar olmalısınız. Güvenlik şirketlerini takip etmek ve yeni araştırmalar hakkında bilgi edinmek, hatta diğer araştırmacıları takip etmek için sosyal ağları kullanmanızı öneririm. Ayrıca bilgisayar güvenliği bloglarını da okuyun: Örneğin WeLiveSecurity. ;)

Kötü amaçlı yazılım araştırması alanında kariyer yapmak isteyen kişilere mesajınız var mı?

Lukas: Bunun için çaba harcayın. Tutku ve coşku çok önemlidir. Bunlar, kendini geliştirmek isteyen kötü amaçlı bir yazılım araştırmacısının bilgiyi “özümsemesini” kolaylaştırır. Ayrıca, anlaşılması zor bir şey bulursanız endişelenmeyin. Meslektaşlarınız size açıklamaktan çok mutlu olacaklardır.

Fernando: Adım adım ilerleyin. Tersine mühendislik, kriptografi ve ağ trafiği analizi gibi kötü amaçlı yazılım analiziyle ilgili çeşitli konuları içeren CTF yarışmalarına katılın. Kötü amaçlı yazılımı inceleyerek başlamanıza gerek yok çünkü bu çok karmaşık olabilir. Ayrıca başkalarının daha önce yaptıklarını okuyarak önceden tespit edilen tehditlerin analizlerinden ders çıkarın ve kötü amaçlı yazılım örneklerinin nasıl çalıştığını görün. Yeterince okur ve araştırma yaparsanız, bazı kötü amaçlı yazılım türevlerinin belirli ortak özelliklere sahip olduğunu fark edeceksiniz; örneğin, kurbanın makinesinde kalıcılık kazanmak için kayıt defteri girdilerini kurcalıyorlar. Ayrıca, başka bir araştırmacının makalesini okurken, bu belirli tehditle ilgili olarak neyi önemli gördüklerini görebilirsiniz; bu, bir kötü amaçlı yazılımı ilk kez analiz etmeye karar verirken yararlanmanız gereken bir içgörüdür.

Matías: Sakin olun ve kriptografi ile ilgili sabitleri belirleyin.

Maddelerimizin sonuna geldik. Bu yazımızın size üzerinde düşünmek için yeterince fikir verdiğini umuyoruz. Günümüzde hayatınızın üçte biri işte geçiyor. Neden fark yaratabileceğiniz ve teknolojiyi herkes için daha güvenli hale getirmeye katkıda bulunabileceğiniz bir kariyer seçmeyesiniz?