Son yıllarda gerçekleşen en önemli zararlı yazılım kaynaklı siber güvenlik olayları arasında, iki yıl üst üste benzeri görülmemiş bir karanlığa neden olan Ukrayna enerji şebekesine yönelik saldırılar ve yıkıcı (Not)Petya fidye yazılımı saldırısı gösterilebilir. Şimdi bu iki önemli olay arasındaki bağlantılara göz atalım.

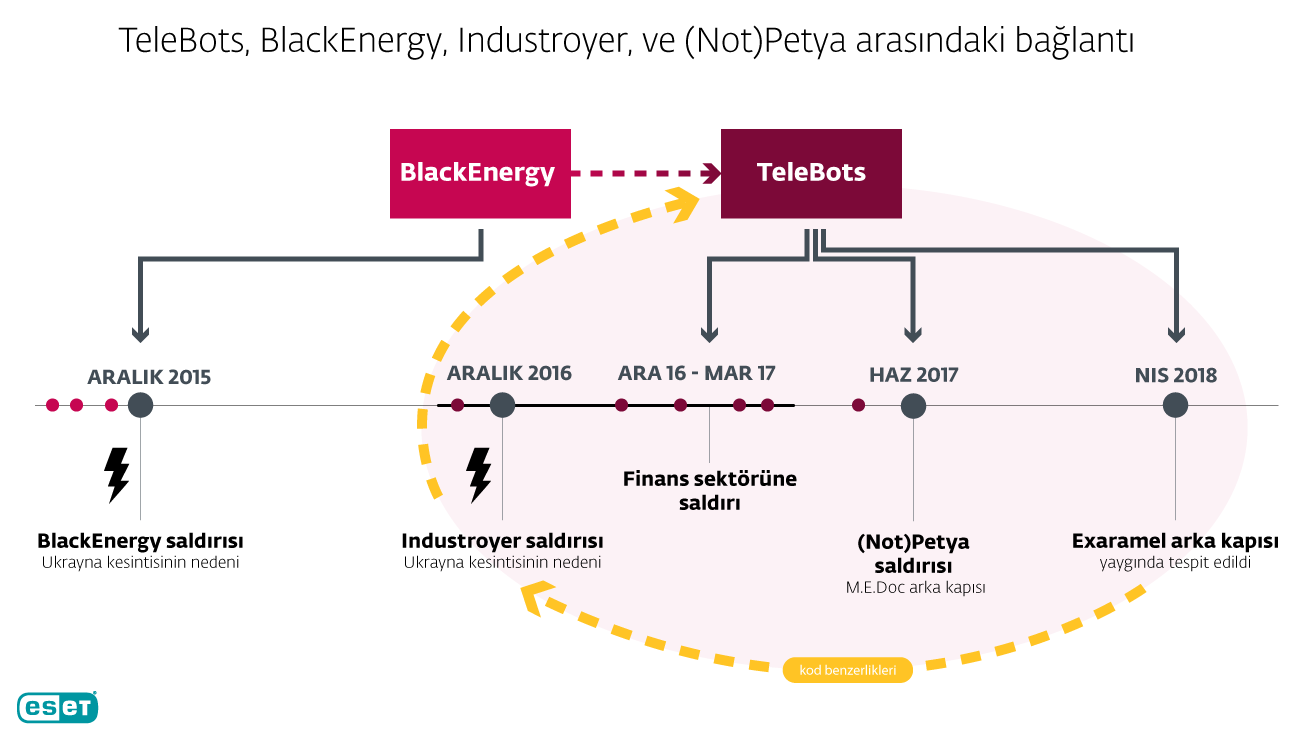

Aralık 2015'te meydana gelen tarihteki ilk zararlı yazılım kaynaklı karartma, BlackEnergy zararlı yazılım aracı tarafından gerçekleştirildi. ESET araştırmacıları, BlackEnergy'den faydalanan APT grubunun faaliyetlerini bu tarihi olayın öncesinde ve sonrasında izlemekteydi. 2015'deki kararmadan sonra, bu grup aktif BlackEnergy kullanımını sonlandırmış görünerek TeleBots adını verdiğimiz şeye dönüştü.

'APT gruplarını' tanımlarken; kod benzerlikleri, paylaşılan C&C (Komuta ve Kontrol) altyapısı, zararlı yazılım yürütme zincirleri ve bunun gibi etkenlerin ifade edildiğini bilmek önemlidir. Genel olarak, zararlı yazılımı kodlayan veya dağıtan kişiler ve bu kişiler arasındaki ilişkilerin araştırılması ve tanımlanması gibi konulara doğrudan dâhil değiliz. Ayrıca, 'APT grubu' terimi net bir şekilde tanımlanmamıştır ve genel olarak yukarıda bahsedilen zararlı yazılım göstergelerini bir arada ifade etmek için kullanılmaktadır. Bu aynı zamanda, ulus devletlere atfedilen saldırılarla ilgili spekülasyonlardan kaçınmamızın nedenlerinden biridir.

Bununla birlikte, yalnızca Ukrayna enerji şebekesine yönelik değil; çeşitli sektörler ve yüksek önem teşkil eden hedeflerle birlikte, çoğunlukla Ukrayna finans sektörüne yönelik bir dizi saldırıyla Telebots grubu arasındaki bağlantıları gözlemleyerek belgeledik. Haziran 2017'de, pek çok büyük kuruluş Diskcoder.C zararlı yazılımı (Petya ve (Not)Petya) ile muhtemelen istem dışı olarak saldırıya uğramışken, bu salgının TeleBots arka kapısından etkilenen firmalar üzerinden yayıldığını ve bunun da popüler finans yazılımı M.E.Doc'un bir açığından kaynaklandığını keşfettik.

Peki, Aralık 2016'daki kararmaya sebep olan sofistike zararlı yazılım yapısı Industroyer tüm bunların neresinde? Keşfimizi kamuoyuna duyurduktan hemen sonra, bazı güvenlik şirketleri ve medya kuruluşları, Insutroyer'in de BlackEnergy/Telebots (bazen de yanlış şekilde Sandworm ile ilişkilendirilerek) grubu tarafından dizayn edildiği yönünde spekülasyon yaptılar. Ancak, şimdiye kadar kamuya hiçbir somut kanıt sunulmamıştır.

Nisan 2018'de TeleBots gurubunun yeni bir faaliyetini keşfettik: ESET'in Win32/Exaramelolarak tespit ettiği yeni bir arka kapı dağıtım girişimi. Araştırmalarımız bu TeleBots arka kapısının, ana Industroyer arka kapısının gelişmiş bir versiyonu olduğu ve bulunamayan ilk kanıt olduğu yönünde bulgulara işaret etmektedir.

Exaramel arka kapısının analizi

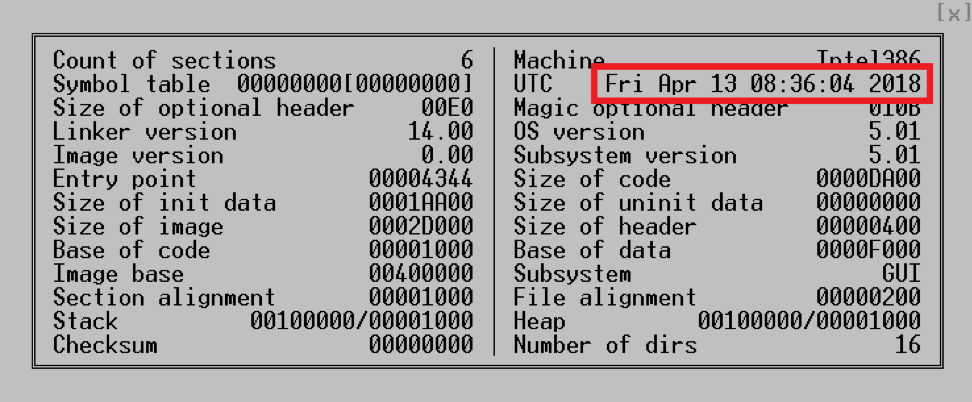

Exaramel arka kapısı, başlangıçta bir akış noktası aracılığıyla dağıtılıyor. Bu akış noktasındaki Metadata, kurbanın bilgisayarına dağıtılmadan önce, arka kapının Microsoft Visual Studio kullanılarak sıralandığını ortaya koyuyor.

Şekil 1. Exaramel arka kapısının akış noktasındaki PE zaman damgası.

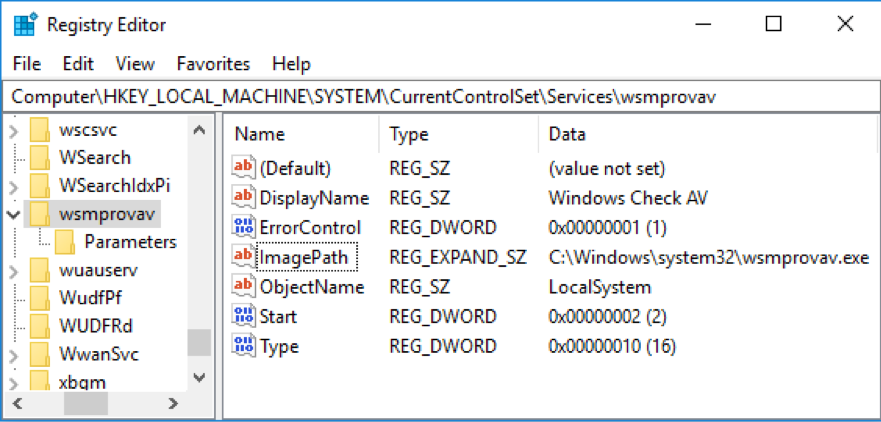

Bulaştırıcı kaynak bir kez çalıştırıldığında Exaramel arka kapısınının ikili sistemini Windows sistem dizinine dağıtarak, "Windows Check AV" tanımlamasıyla wsmproavisminde bir Windows servisi oluşturarak başlatıyor. Dosya adı ve Windows servis tanımlaması, bulaştırıcıya gömülü olarak kodlanmıştır.

Şekil 2. Exaramel arka kapısı tarafından oluşturulan Windows servisinin kayıt seçenekleri.

Ek olarak, bulaştırıcı kaynağın arka kapının yapılandırmasını Windows kayıtlarına XML formatında yazıyor.

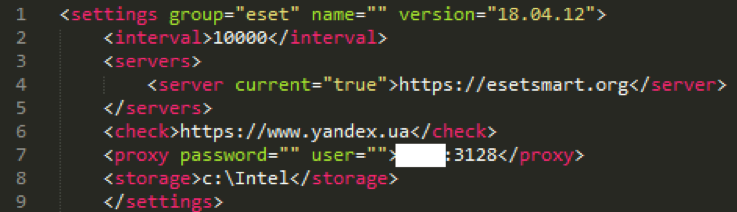

Şekil 3. Exaramel arka kapısı XML yapılandırması.

Yapılandırma birkaç blok içeriyor.

- Aralık - Uyku fonksiyonu için kullanılan milisaniye olarak zaman

- Sunucular - komut ve kontrol (C&C) sunucularının listesi

- Kontrol - ana bilgisayarın internet bağlantısı olup olmadığını belirlemek için kullanılan web sitesi

- Proxy - ana ağdaki proxy sunucusu

- Depolama - dışarı sızması planlanan dosyaları depolamak için kullanılan yol

Yapılandırmanın ilk satırından görülebileceği gibi, saldırganlar kullanımdaki güvenlik çözümlerine dayanarak hedeflerini gruplandırıyorlar. Benzer davranışlar Industroyer aracında da bulunabilir; Industroyer arka kapılarının bazıları özellikle AV bağlantılı bir servis olarak gizlenmekte (avtask.exeadıyla dağıtılmaktadır) ve aynı gruplamayı kullanmaktadır.

Bir başka ilginç gerçek ise, arka kapının ESET'e ait alan adlarını taklit eden alan adlarına sahip C&C sunucuları kullanmasıdır. Arka kapının yapılandırmasında bulduğumuz esetsmart[.]org’a ek olarak başka bir benzer alan adresi bulduk: um10eset[.]net. Başka güvenlik şirketlerini taklit eden alan adresleri bulamadık.

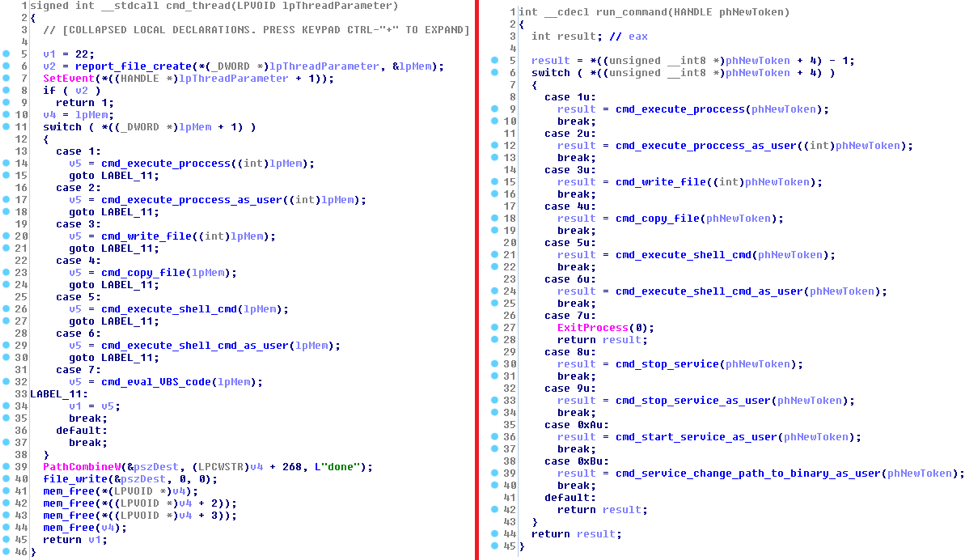

Arka kapı çalışmaya başladığında, bir C&C sunucusuna bağlanarak yürütülecek komutları elde ediyor. Tüm mevcut komutların bir listesi:

- Yürütme süreci

- İşlemi ayrıcalıklı bir Windows kullanıcısı olarak yürüt

- Belirtilen yoldaki bir dosyaya veri yaz

- Dosyayı depolama alt dizinine kopyala (Dosya yükle)

- Kabuk komutunu çalıştır

- Belirtilen Windows kullanıcısından kabuk komutunu çalıştır

- MSScriptControl.ScriptControl.1kullanarak VBS kodu yürüt

Komut döngüsünün kodu ve ilk altı komutun uygulamaları, Industroyer araç setinde kullanılan bir arka kapıda bulunanlar ile oldukça benzer.

Şekil 4. Exaramel arka kapısının (solda) ve Industroyer arka kapısının (sağda) derlenmiş kodları arasında karşılaştırma.

Kötü amaçlı yazılım operatörleri kurbanın bilgisayarındaki dosyaları genişletmek isterse, bu dosyaları yapılandırmada tanımlanan depolama yolunun verialt dizinine kopyalanması gerekir. Arka kapı C&C sunucusuna bağlanmak üzereyken, tüm bu dosyaları göndermeden önce sıkıştırır ve şifreler.

Industroyer araç setinin arka kapısı ile bu yeni TeleBots arka kapısı arasındaki temel fark, ikincisinin özel bir ikili format yerine iletişim ve yapılandırma için XML formatını kullanmasıdır.

Şifre çalan zararlı araçlar

Exaramel arka kapısının yanı sıra, bu grup bir parola hırsızı (saldırganlar tarafından CredRaptor veya PAI olarak adlandırılır) ve biraz modifiye edilmiş Mimikatz gibi eski araçların da bir kısmını kullanır.

2016 yılından beri bilinen CredRaptor şifre çalma aracı biraz geliştirildi. Önceki sürümlerden farklı olarak, sadece tarayıcılardan değil, Outlook ve birçok FTP istemcisinden de kaydedilmiş şifreler topluyor. Desteklenen uygulamaların listesi:

- BitKinex FTP

- BulletProof FTP Client

- Classic FTP

- CoffeeCup

- Core FTP

- Cryer WebSitePublisher

- CuteFTP

- FAR Manager

- FileZilla

- FlashFXP

- Frigate3

- FTP Commander

- FTP Explorer

- FTP Navigator

- Google Chrome

- Internet Explorer 7 – 11

- Mozilla Firefox

- Opera

- Outlook 2010, 2013, 2016

- SmartFTP

- SoftX FTP Client

- Total Commander

- TurboFTP

- Windows Vault

- WinSCP

- WS_FTP Client

Sonuç

Exaramel'in keşfi, TeleBots grubunun 2018'de hala aktif olduğunu ve saldırganların araçlarını ve taktiklerini geliştirmeye devam ettiklerini gösteriyor.

Exaramel ve orijinal Industroyer ana arka kapı arasındaki güçlü kod benzerliği, Industroyer'i TeleBots'a ve dolayısıyla (Not) Petya ve BlackEnergy'e bağlayan, halka sunulmuş ilk kanıttır. Bağlantı kurulmaya çalışılırken, sahte etiket olasılığı (veya başka bir tehdit aktörünün tesadüfi bir kod paylaşımı) her zaman akılda tutulmalıdır, fakat bu durumda bunun olası olmadığını düşünüyoruz.

Yeni Exaramel arka kapısının endüstriyel bir tesiste tespit edilmediğine dikkat edilmelidir.

Özellikle ilgi çekici olan, saldırganların ESET temalı alan adlarını faaliyetlerinde kullanmaya başladığı gerçeğidir.

ESET araştırmacıları, bu grubun faaliyetlerini izlemeye devam edecektir.

Indicators of Compromise (IoCs)

ESET detection names

- Win32/Exaramel

- Win32/Agent.TCD trojan

- Win32/PSW.Agent.OEP trojan

- Win32/RiskWare.Mimikatz.Z application

- Win64/Riskware.Mimikatz.AI application

SHA-1 hashes

TeleBots backdoor

65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091D

Password Stealer

F4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

Mimikatz

458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475

C&C servers

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)