Jena, 9. Juli 2020 – Fintech-Unternehmen in der EU und Großbritannien sind das primäre Ziel der Hackergruppe hinter dem Schadprogramm Evilnum. ESET Forscher haben auf Welivesecurity.de eine eingehende Analyse zur Vorgehensweise der APT-Gruppe (Advanced Persistent Threat) und der eingesetzten Malware veröffentlicht. Die Gruppe hinter Evilnum hat bei ihren Operationen das Ziel, die anvisierten Unternehmen zu infiltrieren, auszuspionieren und an sensible Daten wie Finanzinformationen des Opfers sowie deren Kunden zu gelangen.

„Das Schadprogramm ist mindestens seit 2018 aktiv. Bisher war aber nur wenig über die Gruppe dahinter bekannt“, sagt der ESET Forscher Matias Porolli, der die Untersuchung von Evilnum leitet. „Ihre Werkzeuge und die genutzte Infrastruktur haben sich enorm weiterentwickelt. Sie bestehen heute aus selbstentwickelten Schadprogrammen in Kombination mit Tools, die von einem Malware-as-a-Service Anbieter erworben wurden.“

Diebstahl von Unternehmensdaten und Finanzinformationen

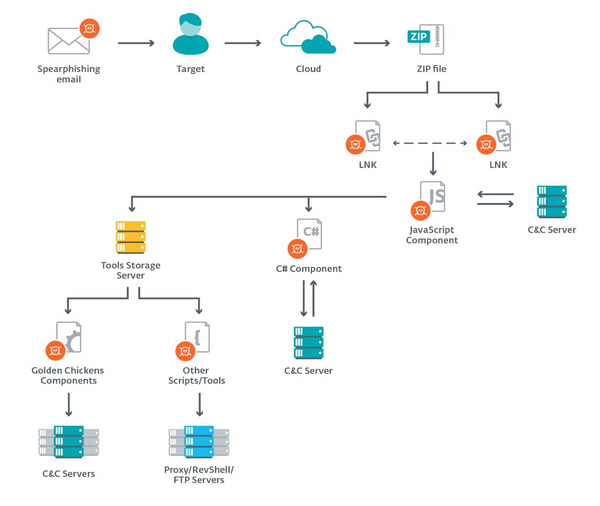

„Die Zielunternehmen werden mit Spearphishing-E-Mails angeschrieben. Sie enthalten einen Link zu einer ZIP-Datei, die auf Google Drive gehostet wird. Dieses Archiv enthält mehrere Verknüpfungsdateien, die eine schädliche Komponente ausführen und gleichzeitig ein gefälschtes Dokument zur Tarnung anzeigen“, erläutert Porolli. Diese Lockvogeldokumente sehen glaubwürdig aus. Sie richten sich an Vertreter des technischen Supports und an Kundenbetreuer, die regelmäßig Ausweispapiere oder Kreditkarten von ihren Kunden erhalten.

Einmal im Unternehmensnetzwerk eingedrungen, versucht Evilnum vertrauliche Informationen, darunter Kreditkarteninformationen, Adress- und Ausweisdaten sowie andere Daten zu sammeln. Die Sammelwut des Schadprogramms geht aber weit darüber hinaus und beinhaltet auch IT-bezogene Informationen, wie zum Beispiel VPN-Konfigurationen.

Ablauf eines Angriffs mit der Evilnum-Malware

Wie bei vielen anderen Schadprogrammen auch, können die Cyberspione direkt Befehle an die Evilnum-Malware senden. Dazu gehören Kommandos zum Sammeln und Senden von gespeicherten Passwörtern, zum Erstellen von Screenshots, zum Stoppen der Malware und zur Selbstlöschung sowie zum Sammeln und Senden von Google Chrome-Cookies an einen Command-and-Control-Server.

Weitere technische Details zur Analyse über die Evilnum-Gruppe gibt es auf Welivesecurity: https://www.welivesecurity.com/deutsch/2020/07/08/fintechs-im-visier-analyse-der-evilnum-malware/