הפעם, ההערכה נעשתה על שתי קבוצות תקיפה ידועות: Wizard Spider ו-Sandworm.

התוצאות של מבדק ההערכה של MITER ATT&CK® יצאו לאור. הפעם, ההערכה נעשתה על שתי קבוצות תקיפה ידועות: Wizard Spider ו-Sandworm.

ESET היא חלוצת המחקר על קבוצת התקיפה Sandworm, עם כמה מהתגליות המשמעותיות ביותר שהתגלו על קבוצת האיומים הזו - אבל על כך, בהמשך.

ראשית, נעבור בקצרה על מתודולוגיית ההערכה של MITRE, והכי חשוב, איך היו הביצועים של ESET Inspect פתרון הEDR של ESET.

סקירת ההערכה

כפי שהדגישו MITRE Engenuity, "הערכות אלו אינן ניתוח תחרותי" ולכן "אין מנצחים". ההערכות הן תמונת מצב שבוצעה בצורה מקצועית, שקופה ואובייקטיבית, של היכולות של פתרונות הזיהוי, לזהות חלק מההתנהגויות החשודות שמפגינות קבוצות התקיפה שנבחרו במבדק הנוכחי. יחד עם זאת, חשוב לזכור שישנם תחומים מסוימים - חיוניים בהגנה בעולם האמיתי - שהם מחוץ לתחום ההערכות שנבחנות ב-MITRE

כמה פרמטרים מרכזיים שההערכות לא מתחשבות בהם כוללים ביצועים ומשאבים, אסטרטגיית התרעה, רעשי רקע (Alert fatigue – עומס של התראות. כל מוצר יכול לקבל ציון גבוה מאוד על ידי הפקת התראות על כל פעולה שנרשמה בסביבת הבדיקה). אינטגרציה עם תוכנת הגנה לתחנות קצה וקלות השימוש.

ההיגיון מאחורי זה הוא שלארגונים וצוותי אבטחה יש רמות שונות של דרישות שונות ורמות שונות של רגולציה ונהלים שיש לעמוד בהם, יחד עם דרישות נוספות של צרכים ספציפיים לכל סגמנט, ארגון או אתר. לפיכך, לא לכל המדדים שניתנו בהערכות ATT&CK יש אותה רמת חשיבות לכל מעריך.

כדי לנתח את תוצאות ההערכה כראוי, חשוב להבין את המתודולוגיה וכמה מונחי מפתח.

תרחישי הזיהוי כללו 19 שלבים (10 עבור Wizard Spider ו-9 עבור Sandworm) המתפרסים על קשת של טקטיקות המפורטות במסגרת ATT&CK, החל מחדירה ראשונית לרשת הארגון, התפשטות "לרוחב רשת היעד", איסוף פרטים על הרשת, גניבת המידע וכן הלאה. שלבים אלה מחולקים לאחר מכן לרמה פרטנית יותר - בסך הכל 109 תת שלבים.

ESET Inspect, התומך בלינוקס, עדיין לא שוחרר בזמן ההערכה, כך שהשלבים ותתי השלבים הקשורים ללינוקס היו מחוץ לתחום. כלומר, 15 שלבים ו-90 תת שלבים הוערכו במקרה של ESET. צוות MITER Engenuity רשם את התגובות ורמת הנראות בכל תת-שלב עבור כל פתרון שהשתתף בהערכה.

לאחר מכן שולבו התוצאות למדדים שונים, המבוססים בעיקרם על יכולת הפתרון לראות את התנהגויות המתקפה המדומה (קטגוריית טלמטריה) או לספק נתונים אנליטיים מפורטים יותר - קטגוריות כלליות, טקטיות וטכניקות (Tactics and Techniques). לפרטים נוספים, ניתן לקרוא את התיעוד של MITRE Engenuity על קטגוריות זיהוי.

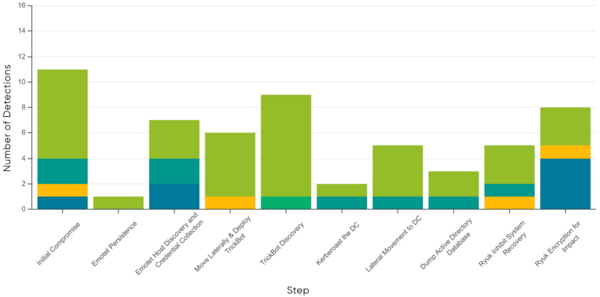

תמונה 1: קטגוריות זיהוי בהערכת קבוצות תקיפה Wizard Spider ו-Sandworm.

תוצאות ההערכה של ESET

התוצאות מפורסמות גם פה.

מתוך 15 השלבים בהערכת הזיהוי, ESET Inspect זיהה את כל השלבים (100%). איורים 2 ו-3 ממחישים את סוגי הזיהוי השונים בכל שלב.

התפלגות סוג הזיהוי לפי שלבים

התפלגות סוג הזיהוי לפי שלבים

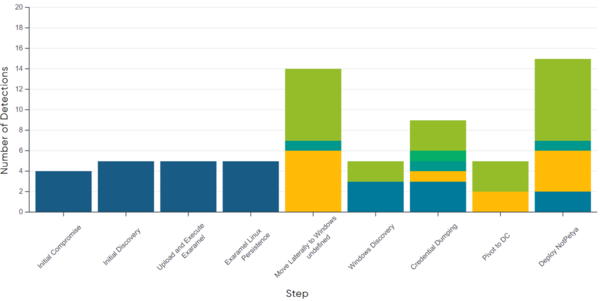

כשמפרקים את אמולציית ההתקפה לרמה פרטנית יותר, מתוך 90 תתי השלבים הרלוונטיים באמולציה, ESET Inspect זיהה 75 שלבי משנה (83%). איורים 4 ו-5 ממחישים את סוגי הזיהוי השונים לכל תת-שלב.

תרחיש Wizard Spider

התפלגות סוג הזיהוי לפי תתי שלבים

תרחיש Sandworm

התפלגות סוג הזיהוי לפי שלבים

ניתן לראות לפי הממצאים ש-ESET Inspect מספקת נראות מצוינת של פעולות התוקף במערכת שנפרצה לאורך כל שלבי ההתקפה.

מדד מפתח שחשוב לצוותי SOC הוא להבין מה קורה בסביבה אותה הם ניתחו – הקשר נוסף – למשל, מדוע התוקף ביצע את הפעולה הספציפית במערכת. ESET Inspect סיפקה מידע נוסף זה עבור 69 מתתי השלבים שזוהו (92%).

שימו לב ש-ESET לא השתתפה בחלק הלינוקס של ההערכה שכן הגרסה החדשה של ESET Inspect עם תמיכה בלינוקס הושקה ממש עכשיו בסוף מרץ 2022, ובכך השלימה את הכיסוי שלה בכל הפלטפורמות העיקריות לצד Windows ו-macOS.

מלבד הזיהויים בלינוקס, ESET Inspect לא זיהה 15 מתוך 90 תתי השלבים.

כמעט כל ה"החמצות" הללו נובעות מכך ש-ESET Inspect לא מנטרת קריאות API מסוימות. בהתחשב במספר העצום של קריאות API הקיימות במערכת, ניטור של כולן אינו בר ביצוע ואינו רצוי מכיוון שתהיה צריכה עצומה במשאבים.

לדוגמה, אחד מתתי השלבים שהוחמצו (10.A.3) נוגע לזיהוי קריאת ה-API של CreateToolhelp32Snapshot, המשמשת בדרך כלל ביישומים לגיטימיים לספירת תהליכים. תת-שלב זה קודם לניסיון להחדיר קוד זדוני לתהליך. ESET Inspect נוקטת באסטרטגיה היעילה יותר של זיהוי הזרקת קוד לתהליכים, ומתמקדת בפעולה הפחות תכופה והחשודה יותר.

זה בשום אופן לא מנסה לומר שלניטור API אין חשיבות בצ'קליסט של צוותי האבטחה. ESET בוחנת ללא הרף תרחישים שבהם הגיוני להישאר דרוכים ולהוסיף יכולות זיהוי - אך במקרים מסוימים זה מספק מעט מאוד תועלת בעלות גבוהה מאד

עקרון מפתח בתכנון פתרון יעיל של זיהוי ותגובה (EDR) הוא איזון.

בתיאוריה, קל ליצור פתרון שמשיג 100% זיהויים - פשוט לזהות הכול. כמובן, פתרון כזה יהיה כמעט חסר תועלת והוא בדיוק הסיבה לכך שמבחנים הבודקים פתרונות הגנה לתחנות תמיד כוללים מדד לתוצאות חיוביות שגויות (False Positive) זו גם הסיבה לכך שפלטפורמות ניתוח אבטחה סובלות בדרך כלל משיעור זיהויים שגויים גבוה ויש להן דרישות משאבים כבדות.

כן, המצב קצת שונה עם EDR או פתרון XDR בהשוואה להגנה על תחנות קצה (כי ניתן לנטר או לזהות בלי להתריע) אבל העקרונות עדיין חלים: יותר מדי זיהויים יוצרים יותר מדי רעש, מה שמוביל לעומס וריבוי התראות. זה גורם לעומס עבודה מוגבר עבור צוותי SOC שצריכים לסנן מספר רב של זיהויים, מה שמוביל בדיוק להיפך מהאפקט הרצוי: הסחת דעת מהתראות אמיתיות בחומרה גבוהה. בנוסף לעומס העבודה האנושי המוגבר, יותר מדי זיהויים בחשיבות נמוכה יותר, גם מגדילים עלויות עקב שימוש במשאבים גבוה יותר ודרישות אחסון נתונים.

התפקיד המהותי של פתרון EDR או XDR טוב הוא לא בהכרח להתריע על כל אירוע בודד שמתבצע במהלך התקפה (או תת-שלב בהערכת ATT&CK). במקום זאת, עליו להתריע על כך שהתקפה התרחשה (או מתרחשת) ולאפשר מחקר מפורט והגיוני של מה קרה בסביבה ומתי. זוהי פונקציונליות שאנו ממשיכים לשים עליה דגש רב בפיתוח ESET Inspect.

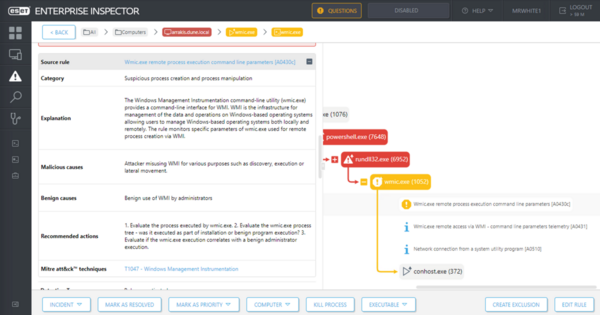

ניתן לראות את הזיהוי של תת-שלב 19.A.6- ניסיון להפיץ את NotPetya ממכונה נגועה באמצעות WMI.

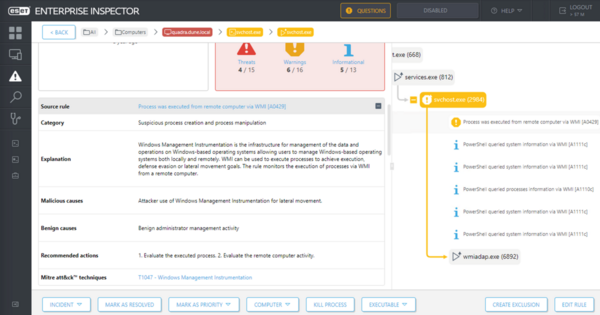

מתאר את הניסיון שזוהה מהצד השני

בנוסף להתרעה על הפעילות הזדונית, מסופק מידע הקשרי נוסף, כולל פרמטרים מפורטים של שורת הפקודה שבוצעו על ידי התוקף, ושרשרת הביצוע ועץ התהליכים - המדגיש אירועים קשורים נוספים שהיו חשודים או זדוניים בעליל.

על כל התנהגות יש הסבר שמקושר לבסיס הידע MITER ATT&CK. ההסבר כולל גורמים שמאפיינים סוג כזה של התנהגות, הגורמים יכולים להיות תמימים ולא זדוניים וגם יכול להיות שהגורמים הם זדוניים – כל המידע מוצג במפני המשתמש כשהוא מנתח את המידע. לדוגמא: מחיקת קבצי גיבוי – בממשק יופיע הסבר שיציג את הסיבה לקפיצת ההתראה במידה ומדובר בפעילות זדונית – תוקף שמטשטש את העקבות שלו מוחק קצבי גיבוי, ויופיע גם הסבר לגיטימי שאומר שיכול להיות שמדובר באדמין שמחק את הקבצים – המשתמש צריך לחקור ולהבין מה קרה. ההסברים מועילים במיוחד במקרים מעורפלים, שבהם נעשה שימוש באירועים שעלולים להיות מסוכנים למטרות לגיטימיות עקב התהליכים הפנימיים הספציפיים של הארגון, שאותם יש לחקור ולהבין

מסופקות גם המלצות, מה לבצע ומה לבדוק, כמו גם כלים לעצירת האיום כמו למשל עצירת תהליך, חסימת הקובץ או בידוד מהרשת, שנעשות בממשק ESET Inspect בקליק.

קבוצות תקיפה Wizard Spider ו-Sandworm

ESET ערכה מחקר מקיף על שתי הקבוצות שהיוו את ההשראה לסבב הערכה זה.

Wizard Spider היא קבוצת תקיפה למטרות רווח. היא עומדת מאחורי TrickBot והנוזקה הידועה לשמצה Emotet, אשר הובילה לעתים קרובות לפריסת נוזקות כופר כגון Ryuk. היא אחראית על נוזקות מסוג Botnet מהפעילות ביותר ומזוהה על ידי ESET עם המודול הייעודי שלה של הגנה מפני Botnet מזה זמן מה. ESET עוקבת מקרוב אחר התפתחות האיומים הללו והמערכות של ESET חשפו (וחסמו) גרסאות חדשות, תצורות, ושרתי שליטה ובקרה (C&C) עוד לפני שנעשה בהם שימוש במתקפה נגד קורבנות פוטנציאליים.

ההגנה היעילה של ESET נגד Emotet כנראה גרמה לתסכול משמעותי ל-Wizard Spider. בנוסף להטמעת הגנה למשתמשים בפתרונות האבטחה שלנו, מודיעין האיומים הנרחב שלנו על קבוצה זו סייע במאמץ לגרום להפסקת הפעילות של TrickBot שהרס את פעילותה במשך מספר חודשים.

Sandworm היא קבוצת איום מתמשך (APT) הידועה לשמצה בשל התקפותיה העוצמתיות נגד אוקראינה ומדינות אחרות. משרד המשפטים האמריקאי והמרכז הלאומי לאבטחת סייבר בבריטניה ייחסו את הקבוצה ל-GRU הרוסי. המחקר של ESET מילא תפקיד מרכזי בחשיפת פעילות הקבוצה.

ESET זיהתה לראשונה את עבודתה של Sandworm, יחד עם ההפניות בקוד שלה ל-Dune (דיונה) שממנה נשאבה ההשראה לשם הקבוצה. עקבנו אחר פעילותה של קבוצה זו מראשיתה (בסביבות תחילת המלחמה בדונבאס וכיבוש חצי האי קרים ב-2014), לאחר מכן חשפנו את שתי ההתקפות שלה נגד רשת החשמל האוקראינית - המתקפה ב-BlackEnergy ב-2015 ו מתקפת ה-Industroyer ב-2016.

התגליות שלנו סביב נוזקת הכופר NotPetya בשנת 2017, שכן תרחיש הזיהוי השני מחקה ספציפית את תוכנת הכופר המזויפת הזו. חוקרי ESET היו אלה שקישרו את NotPetya ל-TeleBots, תת-קבוצה של קבוצת Sandworm וחשפו את המחשב הראשון שנדבק בנוזקה שהפכה בסופו של דבר למתקפת הסייבר היקרה ביותר בהיסטוריה: הדבקה של שרשרת האספקה של M.E.Doc.

סיכום

אנו שמחים לראות שההערכה הקפדנית של MITER ATT&CK הדגימה את האיכויות של הטכנולוגיה של ESET וחיזקה את החזון ומפת הדרכים העתידית שיש לנו עבור ESET Inspect

פיתוח פתרון EDR ו-XDR באיכות גבוהה חייב להיות התחייבות מתמשכת. ככל שקבוצות התקיפה משתנות ומשפרות את הטכניקות שלהן, כך חייבות פלטפורמות XDR והגנה על תחנות הקצה לעמוד בקצב כדי להמשיך להגן על ארגונים מפני איומים מהעולם האמיתי.

וזה בדיוק המקרה עם ESET Inspect: זה לא פתרון שהפיתוח שלו מנותק ממחקר איומים פעיל. המומחים שלנו הם שעוקבים אחר קבוצות ה-APT המסוכנות ביותר בעולם ופושעי סייבר, שמבטיחים שהכללים של ESET Inspect יעילים ומסוגלים לזהות ולהתריע על פעילות זדונית במערכות ממוקדות.

מודיעין האיומים שהוא תוצר של המחקר שלנו משמש לשיפור פתרונות האבטחה שלנו ומוצע גם ללקוחות, כחלק מהיצע מודיעין האיומים המובחר שלנו עם דו"חות מפורטים ונתונים המכסים מודיעין איומים טכני, טקטי ואסטרטגי.

ESET Inspect הוא רק אחד הפתרונות מתוך מגוון שלם של פתרונות אבטחת סייבר מקיף שנועד לספק הגנה אמינה מפני התקפות סייבר. ESET Inspect הוא חלק בלתי נפרד מההגנה הרב-שכבתית של ESET, הכוללת אבטחת תחנות קצה עוצמתית, הגנה מבוססת ענן, טכנולוגיות זיהוי מבוססות Machine Learning וטלמטריית ESET LiveGrid® המגיעה מבסיס משתמשים של עשרות מיליוני תחנות קצה (אשר בין היתר, מאפשר ל-ESET Inspect להביא בחשבון בהחלטותיה את המוניטין של קבצים בינאריים ותהליכים).

ESET מאמינה שגישה מאוחדת זו לאספקת פתרונות אבטחה היא חיונית לחלוטין, מכיוון שבעוד שחשוב שתהיה נראות מצוינת להתקפה שבוצעה ברשת הארגון, חשוב הרבה יותר להיות מסוגל לזהות אותה בין מספר עצום של אירועים, ואם ניתן, להתריע ולחסום את הפעילות הזדונית