המטרה של המאמר היא להסביר מעט על המתודולוגיה של MITRE ולתת סקירה בנוגע לביצועים של פתרון הזיהוי והתגובה לתחנות הקצה (EDR) של ESET

מתודולוגיית הערכה

ה- MITRE ATT&CK הינה מתודולוגיה פתוחה ושקופה, המאפשרת לבצע הערכה מעמיקה ומדויקת של כלל יצרני פתרונות אבטחת המידע לתחנות קצה בארגונים. כדי לנתח את תוצאות המבדק, חשוב להבין את המתודולוגיה באמצעות מספר מושגי מפתח. MITRE מספקים תיעוד ברור ומפורט עבור המבדק שלהם, החל ממאמר בלוג פשוט לקריאה (שהוא נקודת התחלה מצוינת, במיוחד אם אינכם מכירים) של המבדק וכלה בספריית תוכניות ושיטות תקיפה של גורם זדוני, הכוללת קוד מקור שבאמצעותו כל אחד יכול לשחזר את התוצאות. מכיוון שכל המידע זמין במאגרי המידע שלהם, אנחנו ניתן סקירה קצרה מאוד של המתודולוגיה במאמר הזה.

בגרסתו האחרונה, המבדק דימה את הטכניקות בהן השתמשו קבוצות התקיפה המוכרות Carbanak ו-FIN7 ברוב תקיפותיהן. אנחנו מכנים אותן "קבוצות APT פיננסיות", מכיוון שבניגוד למרבית קבוצות ה-APT, נראה שהמטרה העיקרית שלהן היא רווח כלכלי, בניגוד לקבוצות אחרות שעוסקות בריגול מדיני או בחבלת סייבר. בנוסף, הן משתמשות בטכניקות מתוחכמות יותר מאלו של מרבית כנופיות עברייני הסייבר.

המשמעות של זה היא שאם הארגון שלכם שייך לתחומי הפיננסים, בנקאות, קמעונאות, מסעדנות או אירוח (או כל תחום אחר בו משתמשים במסופים לנקודות מכירה, שכן אלו המכשירים אליהם מכוונות מרבית המתקפות של התוקפים האלה), המבדק הזה רלוונטי מאוד לגביכם. עם זאת, גם ארגונים שאינם מטרה קלאסית של Carbanak ו-FIN7 יכולים להשתמש במבדק ככלי הערכה למדידת היעילות של פתרון ה-EDR ביחס אליהן, שכן רבות מטכניקות התקיפה שדומו במבדק משמשות גם קבוצות APT אחרות.

תרחישי הזיהוי מורכבים מ-20 שלבים (10 עבור Carbanak ו-10 עבור FIN7) הכוללים מגוון של טקטיקות מתוך מסגרת העבודה של ATT&CK – השגת גישה ראשונית, הרחבת הגישה ברשת, צפייה בפעילות ברשת ועוד השלבים האלה חולקו לשלבים קטנים ופרטניים יותר – סך כולל של 162 תתי שלבים (או 174 עבור יצרנים המשתתפים גם במקטע הלינוקס של המבדק). הצוות של MITRE תיעד את התגובות ואת מידת השקיפות בכל אחד מתתי השלבים עבור כל אחד מפתרונות ה-EDR.

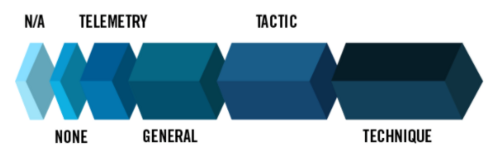

לאחר מכן התוצאות שולבו כדי ליצור מדדים מסוגים שונים, המתבססים על יכולתו של הפתרון לראות את התנהגותה של ההתקפה שדומתה (קטגוריית טלמטרייה) או לספק מידע אנליטי מפורט יותר (קטגוריות כללי, טקטיקה וטכניקה). לפרטים נוספים, קראו את התיעוד של MITRE Engenuity בנוגע לקטגוריות הזיהוי.

קטגוריות זיהוי במבדק Carbanak ו-FIN7 (מקור: MITRE)

בגרסה של השנה האחרונה, בנוסף לתרחישי הזיהוי שהוגדרו כך שידעו לזהות ולדווח אך לא ימנעו מהמתקפה להמשיך, היה גם תרחיש הגנה אופציונלי שבחן את יכולותיהם של הפתרונות לחסום את המשכן של מתקפות שונות. תרחיש ההגנה הורכב מ-10 מקרים לדוגמא (5 עבור Carbanak ו-5 עבור FIN7).

מבדקי ATT&CK שונים ממבחני בדיקת תוכנות אבטחה מסורתיים בכך שאין להם ניקוד או דירוגים. הסיבה לכך שהיא שכל ארגון, צוותי SOC ומנהלי אבטחה נדרשים לעמוד ברמות ובסוגים שונים של חוקים ותקנות, וכן עליהם להתאים את הפתרון למגוון רחב של צרכים הנוגעים באופן ספציפי לתחום העיסוק, לחברה ולאתר הפיזי שלה.

לכן, לא כל הציונים של מבדק ATT&CK הם בעלי חשיבות זהה לכל אחד מהבודקים. ישנם פרמטרים חשובים אחרים שהמבדק לא התחשב בהם, ביניהם הביצועים של פתרון ה-EDR ודרישות המשאבים שלו, מידת עומס ההתראות שהוא מייצר (עומס התרעות – כל מוצר יכול להגיע לניקוד גבוה מאוד בפרמטר הזה באמצעות יצירת התרעות על כל פעולה ופעולה שבוצעה בסביבת הבדיקה), אינטגרציה עם תוכנת אבטחה למוצרי קצה וקלות השימוש.

אם כך, בואו נראה כיצד פתרון ה-EDR של ESET, ESET Enterprise Inspector, עמד במבדק

תוצאות המבדק של ESET

ניתן לראות את התוצאות באופן עצמאי כאן.

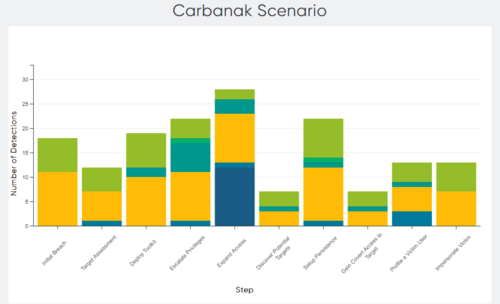

פתרון ESET Enterprise Inspector זיהה כל אחד מ-20 הצעדים במבדק הזיהוי (100%). מוצג 2 ומוצג 3 מראים את סיווגי הזיהוי של הצעדים.

התפלגות סיווגי הזיהוי בכל צעד בתרחיש Carbanak (מקור: MITRE Engenuity)

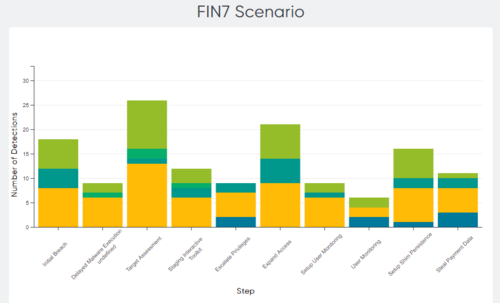

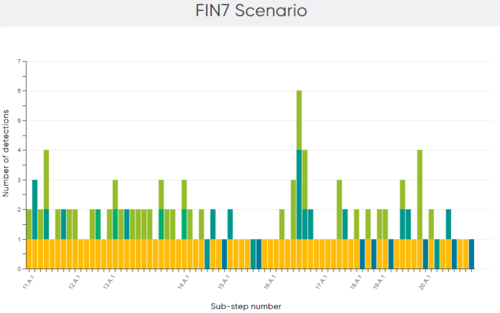

התפלגות סיווגי הזיהוי בכל צעד בתרחיש FIN7 (מקור: MITRE Engenuity)

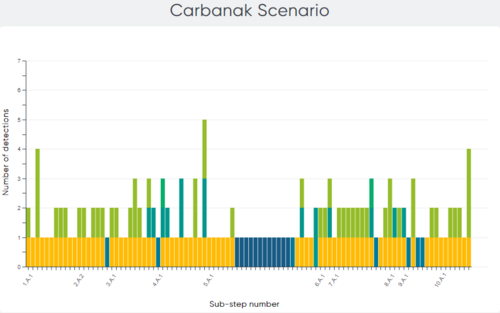

אם נחלק את האמולציה לחלקים קטנים יותר, נוכל לראות שפתרון ESET Enterprise Inspector זיהה 147 צעדי אמצע מתוך כלל 162 צעדי האמצע (91%). מוצג 4 ומוצג 5 מראים את סיווגי הזיהוי של צעדי האמצע.

התפלגות סיווגי הזיהוי בכל צעד אמצע בתרחיש Carbanak (מקור: MITRE Engenuity)

התפלגות סיווגי הזיהוי בכל צעד אמצע בתרחיש FIN7 (מקור: MITRE Engenuity)

כפי שמראות התוצאות, פתרון ה-EDR של ESET מספק שקיפות מצוינת של פעולותיו של התוקף במערכות שנפרצו במהלך כל שלבי המתקפה.

על אף ששקיפות היא אחד מהמדדים החשובים ביותר, היא לא המדד החשוב היחידי. חלק מהאנליסטים מייחסים חשיבות רבה יותר לאסטרטגיית ההתרעה (שאינה חלק מהמבדק עצמו), עליה נרחיב בהמשך המאמר.

מדד אחר שעשוי להיות בעל חשיבות לחלק מהגופים הוא כיסוי אנליטי, המורכב מזיהויים שמספקים הקשר נוסף – למשל, מדוע התוקף ביצע את הפעולה הספציפית במערכת. כפי שניתן לראות בשלושת גווני הירוק (כללי, טקטי וטכניקה) בגרפים שלמעלה, פתרון ESET Enterprise Inspector סיפק את המידע הנוסף הזה ב-93 מצעדי האמצע (57%).

שימו לב לכך ש-ESET לא השתתפה במקטע הלינוקס של המבדק – תתי השלבים הנוגעים ללינוקס מסומנים בתוצאות כ-N/A. פתרון ESET Enterprise Inspector זמין כרגע רק למערכות Windows ו-macOS (הגנה על macOS לא נבדקה בסבב הזה של המבדק), והאינטגרציה של הפתרון עם לינוקס צפויה להגיע בסוף 2021.

אסטרטגיית ההתרעה של ESET Enterprise Inspector

המטרה העיקרית של פתרון EDR טוב – והמאפיין החשוב ביותר שלו – הוא היכולת שלו לזהות מתקפה בעיצומה ולסייע למשתמשים להגיב למתקפה, למתן את נזקיה ולחקור אותה.

הבעיה העיקרית הנובעת מפתרון EDR לא אפקטיבי היא תשישות התרעות עקב ריבוי התרעות.

הדרך בו פתרון EDR אפקטיבי מתייחס לבעיה זו, יחד עם תעדוף של מקורות מידע היא אסטרטגיית התרעה טובה. במילים אחרות, פתרון EDR צריך להציג את כל הפעולות המנוטרות במערכת כך שימשוך את תשומת הלב שלהם למתקפה שסביר להניח תפרוץ.

מכיוון שלכל אחד מהיצרנים יש גישה משל עצמו לאסטרטגיית התרעה ובגלל הקושי המובן להשוואה ביניהם, האספקט החשוב הזה לא היה חלק מהמבדק. במקום זאת, אסטרטגיית ההתרעות מסוכמת על ידי MITRE במקטע הסקירה של התוצאות של כל אחד מהיצרנים.

אסטרטגיית ההתרעה של ESET Enterprise Inspector תוארה ע"י MITRE Engenuity:

"אירועים שעבורם ניתן היה לזהות כהתנהגויות זדוניות דורגו לפי חומרתם (לידיעה בלבד, אזהרה, איום קריטי). לאירועים האלה התווסף מידע הקשרי, כמו תיאורים ומיפוי פוטנציאלי לטקטיקות וטכניקות רלוונטית של ATT&CK. האירועים נאספים לתצוגות ספציפיות, והם מודגשים (באייקונים ובצבעים ספציפיים) כשהם נכללים כחלק מתצוגות אחרות של אירועי/נתוני מערכת."

אם נחזור למטרה של פתרון EDR טוב שצוינה בתחילת החלק הזה של המאמר, ניזכר שהתפקיד העיקרי של פתרון כזה אינו בהכרח להודיע לאנליסט על כל תהליך שקורה במהלך מתקפה, אלא להתריע שתקיפה התרחשה (או מתרחשת) ולסייע לחקור אותה

סיכום

אנחנו שמחים לראות שהמבדק המקיף של MITRE ATT&CK הוכיח את האיכויות של טכנולוגיית ה-EDR שלנו ונתן תוקף נוסף לחזון של ESET

חשוב לזכור שהפיתוח של פתרון EDR טוב אינו משימה סטטית. קבוצות התקיפה משתנות ומשפרות את הטכניקות שלהן, ופלטפורמות ה-EDR וההגנה לתחנות קצה חייבות לעמוד בקצב כדי שיצליחו להמשיך ולהגן על ארגונים מפני האיומים הקיימים בעולם האמיתי.

זה בדיוק המקרה של ESET Enterprise Inspector: זהו לא פתרון EDR שמפותח באופן נפרד ממחקר פעיל של איומים. החוקרים שלנו, שחוקרים את קבוצות ועברייני ה-APT הזדוניים ביותר, הם אלו שמבטיחים שהכללים של ESET Enterprise Inspector הם אפקטיביים ומסוגלים לזהות פעילות זדונית במערכות שנפרצו.

ESET Enterprise Inspector הוא רק אחד מהמרכיבים הבאים הנחוצים למערך אבטחת סייבר מקיף, והוא מאוזן באופן מדויק כדי לספק הגנה אמינה מפני מתקפות סייבר. ESET Enterprise Inspector הוא חלק אינטגרלי מהאקו-סיסטם ההגנתי של ESET, הכולל גם פתרון אבטחה חזק ומדויק לנקודות קצה, ארגז חול בענן (ESET Dynamic Threat Defense), טכנולוגיות זיהוי המבוססות על למידת מכונה ואת מערך הטלמטריה ומודיעין האיומים LiveGrid®, המתבסס על נתונים המגיעים ממעל 110 מיליוני נקודות קצה (מה שמאפשר ל-ESET Enterprise Inspector לקחת בחשבון את המוניטין של קבצים ברי-הפעלה ותהליכים כחלק מתהליך קבלת ההחלטות שלו, יחד עם יתר המשתנים).

אנחנו ב-ESET מאמינים שהגישה ההוליסטית הזו למתן פתרונות אבטחה היא הכרחית. חשוב שתהיה לכם שקיפות מלאה כלפי מתקפה המבוצעת ברשת שלכם, אך הרבה יותר חשוב שתוכלו לאתר ולזהות אותה בתוך מגוון של אירועים אחרים ואף למנוע ממנה מלהתרחש באופן כולל.