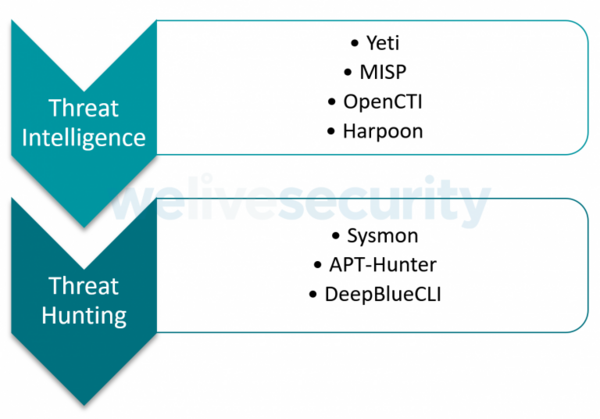

סקירה של הכלים והפתרונות הפופולאריים בתחום מודיעין איומים ואיתור איומים

מכיוון שניתן לבלבל בקלות את המונח מודיעין איומים (Threat intelligence) לבין המונח איתור איומים (Threat hunting), נסביר תחילה מה ההבדלים ביניהם.

מודיעין איומים מתייחס לאיסוף מידע והעמקה בנתונים כדי לבנות פרופיל של מתקפת סייבר, קמפיין זדוני או יכולות של תוקפים.

איתור איומים מתייחס לניתוח נתונים של תקריות, המאופיינות בהתנהגויות חריגות וזדוניות העלולות להצביע על חדירת תוקף, גניבת נתונים או נזק אחר. למרות שלמודיעין איומים אין אותן מטרות כמו איתור איומים, הוא משמש כנקודת מוצא מצוינת לאיתור איומים.

כעת נסתכל על מספר כלים של קוד פתוח המשמשים את שני התחומים:

כלים של מודיעין איומים

Yeti - מודיעין האיומים היומי שלך

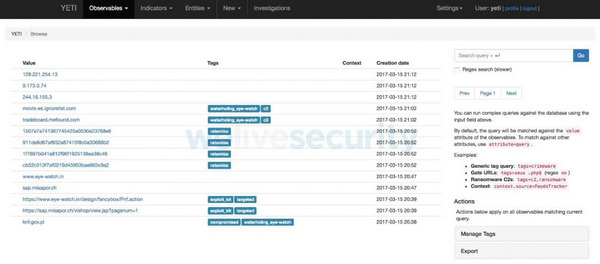

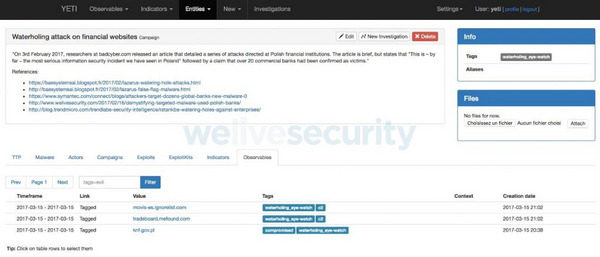

Your everyday threat intelligence שקיבלה את הקיצור באנגלית YETI היא פלטפורמה שנולדה מהצורך של צוותי אבטחה לרכז מידע רב של נתונים ממספר מקורות. צוותי האבטחה שעוברים על הנתונים עוסקים לעתים קרובות בשאלות כגון: "היכן נצפה האינדיקטור הזה?" ו"האם המידע הזה קשור לקבוצת תקיפה מסוימת או תוכנה זדונית ספציפית?" כדי לענות על שאלות אלו, Yeti עוזרת לארגן אינדיקטורים זדוניים (IoCs) ומידע על הטקטיקות, הטכניקות והתהליכים (TTPs) המשמשים את התוקפים, במאגר אחד ומאוחד. לאחר קבלת כל המידע , Yeti מעשירה באופן אוטומטי את האינדיקטורים, למשל, מתרגמת את כתובות ה-IP לדומיינים או מוסיפה מיקום גיאוגרפי של כתובות IP.

Yeti בולטת ביכולתה להשתמש בנתונים (אפילו פוסטים בבלוג), להעשיר אותם, ולאחר מכן לייצא את הנתונים לכלים אחרים המשמשים למודיעין איומים באקוסיסטם של הארגון. זה מאפשר לצוות האבטחה להתמקד בשימוש בכלי זה כדי לצבור מידע על איומים במקום לדאוג כיצד לייבא ולייצא נתונים בפורמט קריא. לאחר מכן ניתן לשתף את הנתונים עם מערכות אחרות לניהול אירועים, ניתוח תוכנות זדוניות או ניטור.

כדי לייעל עוד יותר את זרימת העבודה של צוות האבטחה, Yeti מציעה גם HTTP API עם גישה למלוא העוצמה של הכלי הן באמצעות פקודות (Command Shell) והן מכלי מודיעין איומים אחרים.

MISP (Open-Source Threat Intelligence and Sharing Platform)

MISP הוא כלי חינמי לשיתוף IoCs ומידע על פגיעויות בין ארגונים, ובכך לקדם עבודה משותפת על מודיעין איומים. הפלטפורמה משמשת ארגונים ברחבי העולם ליצירת קהילות מהימנות המשתפות נתונים כדי לקשר אותם ולהשיג הבנה טובה יותר של איומים המכוונים לסקטורים או אזורים ספציפיים.

במקום לשלוח IoCs באמצעות דואר אלקטרוני וכמסמכי PDF , הפלטפורמה עוזרת לארגונים לנהל טוב יותר את אופן שיתוף וריכוז המידע ביניהם. לאחר מכן ניתן להזין את המידע המשותף בקהילות MISP לתוך Yeti להעשרה נוספת.

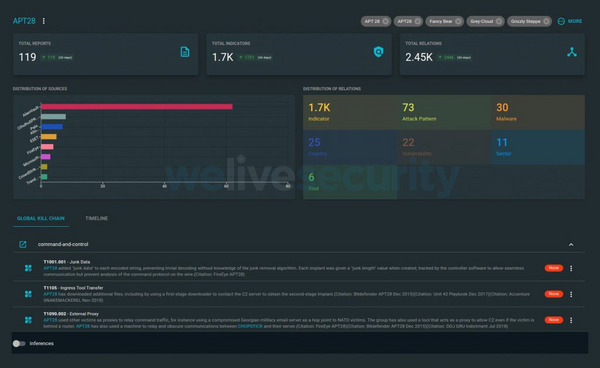

OpenCTI

בדומה ל-Open Cyber Threat Intelligence (OpenCTI) ,Yeti היא פלטפורמה להטמעה של נתונים כדי להעשיר את הידע של הארגון לגבי איומים. הוא נתמך על ידי סוכנות אבטחת הסייבר הלאומית של צרפת ANSSI , וצוות התגובה לאירועי החירום של האיחוד האירופי (CERT-EU) וארגון Luatix.

בנוסף להזנה ידנית של נתוני איומים, OpenCTI מציעה אפשרות חיבור אוטומטי לקבלת מידע של נתוני איומים ממקורות מודיעין איומים פופולריים, כולל MISP, MITRE ATT&CK ו-VirusTotal. יש גם אפשרות להתחבר להעשרת נתונים ממקורות כמו Shodan ולייצא נתונים לפלטפורמות כמו Elastic ו-Splunk

Harpoon

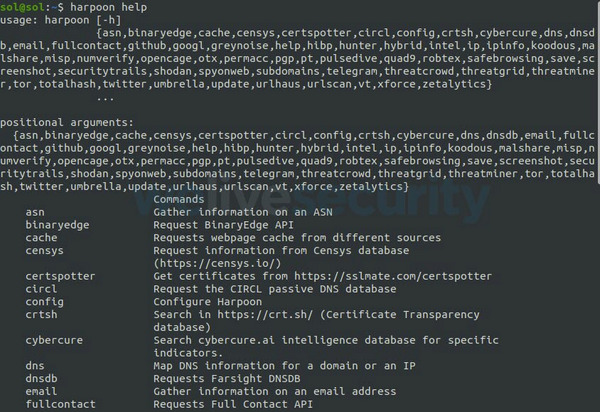

Harpoon הוא כלי מבוסס שורת פקודה שמגיע עם קבוצה של תוספים של Python לאוטומציה של משימות מודיעין בקוד פתוח. כל תוסף מספק פקודה שבה אנליסטים יכולים להשתמש כדי להתייעץ עם פלטפורמות כגון MISP, Shodan, VirusTotal ו-Have I Been Pwned, דרך ממשקי ה-API שלהם. צוותי אבטחה יכולים להשתמש בפקודות ברמה גבוהה יותר כדי לאסוף מידע הקשור לכתובת IP או דומיין מכל הפלטפורמות הללו בבת אחת. לבסוף, פקודות אחרות יכולות לבצע שאילתות בשירותי קיצור כתובות URL ולחפש פלטפורמות מדיה חברתית, מאגרי GitHub וזיכרון מטמון באינטרנט.

כלים לאיתור איומים

Sysmon

למרות שהוא אינו קוד פתוח System Monitor (Sysmon) הוא כלי חינמי של Windows המנטר ורושם פעילויות כמו יצירת תהליכים, חיבורי רשת, טעינת מנהלי התקנים וקבצי-DLL ושינויים של חותמות זמן ליצירת קבצים ביומן האירועים של Windows.

מכיוון ש-Sysmon לא מנתחת נתוני מערכת, מאתרי איומים משתמשים בדרך כלל בכלי ניהול מידע ואירועי אבטחה (SIEM) כדי לאסוף ולנתח את הנתונים שנרשמו על ידי Sysmon עבור פעילויות חשודות וזדוניות המתרחשות ברשת.

APT-Hunter

מכיוון שפתרונות SIEM דורשים רישיון בתשלום, חלופה חינמית היא APT-Hunter.

APT-Hunter ששוחרר בשנת 2021, הוא כלי קוד פתוח שיכול לנתח את יומן האירועים של Windows כדי לזהות איומים ופעילויות חשודות. הכלי מכיל כיום קבוצה של יותר מ-200 כללי זיהוי לזיהוי פעילות זדונית כגון פריצה באמצעות pass-the-hash, והתקפות ריסוס סיסמאות, כמו גם פעילות חשודה אחרת לבדיקה ידנית על ידי מאתרי איומים. רבים מהכללים ממפים ישירות לבסיס הידע MITER ATT&CK.

APT-Hunter יכול לאסוף לוגים של Windows הן בפורמט EVTX והן בפורמט CSV. לאחר הביצוע, APT-Hunter יוצר שני קבצי פלט:

קובץ אקסל (XLSX) המכיל את כל האירועים שזוהו כחשודים או זדוניים.

קובץ csv. שניתן לטעון לתוך Timesketch כדי להציג את התקדמות ההתקפה באופן כרונולוגי.

DeepBlueCLI

DeepBlueCLI הוא כלי קוד פתוח המסופק במאגר GitHubשל SANS Blue Team שיכול לנתח קבצי EVTX מיומן האירועים של Windows. הכלי מנתח שורות פקודה שנרשמו ב- Command shell ו- PowerShell כדי לזהות אינדיקטורים חשודים כמו שורות פקודה ארוכות, חיפוש ביטויים רגולריים, ניסיונות להחביא קוד, וקבצי EXE ו-DLL לא חתומים; התקפות על חשבונות משתמש כמו ניחוש סיסמאות וריסוס סיסמאות; וכלים כמו Mimikatz, PowerSploit ו-BloodHound.

שוחרר במקור כמודול PowerShell, DeepBlueCLI נכתב גם ב-Python לשימוש במכונות דמויות יוניקס.

לסיכום,

מודיעין איומים ואיתור איומים הן פעילויות משלימות בזרימת העבודה היומיומית של צוות האבטחה של הארגון. כאשר קמפיינים זדוניים חדשים מתעוררים בנוף האיומים, חיוני שארגונים יוכלו לחלוק ידע על מה שהם רואים כדי לצייר תמונה מפורטת יותר הן של הפעילויות האחרונות של איומים ידועים ושל תוקפים חדשים המופיעים בזירה. על מנתחי אבטחה מוטלת המשימה לארגן ולתאם נתונים ממקורות מרובים ולפעמים שונים. בהתבסס על נתוני האיומים המועשרים, ציידי האיומים יכולים לזהות בקלות רבה יותר את כל האיומים ברשתותיהם ולנטרל אותם.