אם וירוס הקורונה גרם גם לכם להעביר את המשרד לבית למשך השבועות הקרובים, אל תשכחו את הטיפים האלה לעבודה בטוחה מהבית שיעזרו לכם להתגונן מפני מתקפות סייבר.

יחד עם התפשטותו של וירוס הקורונה, נוצרו גם "הזדמנויות" חדשות לתוקפי סייבר, בשתי דרכים לפחות. ראשית, הביטוי "קורונה" הוא אחד הביטויים הפופולריים בכל מנועי החיפוש כיום, והמשמעות של זה היא שמפתחי נוזקות מעדכנים את ארגז הכלים שלהם ומוסיפים אליו תרמיות, קישורים ואתרים זדוניים שקשורים לוירוס הקורונה.

הפעם אנו נתמקד ב"הזדמנות" שנייה שנוצרה לעברייני סייבר – הגדילה במספרם של עובדים שעובדים מבתיהם, ללא ההגנות הרגילות של הרשתות העסקיות. כיוון ההתקפה הנוסף הזה מגדיל משמעותית את משטח ההתקפה על הנכסים הדיגיטליים של חברה, ודורש אחריות גבוהה יותר מצד העובדים ומצד ההנהלה כאחד.

ישנן חברות מסוימות שבהן התשתית ואמצעי האבטחה שנועדו לתמוך בעובדים מהבית כבר קיימים. אך עדיין, בחלק גדול מהעסקים – במיוחד הקטנים יותר – המצב אינו כך. אם תנקטו בכמה צעדים נוספים בלבד, העובדים של כל חברה יוכלו לחזק משמעותית את האבטחה הדיגיטלית שלהם מפני מתקפה בזמן עבודה מהבית.

אלו חמשת הצעדים הטובים ביותר:

נווטו בין 5 הצעדים החשובים:

1. בדקו את הגדרות הנתב הביתי שלכם ושנו את ברירות המחדל.

2. חפשו התקנים לא רצויים ברשת הביתית שלכם.

3. עדכנו את הקושחה של הנתב הביתי – או הפסיקו להשתמש בנתב הישן.

4. השתמשו ברשת פרטית וירטואלית (VPN) כדי להצפין את התקשורת שלכם.

5. אם אפשר, השתמשו באימות דו-שלבי (2FA) כדי להגן על הגישה מרחוק.

שנצא לדרך?

1. בדקו את הגדרות הנתב הביתי שלכם ושנו את ברירות המחדל

המשמעות של עבודה מהבית היא שכל תעבורת האינטרנט עוברת דרך הנתב (ראוטר) הביתי שלכם. פושעי סייבר יכולים לנסות לפרוץ לנתב שלכם, ליירט את התעבורה ברשת האלחוטית שלכם ואף להשיג גישה לרשת שלכם. אם עדיין לא בחנתם את הגדרות הנתב הביתי שלכם, עכשיו זה בדיוק הזמן – לפני שהרשת הביתית שלכם והמכשירים המחוברים אליה יהיו חשופים.

איך עושים זאת?

ברוב המקרים ניתן להיכנס להגדרות של הנתב באמצעות כניסה לשער ברירת המחדש (Default Gateway) בדפדפן שלכם בזמן שאתם מחוברים לרשת הביתית. בחלק מהנתבים הכתובת היא 192.168.1.1, או 10.0.0.138, ניתן לבדוק עם ספק תשתית האינטרנט בביתכם. משם תוכלו לשנות הגדרות רבות שמשפיעות באופן ישיר על הבטיחות שלכם ברשת. אל תשכחו לשנות את הסיסמה שהוגדרה מראש בנתב – כל האקר יכול לחפש אותה ברשת בקלות רבה.

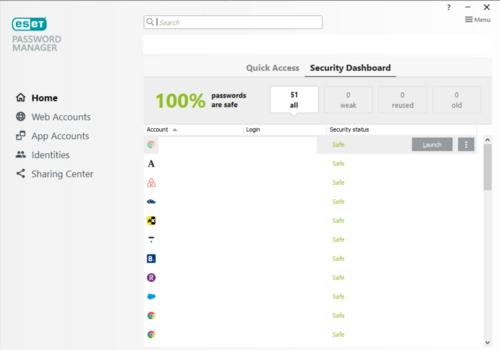

אנו משתמשים בתוכנת ESET Password Manager (שבאה כחלק מהמנוי ל-ESET Smart Security Premium) ליצירת סיסמאות חזקות וייחודיות. שימוש במנהל סיסמאות עוזר לי מאוד משום שבאמצעות שימוש בו צריך לזכור רק סיסמה ארוכה אחת כך שכל יתר הסיסמאות מנוהלות בקלות באמצעות קליקים בודדים במנהל הסיסמאות:

ESET Password Manager

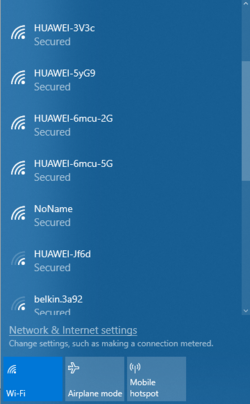

כדאי שתשנו גם את ה-SSID – השם של הרשת הביתית שלכם. מבט חטוף בשמות רשתות ה-Wi-Fi שזמינות מהבית למשל, מראה כי רבים מהשכנים משתמשים בנתב של Huawei. מדובר במידע חשוב שאתם נותנים בחינם לתוקף פוטנציאלי:

שמות רשתות ביתיות קרובות

2. חפשו התקנים לא רצויים ברשת הביתית שלכם

ניתן להשתמש גם בכלי סריקה למציאת מכשירים לא-רצויים ברשת הביתית שלכם. חבילות ESET Internet Security ו-ESET Smart Security Premium, לדוגמה, מגיעות עם כלי הסריקה בקרת רשת ביתית (כלים-> בקרת רשת ביתית), שיכולה למצוא שכנים חצופים שאולי השתמשו ברשת האלחוטית שלכם ללא ידיעתכם. החליפו את סיסמת הרשת וגרשו מכשירים לא-מזוהים מהרשת שלכם:

מי מחובר לרשת הביתית שלי?

3. עדכנו את הקושחה של הנתב הביתי – או הפסיקו להשתמש בנתב הישן

חוקרי ESET גילו לאחרונה את פרצת KrØØk שקיימת במיליארדי שבבי Wi-Fi שנמצאים בנתבים (וגם במכשירים אחרים), ולכן חשוב לוודא שהקושחה (התוכנה הפנימית) של הנתב מעודכנת לגרסה האחרונה שסופקה ע"י היצרן. אם אתם מגלים שאתם משתמשים בנתב ישן שכבר לא מקבל עדכוני קושחה – הגיע הזמן לרכוש נתב ביתי חדש.

אם אתם מחליטים לבסוף לרכוש נתב חדש, חפשו נתבים שכוללים מאפייני אבטחה שיכולים ליצור רשת ביתית בטוחה יותר. למעשה, חלק מהנתבים, כמו אלו של חברת Gryphon, כוללים אמצעי למידת מכונה להגנה מפני איומים מבית ESET, שיכולים לחסום נוזקות, אתרי דיוג (פישינג) ואיומים אחרים ברמת הרשת ולהגן על כל המכשירים שמחוברים לנתב בביתכם.

למידע נוסף על הגדרות בטיחות לנתב הביתי, גשו למאמר "איך להגן על הנתב שלכם ולמנוע איומי IoT" (Internet of Things – האינטרנט של הדברים).

4. השתמשו ברשת פרטית וירטואלית (VPN) כדי להצפין את התקשורת שלכם

עובדים שזקוקים לגישה לרשת הפנימית של החברה במהלך עבודתם מרחוק עשויים להיות מחוברים לרשתות ציבוריות לא-בטוחות. ניתן להגן על התקשורת הזו באופן מועיל יותר באמצעות שימוש ב-VPN, שמהווה צינור בטוח לקיום ההתקשרות. שימוש ב-VPN אומר שפאקטות הנתונים הקטנות (שיוצרות את ההתקשרות בין מחשבים) לא יהיו נגישות לעיניהם של התוקפים, גם כשהן ממשיכות לאינטרנט העולמי.

שימוש ב-VPN גורם לכך שפענוח ההצפנה מתבצע רק בשני צדדים – המכשירים של העובדים והרשת העסקית.

5. אם אפשר, השתמשו באימות דו-שלבי (2FA) כדי להגן על הגישה מרחוק

עובדים שמשתמשים בטכנולוגיות לגישה מרחוק, כמו RDP (Remote Desktop Protocol), חשופים מאוד להתקפה ללא אמצעי אבטחה ומיתון. עברייני סייבר תוקפים את ה-RDP באמצעות חילוץ הסיסמאות מעובדים באמצעות טכניקות הנדסה חברתית או באמצעות ניחוש שיטתי של הסיסמא. במילים אחרות – מתקפה מוצלחת על ה-RDP יכולה לנבוע בעיקר מניהול גרוע של תהליך האימות או מטריקים של הנדסה חברתית, בנוסף לגורמים אחרים.

כדי להתמודד עם צרכי האימות בצורה טובה יותר, עסקים יכולים להשתמש ב-ESET Secure Authentication, פתרון האימות הדו-שלבי (2FA) של ESET, שנועד לאבטח טכנולוגיות גישה מרחוק כמו VPN ו-RDP ומאבטח גם את נתוני הגישה של העובדים.

שכבת האבטחה הנוספת מתבססת על כך שאימות דו-שלבי דורש מהעובד להזין קוד חד-פעמי שנשלח באמצעות אפליקציית אימות (זו האופציה הבטוחה יותר), בנוסף לשם המשתמש והסיסמה הרגילים שסיפק הארגון. גם אם תוקף מצליח להשיג את אחת הסיסמאות, מנגנון האימות הדו-שלבי ימנע גישה בלתי-מורשית.