Cosa si intende per ransomware?

Questa tipologia specifica di software dannoso viene utilizzata a scopi di estorsione. In caso di attacco di un dispositivo, il malware blocca lo schermo o esegue la crittografia dei dati memorizzati sul disco e invia alla vittima una richiesta di riscatto contenente i dettagli del pagamento.

Come fare a riconoscere un ransomware?

In caso di attacco, nella maggior parte dei casi il ransomware informa l’utente mostrando il messaggio di un riscatto sullo schermo o aggiungendo un file di testo (messaggio) nelle cartelle interessate. La maggior parte delle famiglie di ransomware modifica anche l’estensione dei file crittografati.

Come funziona un ransomware?

Gli operatori dei ransomware utilizzano varie tecniche:

- Il ransomware Diskcoder esegue la crittografia dell’intero disco e impedisce all’utente di accedere al sistema operativo.

- Screen Locker blocca l’accesso allo schermo del dispositivo.

- Crypto-ransomware esegue la crittografia dei dati memorizzati sul disco della vittima.

- PIN locker agisce sui dispositivi Android modificandone i codici di accesso e impedendo agli utenti di entrarvi.

Ulteriori informazioni

Tutte le tipologie di ransomware sopraindicate richiedono una forma di pagamento, nella maggior parte dei casi in bitcoin o altre criptovalute di difficile tracciabilità. In cambio, gli operatori promettono di decrittografare i dati o ripristinare l’accesso al dispositivo colpito.

È importante sapere che non vi sono garanzie che i cibercriminali manterranno le promesse fatte (e talvolta non sono in grado di farlo, non vogliono farlo o non sanno come utilizzare gli strumenti di codifica necessari). ESET consiglia pertanto di non pagare la somma richiesta, almeno non prima di aver contattato il supporto tecnico per vagliare le varie possibilità disponibili per la decrittografia.

Come fare a rimanere protetti?

Segui alcune semplici regole per evitare la perdita di dati:

- Esegui backup periodici dei dati e archivia almeno un backup completo in modalità offline

- Mantieni aggiornati tutti i software, inclusi i sistemi operativi e scarica le relative patch

Tuttavia, la scelta più efficace per aiutare gli utenti/le organizzazioni a riconoscere, prevenire e rimuovere i ransomware, consiste nell’utilizzo di una soluzione di protezione multilivello.

Regole avanzate rivolte principalmente alle aziende:

- Riduci la superficie di attacco disabilitando o disinstallando servizi e software non necessari

- Controlla che nelle reti non vi siano account rischiosi che utilizzano password deboli

- Limita o evita di utilizzare il protocollo Remote Desktop Protocol (RDP) dall’esterno della rete oppure abilita la funzione Network Level Authentication

- Utilizza una rete privata virtuale (Virtual Private Network, VPN)

- Controlla le impostazioni del firewall

- Rivedi i criteri del traffico tra le reti interne e le reti esterne (Internet)

- Configura una password nell’ambito della procedura di configurazione delle tue soluzioni di protezione per impedire agli autori degli attacchi di disattivarla

- Proteggi i backup con l’autenticazione a due o più fattori

- Offri periodicamente al tuo staff la possibilità di frequentare corsi di formazione che li aiutino a riconoscere e gestire gli attacchi di phishing

Alcuni cenni storici

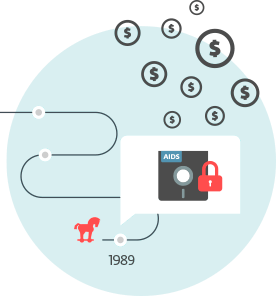

Il primo caso documentato di ransomware risale al 1989. AIDS Trojan, questo era il suo nome, veniva distribuito fisicamente tramite posta su migliaia di floppy disk che si diceva contenessero un database interattivo sull’AIDS e sui fattori di rischio associati alla malattia. Una volta attivato, il malware disattivava effettivamente l’accesso dell’utente alla maggior parte dei contenuti del disco.

AIDS Trojan richiedeva un riscatto (oppure, come specificato nella nota, il “pagamento di una licenza”) di 189 dollari da inviare a un ufficio postale di Panama per consentire all’utente di eseguire il programma 365 volte. L’autore, Joseph Popp, fu smascherato, ma le autorità ne dichiararono l’infermità mentale.

Esempi recenti

Nel maggio del 2017, un ransomware worm rilevato da ESET e chiamato WannaCryptor, noto anche con il nome diWannaCry, si diffuse rapidamente utilizzando l’exploit EternalBlue trapelato dall’NSA, che sfruttava una vulnerabilità nelle versioni più diffuse dei sistemi operativi di Windows. Sebbene Microsoft avesse rilasciato una serie di patch per molti sistemi operativi vulnerabili più di due mesi prima dell’attacco, i file e i sistemi di migliaia di organizzazioni di tutto il mondo caddero vittime del malware. Il danno causato fu stimato in alcuni miliardi di dollari.

Nel giugno del 2017, il malware rilevato da ESET come Diskcoder.C aka Petya iniziò a circolare in Ucraina, attraversando ben presto i confini nazionali. Come si scoprì successivamente, si trattò di un attacco ben orchestrato che mirava a colpire l’intera catena di approvvigionamento utilizzando in modo illecito un famoso software di contabilità per minare le organizzazioni ucraine.

Tuttavia, la situazione sfuggì di mano e, dopo aver infettato numerose aziende globali, tra cui Maersk, Merck, Rosneft e FedEx, causò danni per centinaia di milioni di dollari.

Scopri la nostra soluzione di sicurezza più completa

Grazie per il download

Il download del file eset_smart_security_premium_live_installer.exe è stato avviato automaticamente. Se il download non si avvia automaticamente, fai clic qui.

Una maggiore sicurezza online firmata ESET