Trickbotは機密情報の窃取に加え、最近ではランサムウェアも展開

ESETの研究者はテクニカル分析で取り組みに貢献

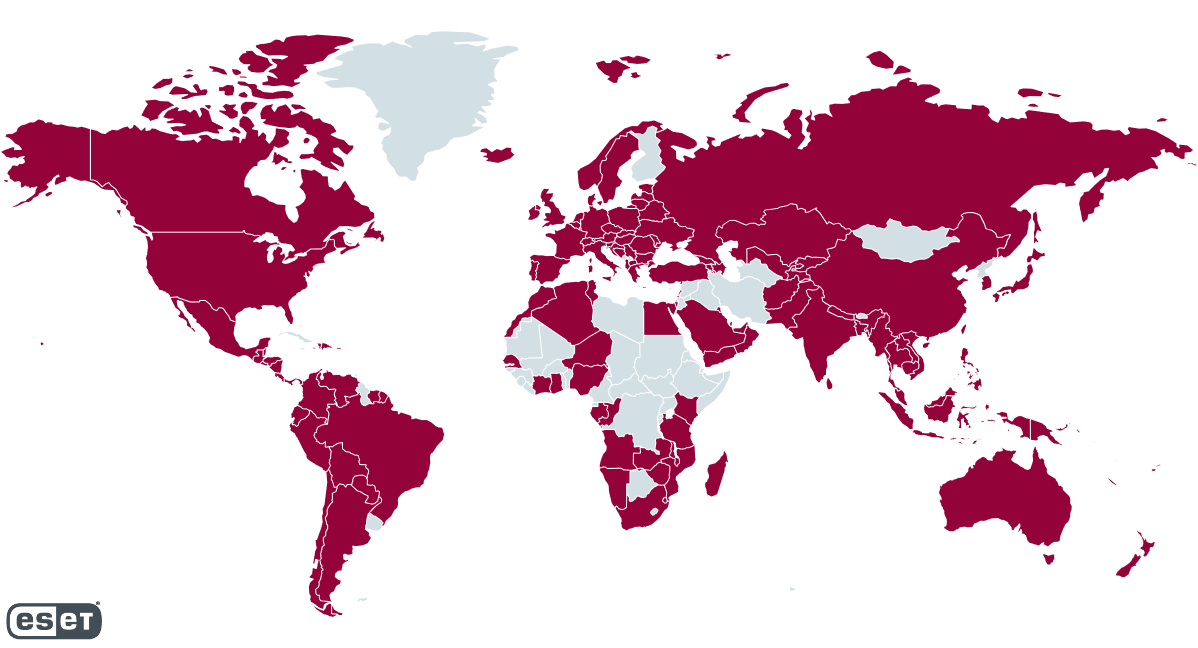

サイバーセキュリティ業界のグローバルリーダーであるESETの研究者らは、2016年以降100万台以上のコンピュータデバイスに影響を与えている、「Trickbot」ボットネットを阻止するための国際的な取り組みに参加しました。

Microsoft, LumenのBlack Lotus Labs Threat Research, NTTなどのパートナーとの協力により、Trickbotのコマンド&コントロールサーバーの通信を失敗させ、活動に影響を与えました。ESETは、テクニカル分析、統計情報、および既知のコマンド&コントロールサーバードメイン名とIPを提供し、この取り組みに貢献しました。

Trickbotは、侵害されたコンピューターから機密情報を窃取するだけでなく、最近では主にランサムウェアといった、より有害な攻撃の配信メカニズムとして利用されています。

ESETの研究者は、Trickbotが最初に検出された2016年後半から活動を追跡しています。2020年単年だけでも、ESETのボットネット追跡プラットフォームは、125,000以上の悪意のあるサンプルを分析し、さまざまなTrickbotモジュールで使用される40,000を超える構成ファイルのダウンロードおよび復号化を行いました。このことは、このボットネットで使用されるさまざまなC&Cサーバーの理解に役立ちました。

ESETの脅威リサーチ部門のトップであるJean-Ian Boutinは次のように述べています。「私たちは何年にもわたってTrickbotを追跡してきましたが、Trickbotによる侵害は常に一定数報告されており、現在では世界で最大かつ最も寿命の長いボットネットのひとつとなっています。Trickbotは、最も拡散されているバンキングマルウェアファミリーのひとつで、世界中のインターネットユーザーの脅威です。」

このマルウェアは、さまざまな手法で配布されています。最近、頻繁にみられる一連の動きは、すでにEmotetによって侵害されたシステムにTrickbotがドロップされています。従来Trickbotマルウェアは、主にバンキングトロジャンとして、インターネットバンクアカウントから機密情報の搾取や不正送金に利用されていました。

プラットフォーム用に開発された古いプラグインのひとつは、TrickbotによるWebインジェクションの実行を許可します。これは、特定のウェブサイトにアクセスしたときに、侵害されたシステムのユーザーに表示される内容を動的に変更できるようにする手法のひとつです。「Trickbotの監視を通して大量のさまざまな構成ファイルを取得したことで、Trickbotの攻撃者がどのウェブサイトを標的にしているのか把握することができました。標的となったURLは、主に金融機関であることが判明しました。」とBoutinはコメントしました。

「さまざまなフォールバックのメカニズムもあり、この捉えどころのない脅威を阻止する試みは非常に難しい課題でした。さらにそのほかのサイバー犯罪者や脅威アクターと、アンダーグラウンドでのつながりもあり、極めて複雑なオペレーションであることが明らかになりました。」

Trickbotに関する技術的な詳細は、今後公開予定のイーセットジャパンセキュリティブログ”ESET takes part in global operation to disrupt Trickbot (Trickbotを阻止するための国際的な取り組みにESETが参加)”をご覧ください。ESET研究者によるツイッターもあります。ぜひフォローしてください。