新たに発見されたマルウェアファミリーに関するポイント:

- 2月23日、ワイパー型マルウェアHermeticWiper(カスタムワーム「HermeticWizard」、おとりランサムウェア「HermeticRansom」を含む)を使用した攻撃キャンペーンが、ウクライナの複数の組織をターゲットに行われました。このサイバー攻撃は、ロシアによるウクライナ侵攻開始より数時間前に実行されました。

- HermeticWiperは、自身のファイルをランダムなバイトで上書きすることで、ディスクから自身を消去します。これは、インシデント発生後のフォレンジック分析を回避する目的と考えられます。

- HermeticWiperは、HermeticWizard(ESETが命名)カスタムワームによって、侵害したローカルネットワーク内で拡散します。

- 2月24日、ウクライナ政府ネットワークに対して、ESETがIsaacWiperと命名したワイパーを利用した2度目の破壊的な攻撃が開始しました。

- 2月25日、攻撃者はデバックログを含むIsaacWiperの新しいバージョンを展開しましたが、これは標的となったマシンの一部が消去できなかった可能性を示しています。

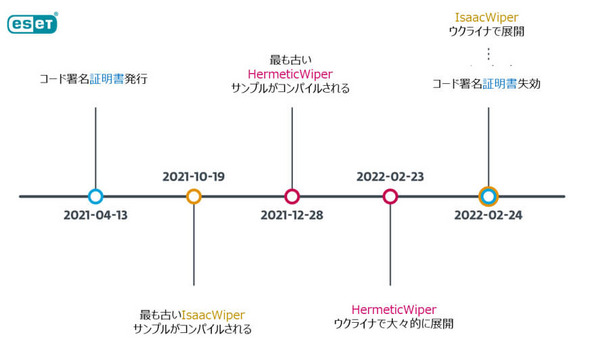

- マルウェアの痕跡から、攻撃は数か月前から計画されていたことが明らかになりました。

- ESETのリサーチ部門は、これらの攻撃を既知の攻撃グループと結び付けることはまだできていません。

サイバーセキュリティ分野におけるグローバルリーダーであるESET(本社:スロバキア)は、ウクライナの組織を標的とした新しい2つのワイパー型マルウェアファミリーを発見しました。最初のサイバー攻撃は、ESETのリサーチ部門がツイッターで報告した通り、ロシア軍のウクライナ侵攻の数時間前、ウクライナの主要なウェブサイトに対するDDoS攻撃が行われた後に実行されました。今回の破壊的な攻撃は、少なくとも次の3つのコンポーネントを活用していました。HermeticWiperはデータを消去、HermeticWizardはローカルネットワークで拡散、そしてHermeticRansomはおとりのランサムウェアとして動作します。マルウェアの痕跡から、この攻撃は数か月前から計画されていたことが判明しました。ロシアによる侵攻が始まると、ウクライナ政府ネットワークに対して、ESETがIsaacWiperと名付けたワイパーを利用したが二度目の攻撃が開始しました。

ESETのHead of Threat ResearchであるJean-Ian Boutinは次のようコメントしました。「IsaacWiperに関しては、HermeticWiperと関連性があるのか現在確認中です。注目すべき点は、IsaacWiperはHermeticWiperの影響を受けていないウクライナ政府組織で確認されました。」

ESETの研究者は、影響を受けた組織は、ワイパーが展開されるかなり前にすでに侵害されていたと考えています。「これはいくつかの事実に基づいています。HermeticWiper PEコンパイルのタイムスタンプの最も古いものは2021年12月28日であり、コード署名証明書の発行日は2021年4月13日です。さらに、HermeticWiperは少なくともひとつのインスタンスでデフォルトのドメインポリシーを介して展開されており、被害者のActive Directoryサーバーの1つに攻撃者が事前にアクセスしていたことを示しています。」とBoutinは述べています。

IsaacWiperは、2月24日にESETのテレメトリで確認されました。最も古いPEコンパイルのタイムスタンプは2021年10月19日であり、つまりPEコンパイルのタイムスタンプが改ざんされていなければ、IsaacWiperは数か月前にそれ以前の攻撃で利用されていた可能性があります。

HermeticWiperの場合、ESETは標的となった組織内で水平展開した痕跡を確認しました。攻撃者は、Active Directoryサーバーを掌握している可能性が高いと考えます。このワイパーは、ESETがHermeticWizardと名付けたカスタムワームによって、侵害したネットワーク全体に拡散されました。2つ目のワイパーであるIsaacWiperでは、攻撃者はリモートアクセスツールのRemComと、おそらくImpacketを使用してネットワーク内部を移動します。さらに、HermeticWiperは、自身のファイルをランダムなバイトで上書きすることで、ディスクから自身を消去します。これは、インシデント発生後のフォレンジック分析から回避する目的と考えられます。おとりのランサムウェアであるHermeticRansomは、HermeticWiperと同時に展開され、ワイパーの動作を隠すために使われた可能性があります。

IsaacWiperの展開からわずか1日後、攻撃者はデバックログを含む新バージョンをドロップしました。これは、攻撃者が標的となったマシンの一部を消去できず、状況を把握するためにログメッセージを追加したことを示していると思われます。

ESETのリサーチ部門は、ESETのマルウェアコレクションのサンプルと明確なコードの類似性がないため、これらの攻撃と既知の攻撃グループを結び付けるまでには至っていません。

「Hermetic」は、コード署名証明書を発行するキプロスの企業Hermetica Digital Ltdに由来しています。ロイターによると、この証明書はHermetica Digital社から盗まれたものではないようで、攻撃者がDigiCertからこの証明書を入手するために、このキプロスの企業になりすました可能性が高いのです。ESETのリサーチ部門は、発行元のDigiCert社にこの証明書を直ちに失効させるよう要請しました。

より技術的な詳細情報については、今後公開予定のブログ記事をご覧ください。

ESETについて

ESETは30年間にわたり世界中の個人および法人に向けて、高度化する脅威からビジネス、最重要のインフラストラクチャ、そして消費者を保護するための業界をリードするITセキュリティソフトとサービスを開発してきました。エンドポイントやモバイルセキュリティからEDR、暗号化、多要素認証など、高性能でありながら使いやすいさまざまなソリューションを提供しています。消費者や企業がこれらのテクノロジーを最大限に活用し、安全を確保できるよう取り組んでいます。ESETは、24時間365日、ユーザーに製品を意識させることなく、保護および監視を行い、リアルタイムでセキュリティを更新し、安全かつ、円滑に業務を遂行できるようにします。脅威が進化する中で、ITセキュリティ企業も進化し、テクノロジーを安全に利用できるようにしなければなりません。ESETは、世界中にR&D研究開発拠点を有しており、私たち共通の未来のために活動を行っています。詳細については、www.eset.comをご覧ください。また、LinkedIn、Facebook、Twitterでフォローしてください。

<本件に関するメディアからのお問合せ>

イーセットジャパン株式会社 マーケティング担当 石原 Tel: 070-3300-9957 / jp-marketing@eset.com

重要なイベントのタイムライン