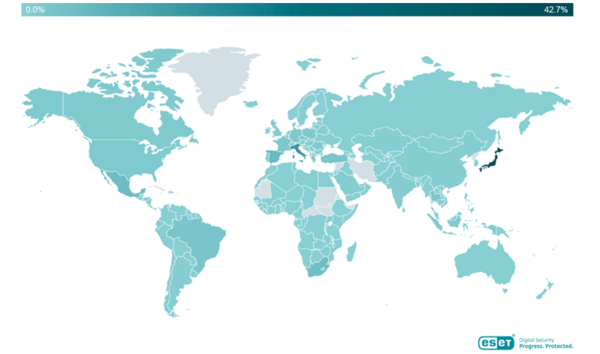

ヨーロッパに拠点を置くサイバーセキュリティ業界のグローバルリーダーであるESET(本社:スロバキア)は、一時的な活動休止から復活したEmotetの攻撃概要をまとめた記事を公開しました。2022年から2023年の最新のキャンペーンでは、ESETによって検出された攻撃のほとんどは、日本(ほぼ半数を検出)、イタリア、スペイン、メキシコ、南アフリカを標的としていることが明らかになりました。

- Emotetは2021年のテイクダウンから再開後、複数のスパムキャンペーンを展開しました

- 以降、Emotetを使用しているサイバー犯罪グループMealybugは、複数の新しいモジュールの作成、および すべての既存モジュールへ改良を加えています

- 活動再開以来、Emotetのオペレーターは監視と追跡を回避するために努力しています

- 現在、Emotetは活動を休止しており、おそらく新しい効果的な攻撃ベクターの特定に取り組んでいると想定されます

- 2022年以降、ESETが検出した攻撃の大半は、日本(43%)、イタリア(13%)、スペイン(5%)、メキシコ(5%)、南アフリカ(4%)を狙っていました

Emotetは2014年から活動しているマルウェアファミリーで、MealybugやTA542として知られるサイバー犯罪グループによって展開されています。元々はバンキング型トロイの木馬として開発されましたが、後にボットネットへ進化し、世界中で最も蔓延している脅威のひとつになりました。2021年1月にEurojustと Europolの調整のもと、8か国の法執行機関の連携により一時的にテイクダウンしました。2021年11月に活動を再開し、複数のスパムキャンペーンを展開していましたが、2023年4月に突如活動休止に入りました。2022年から2023年にかけて行われた最新のキャンペーンでは、ESETによって検出された攻撃のほとんどは、日本(ほぼ半数を検出)、イタリア、スペイン、メキシコ、南アフリカを標的としていることが明らかになりました。

分析を担当したESETのリサーチャーであるJakub Kaločは次のように述べています。「Emotetはスパムメールを介して拡散します。侵害されたコンピューターから情報を流出させたり、そのほかのマルウェアを配信します。Emotetのオペレーターは標的をあまり選り好みせず、企業や大きな組織だけでなく、個人のシステムにもマルウェアを配信します。」

2021年後半から2022年半ばまで、Emotetは主にVBAマクロが埋め込まれた悪意のあるMicrosoft WordやExcelを介して拡散していました。2022年7月、Microsoftはインターネットから入手した文書内のVBAマクロを無効にしました。結果、EmotetやQbotのような、悪意のある文書を含んだフィッシングメールを拡散手法として使用していた、すべてのマルウェアファミリーの状況が一変しました。

「Emoteの主な攻撃ベクターが(当局によって)無効化されたことで、Emotetのオペレーターは標的を侵害する別の方法を探るようになりました。Mealybugは、悪意のあるLNKファイルとXLLファイルを展開する実験を開始しました。しかし、2022年末まで、EmotetオペレーターはVBAマクロと同じくらい効果的な攻撃ベクターを見つけることに苦戦していました。2023年、3つの特徴的なマルスパムキャンペーンを実行し、それぞれ若干異なる侵入経路とソーシャルエンジニアリングをテストしました。しかし、攻撃規模が縮小し、アプローチが絶えず変更されていることから、オペレーターがその結果に満足していないことがうかがえます。」とKaločは解説しています。

その後、EmotetはMicrosoft OneNoteを悪用する手法を採用しました。悪意のあるコンテンツが含まれているかもしれないという警告があったにもかかわらず、人々はクリックする傾向がありました。

活動再開後、このボットネットは複数回アップグレードされています。注目すべき点は、暗号方式を変更し、モジュールを保護するため、複数の新しい難読化を実装しました。Emotetのオペレーターは、監視と追跡を回避するために多大な労力を費やすだけでなく、収益性を維持するため、複数の新しいモジュールを実装し、既存モジュールには改良を加えています。

ESETの調査およびテレメトリによると、Emoteは2023年4月から活動を休止しています。これは、おそらく新しい効果的な攻撃ベクターを見つけるためだと思われます。2022年1月から本日までにESETが検出した攻撃の大半は、日本(43%)、イタリア(13%)、スペイン(5%)、メキシコ(5%)、南アフリカ(4%)を標的としていることが確認できます。

技術的詳細は、本日公開したこちらのブログ記事をご覧ください。