ESETサイバーセキュリティ脅威レポート2022年第2三半期版

レポートサマリー

- 2022年第2三半期は、前三半期(2022年1~4月)と比較し脅威全体の検出数が9.1%減少。ほぼすべての脅威カテゴリで検出数が減少。

- Emotetの検出数は、前三半期と比較し31%減少。

- マイクロソフトがVBAマクロを無効にしたことを受け、Emotetを利用している攻撃者はMicrosoft OfficeファイルやLNKファイルを悪用する攻撃手法に移行。

- 日本とイタリアを標的にしたLNKファイルを利用した大規模攻撃キャンペーンが5月18日発生。

- ランサムウェアの検出数は過去2年間で最も減少。前三半期と比べ24.1%減少。

- ESETは、これまで特定されていなかったMacOSマルウェア「CloudMensis」を発見。クラウドストレージをC&Cチャネルとして使用し、ドキュメント、キーボードへの入力、画像キャプチャを窃取するスパイ活動を実行することが判明。

ESETのテレメトリ(監視データ)によると、現在最も広く影響を及ぼしているEmotetのオペレーターは8月は活動を一時的に休止していたようだが、Emotetを操っている犯罪組織は、Emotetを操っている犯罪組織は、マイクロソフトがインターネットから入手した文書に含まれるVBAマクロをデフォルトで無効化する対策を採ったことを受けて、別の方法で武器化したMicrosoft OfficeファイルやLNKファイルを悪用するキャンペーンに力を注いでいます。

さらに、最新の脅威レポートでは、政治思想を動機とするランサムウェア攻撃の変化、最も多く使用されたフィッシングのテーマ、暗号通貨為替レートの急落がオンラインの脅威に与えた影響、リモートデスクトッププロトコル(RDP)攻撃の減少傾向などについて解説してます。RDP攻撃の減少傾向がさらに強まった理由についてESETのアナリストは、ロシア・ウクライナ情勢、新型コロナウイルスの感染者の減少に伴うリモートワークからのオフィス回帰、そして企業環境全体のセキュリティの向上などが理由と考えています。

また、日本国内向けのサイバー脅威動向については、ESETの販売代理店である、キヤノンITソリューションズ株式会社のサイバーセキュリティラボより、2022年5月から8月の4カ月に関して、以下見解をいただいております。こちらもご参考ください。

Emotetによる被害が日本国内で数多く発生

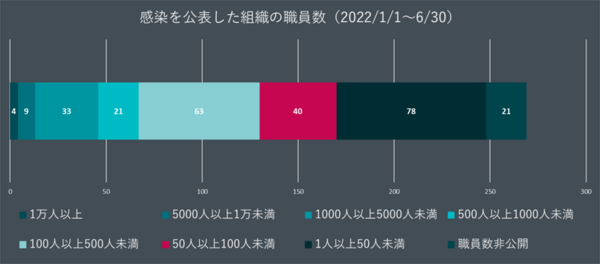

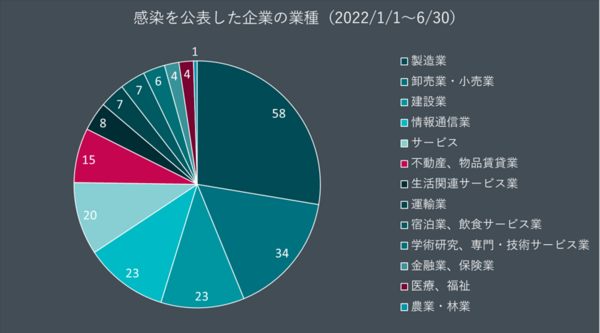

2022年7月中旬頃に活動休止期間に入ったEmotetですが、2022年には日本国内の様々な組織からEmotetへの感染が報告されています。サイバーセキュリティラボでは、2022年1月1日から6月30日までの間に感染を公表した日本国内の組織を集計しました。集計の対象は、報告文書内でEmotetへの感染について言及したもののみとしています。

感染報告は合計269件です。職員1万人以上の大規模な組織から50人未満の小規模な組織まで、あらゆる規模の組織がEmotetの被害に遭っています。

次に、感染を報告した組織のうち78%(210件)を占める企業を業種別に集計しました。

建設業から医療福祉業に至るまで、幅広い業種において感染が発生しています。

製造業や卸売業・小売業の割合が多いですが、これらの業種は企業数の分母も多いため特に集中して狙われているわけではないと分析しています。

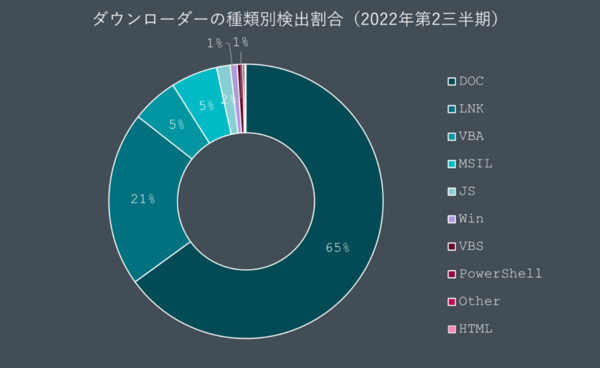

Emotetの主な感染経路は電子メールであり、メールに添付されたダウンローダーを実行することによってEmotetに感染します。2022年第2三半期の日本国内におけるダウンローダーカテゴリの検出割合はDOC形式が65%を占めており、特に警戒が必要です。DOC形式のダウンローダーとは、VBAマクロ以外の手法でマルウェアのダウンロードを行う悪意のあるMicrosoft Officeファイルのことを指しています。

DOC形式のダウンローダーを実行しないためには、以下の対策が有効です。

- 信頼していない電子メールの本文中のURLや添付ファイルは開かない

- 信頼していないOfficeファイルでは「編集を有効にする」や「コンテンツの有効化」をクリックしない

- 信頼していないOfficeファイルでは本文中のURLやオブジェクトをクリックしない

- 不審メールやその添付ファイルについて組織内でセキュリティ教育と情報共有を行う

日本の組織を攻撃するLockBitランサムウェア

2022年に国内外で大きな存在感を示しているランサムウェアがLockBit(Win32/Filecoder.LockBit)です。2022年第2三半期の国内ランサムウェア検出に占める割合はおよそ6.6%程度ですが、高収益な企業に対する攻撃が数多く確認されています。

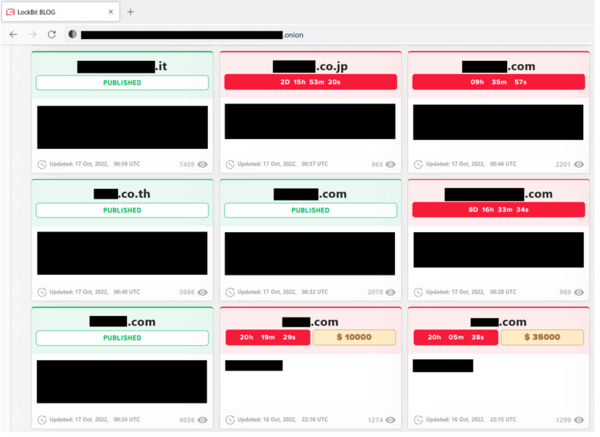

LockBitの攻撃者グループはtriple-extortion(3重の脅迫)と呼ばれる攻撃手法をとっており、ファイルの暗号化、機密データの公開、DDoS攻撃の3種類の脅迫を行って身代金を要求します。データの公開はダークウェブ上に存在する彼らのリークサイト上で行われており、脅迫先のリストの中には日本国内の企業(.co.jp)も含まれています。

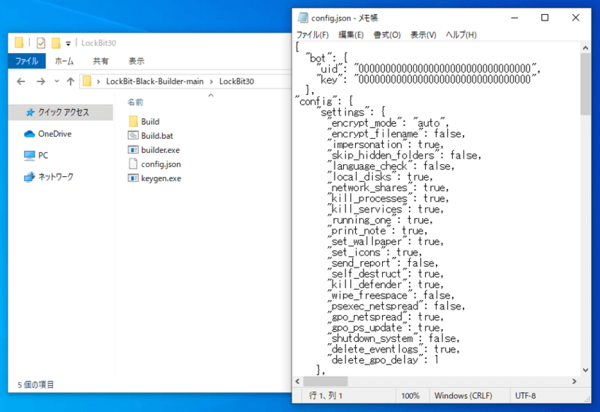

また、2022年9月にはLockBitのBuilder(開発キット)がGitHub上に流出しました。このBuilderには暗号化プログラムや復号プログラムを作成する機能が備わっており、プログラム作成に関する知識がない攻撃者でもカジュアルにランサムウェア攻撃を行うことができてしまいます。今後実際にこのBuilderが悪用されることが考えられるため、LockBitランサムウェアに対してより一層の注意が必要です。

2022年以降、LockBitを含むランサムウェアの侵入経路はVPN経由の割合が急増しています。

VPN経由のランサムウェア攻撃の被害を防ぐためには、以下の対策が有効です。

- VPN機器には常に最新の更新プログラムを適用し、脆弱性を解消する

- VPNに接続できるデバイスやアプリケーションを制限する

- VPNに接続する際、多要素認証を必須にする