そもそも、ゼロトラストとは!?

ゼロトラストとは、“zero trust”と書きます。これは文字通り、「信用がゼロ」という意味です。

他のセキュリティモデルとは異なり、社内ネットワークや社内通信ですらも危険性を孕んだものとみなし、それを前提にセキュリティ対策を講じていこう、という考え方のことです。

従来の「境界型セキュリティ」との対比に見る、ゼロトラストの特徴

ゼロトラストとの対比として、従来のセキュリティは「境界型セキュリティ」と呼ばれます。

境界型セキュリティでは、「社内ネットワークは安全、社外ネットワークは危険」という前提で、社内ネットワークと社外ネットワークの間に境界線を引くイメージでセキュリティ対策を講じてきました。

しかし、リモートワークやクラウド利用の普及、サイバー攻撃の高度化などで、この境界型セキュリティの効果は薄れてきています。例えば、クラウド上に重要な情報を保存したとすると、その情報はインターネット経由で取得することが出来るため、境界型セキュリティが効力をなしません。そのため、今後はますます、この「ゼロトラスト」という考え方が重要になるでしょう。

ゼロトラストネットワークとは!?

ゼロトラストネットワークとは、ゼロトラストの考え方に基づいて設計されたネットワークのことです。つまり、社内ネットワークでさえも信用できず、リスクを孕んだものとしてネットワークを構築しています。

ゼロトラストモデル、ゼロトラストセキュリティ

ゼロトラストネットワークの解説と似たものになりますが、ゼロトラストセキュリティは、ゼロトラストの考え方に基づいて構築されたセキュリティのことです。

これについては、以降で詳しく説明していきます。

NISTによるゼロトラストの考え方

2020年8月、米国国立標準技術研究所(NIST)が「Special Publication(SP)800-207 Zero Trust Architecture」を公開しました。ここに記載されているゼロトラストの考え方が明快ですので、ポイントをご紹介します。

NISTは、ゼロトラストの基本となる考え方を7点にまとめています。

① すべてのデータソースとコンピューティングサービスはリソースとみなす。

② ネットワークの場所に関係なく、すべての通信を保護する。

③ 企業リソースへのアクセスはセッション単位で付与する。

④ リソースへのアクションは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する。

⑤ 企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する。

⑥ すべてのリソースの認証と認可は同時に行われ、アクセスが許可される前に厳格に実施する。

⑦ 企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する。

少し難しい用語があるのでこれを簡潔にまとめると、下記がポイントとなります。

ポイント1:

あらゆる端末、場所、通信は、全て対象とし、細分化して対策を講じるものとする。

ポイント2:

全ての通信アクションは、可能な限り細分化して考え、その1つ1つ全てに対して、 対策を講じるものとする。

上記は、NISTが発表した内容の日本語訳をPwC社が公開していますので、参考にされてみてもよいでしょう。

NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳 2020年12月10日 PWC

ゼロトラストモデルの構成要素は!?

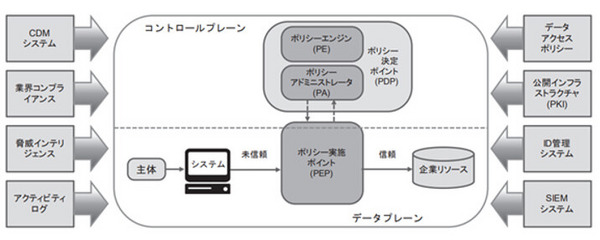

前述の通り、ゼロトラストモデルは様々な通信を逐一チェックし、セキュリティ対策を講じていくため、その構成要素(コンポーネント)は、大変数が多く、複雑なものとなりがちです。

出典:NIST Special Publication 800-207 ゼロトラスト・アーキテクチャ(日本語訳)

3 ゼロトラスト・アーキテクチャの論理的構成要素 図2

ゼロトラストセキュリティモデルを導入する際のポイントとその構成要素について、情報処理推進機構(IPA)が2021年6月に公開した「ゼロトラスト導入指南書」に基づき解説します。

ゼロトラストモデル導入時のポイント

まず初めに、ゼロトラストモデルを導入する際の4つのポイントについてです。

- 認証・認可:利用者の特定と、必要な企業データにアクセスするための必要最小限の権限付与を行うこと。

- クラウド利用:オンプレミス中心のネットワークを前提とした境界型防御設計からクラウド利用環境を想定したセキュリティ対策へ変えていくこと。

- デバイスセキュリティ:近年、社外からの利用ケースが増加し、脅威にさらされやすくなった状況を踏まえ、デバイスがサイバー攻撃の入口になってしまうのを避けるために、デバイスごとに適切なセキュリティ対策を講じること。

- ログ管理(ログの可視化):サイバー攻撃の高度化に伴い、ログからの脅威・脆弱性データの収集、証跡の分析や、ログ監視による攻撃経路の特定・影響範囲の調査が必要となってきたため、ログの管理が重要になった。

ゼロトラストモデルの構成要素

さて、ここからは、ゼロトラストモデルを構成する複数の要素のうち、中核となるコンポーネントをご紹介します。

① CASB (Cloud Access Security Broker:キャスビー)

ガートナー社が2012 年に提唱したコンセプト。

基本的な考え方は「利用者と複数のクラウドプロバイダーの間に単一のコントロールポイントを設けること。また、そのポイントでクラウド利用の可視化や制御を行い、全体として一貫性のあるポリシーを適用できるようにする」というもの。

大きく下記4つの機能がある。

1)可視化:社内利用者が使っているSaaSを、IT管理者が監視できるようにする。

2)データセキュリティ:アクセス権限の逸脱や機密情報の持ち出しのチェック及びブロック。

3)コンプライアンス:セキュリティの基準やポリシーを満たすことを監査する。

4)脅威防御:セキュリティ脅威の検出や分析、防御を行う。

② CSPM (Cloud Security Posture Management:シーエスピーエム)

パブリッククラウド(IaaS,PaaS)に対するセキュアな設定を継続的に評価、必要に応じて適切な設定への修正を支援するソリューション。

クラウド側の設定を自動的に確認、設定ミスあるいは各種ガイドライン等への違反がないか、継続してチェックできるものもある。また、パブリッククラウド利用時のベストプラクティスをチェックルールとして用意しているソリューションもあり、より安全な利用方法を提示できる。

③ EDR (Endpoint Detection and Response:イーディーアール)

エンドポイントの操作や動作の監視を行い、サイバー攻撃を兆候を検知次第対処するソリューション。

④ EMM (Enterprise Mobility Management:イーエムエム)

スマートフォンやタブレットなど、モバイル端末を総合管理するツール。

ネットワークやセキュリティポリシーに従った設定を行い、機能の有効化、不要な機能の 制限などができる。また、端末紛失時の遠隔操作による端末ロックや端末内情報の削除、端末にインストール済みのアプリリストの作成、利用者の勤怠情報等の把握等を行える製品もある。

⑤ IDaaS (Identity as a Service:アイダース,アイディーアース)

クラウド上の様々なサービスのIDを一元管理するクラウドサービス。

SaaS (Software as a Service)等への認証(多要素認証,シングルサインオン)・認可(アクセスコント ロール)・ID 管理・ID 連携を行う機能を有している。

⑥ IRM(Information Rights Management:アイアールエム)

ファイルを暗号化した上で、利用者ごとにアクセス権限を付与し管理する機能やサービス。

電子メールや文書、画像データ等のコンテンツ管理により、情報漏洩防止が可能。

⑦ SASE (Secure Access Service Edge:サシー、サッシー)

ガートナー社によれば、SASEは、セキュリティとネットワーク技術を単一のクラウドプラットフォームに集約、安全かつ迅速なクラウドトランスフォーメーションを可能にするフレームワークと定義される。

すなわち、通信が SaaS や IaaS 等に入る前のセキュリティ対策、WAN やインターネット等のネットワーク機能のクラウド経由での提供などを行う。そのため、利用者は、社内外問わず,SASEを経由してシステムをセキュアに利用できるので、SASEは、セキュリティとネットワークのオールインワンサービスとも言われる。

⑧ SDP (Software Defined Perimeter:エスディーピー)

アクセスの境界線をソフトウェア上に構築、集中的に制御し、アクセス制御に関わる設定の柔軟な変更により安全にデータを転送する技術。

従来のファイアウォールの概念をソフトウェア上に持っているため、利用者がどこにいても動的にアクセスを制御できる。通信の一例として、通信の接続元の端末にSDP のエージェント(兼ゲートウェイ)を導入し、SDP のコントローラがセキュアな VPN接続を確立・通信許可等をソフトウェアが管理する。通信を開始したら、コントローラがアクセス可否を判断し、問題なければ接続先のネットワーク情報をエージェントへ伝える。

コントローラとゲートウェイは別々で管理されているため、片方が侵害されても接続先への不正アクセスが許可されることはないのが特徴。

⑨ SWG (Secure Web Gateway:エスダブルジー)

外部へのWebアクセス等を安全に行うためのクラウド型プロキシ。

アクセス先URL やIPアドレスから安全性を確認・評価し、安全でないと評価された場合はアクセスを遮断する。

⑩ SOAR (Security Orchestration, Automation and Response:ソアー)

セキュリティ運用の連携及び自動化・効率化を行うための技術。

⑪ UEBA (User and Entity Behavior Analytics:ユーイービーエー)

ネットワーク内のユーザーやデバイスによる通常/異常な振る舞いをモデル化・分析し、検知するサービス。振る舞いを監視・学習・処理することで特定の行動や振る舞いがサイバー攻撃に至る可能性を評価する。

有効なセキュリティ対策とは!?

ゼロトラストモデルの中核となるコンポーネントのご紹介をしましたが、これらはゼロトラストモデルのほんの一部であり、モデル全体では多くの要素があり、さらに複雑な構造をしています。そのため、ゼロトラストモデルの導入・構築には、時間とコストがかかるのも事実です。

ゼロトラスト環境においても不可欠なエンドポイントセキュリティ対策

上記で解説したように、ゼロトラストモデル導入によりセキュリティ全体を強化するのは重要ですが、ゼロトラスト環境であろうと境界型セキュリティであろうと、PCなどのエンドポイントが攻撃の入口として狙われる可能性は非常に高いです。 ネットワークの要所要所を部分的に強化するとなった場合、まず強化するとよいのがエンドポイントでしょう。エンドポイントセキュリティは、ユーザーに最も近い部分のセキュリティ、つまり、ネットワーク全体のセキュリティの要と言えるでしょう。

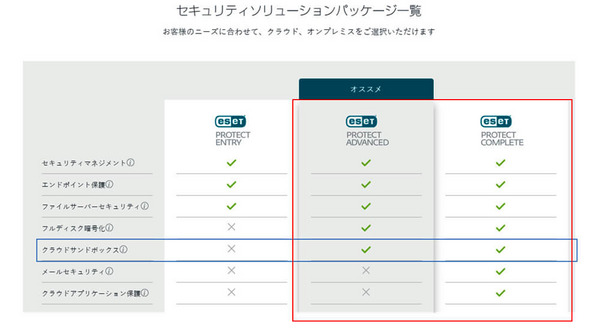

エンドポイントはリスクと認識されているからこそ、簡単で使いやすい、または、コストパフォーマンスの良いセキュリティ製品が多数存在します。すでに導入済のエンドポイントセキュリティを簡単に強化できるソリューションもあり、その一つがクラウドサンドボックスです。

クラウドサンドボックスは、怪しいプログラムを自由に実行するための区切られた環境です。サンドボックス内でプログラムを実行することで、それが悪意のあるプログラムであったとしても、他の正規のソフトウェアに影響を与えることなくその動作を確認できます。

クラウドサンドボックスソリューションの詳細については、「クラウドサンドボックスとは?セキュリティ製品比較時の迷いどころを解説」記事をご覧ください。

まとめ

今回、ゼロトラストセキュリティ、ゼロトラストモデルを解説しました。

リモートワークの普及により、社内外を問わずセキュリティリスクを孕んでいる可能性が増加し、社内通信といえども安心できる状態ではなくなってきました。社内外を問わずセキュリティ対策を講じる必要が出てきたという状況下において、ゼロトラストモデルの考え方を基に、様々な対策方法を考えてみられてはいかがでしょうか。

最後に、ESET社では、クラウドサンドボックス機能を含む、エンドポイントセキュリティソリューションパックとしてESET PROTECT Advancedと ESET PROTECT Completeを提供しております。