Extended Detection & Response

ESET Inspect

Zapewnia menadżerom ds. ryzyka i osobom odpowiedzialnym za reakcję na incydenty doskonały przegląd zagrożeń i systemu, umożliwiając im szybką i szczegółową analizę przyczyn oraz natychmiastowe reagowanie na incydenty.

W połączeniu ze sprawdzoną funkcją prewencji platformy ESET PROTECT, ESET Inspect to dostarczane rozwiązanie chmurowe klasy XDR, które umożliwia:

- Wykrywanie zaawansowanych zagrożeń

- Blokowanie ataków bezplikowych

- Ochronę firmy przed zagrożeniami zero-day

- Ochronę przed oprogramowaniem ransomware

- Zapobieganie naruszeniom zasad obowiązujących w organizacji

Poznaj funkcje

Publiczne API

Rozwiązanie ESET Inspect obejmuje API pozwalające na dostęp do wykrywanych zagrożeń, ich eksportowanie oraz łagodzenie skutków ataków, co pozwala na skuteczną integrację z dostępnymi na rynku narzędziami SIEM, SOAR, systemami zgłaszania problemów i innym dostępnym oprogramowaniem.

Ochrona wielu platform systemowych

Rozwiązanie ESET Enterprise Inspector obsługuje systemy Windows i macOS, dzięki czemu jest doskonałym wyborem dla środowisk wieloplatformowych.

Zdalny dostęp

Rozwiązanie ESET Inspect posiada funkcje zdalnego wykonywania skryptów PowerShell, które pozwalają specjalistom cyberbezpieczeństwa na zdalną inspekcję i konfigurację komputerów w organizacji, co pozwala na reagowanie na zagrożenia i ich zwalczanie bez przerywania pracy użytkownika.

Wykrywanie zagrożeń

Zastosuj filtry danych, aby posortować rekordy wg popularności plików, reputacji, podpisu cyfrowego, zachowania lub informacji kontekstowych. Konfiguracja wielu filtrów dostosowanych do środowiska umożliwia zautomatyzowane i niezwykle łatwe wykrywanie zagrożeń – w tym typu APT – a także ataków ukierunkowanych. Dzięki dostosowaniu reguł behawioralnych, rozwiązanie ESET Inspect może być również skonfigurowane do wykrywania dotychczasowych zagrożeń i skanowania całej bazy danych wykrytych zagrożeń.

Izolowanie zagrożeń jednym kliknięciem

Określ zasady dostępu do sieci, aby szybko zatrzymać rozprzestrzenianie się złośliwego oprogramowania. Odizoluj zagrożone urządzenie od sieci za pomocą jednego kliknięcia w interfejsie ESET Inspect, a po zabezpieczeniu urządzenia równie łatwo usuń je z kwarantanny.

Otwarta architektura i integracje

Rozwiązanie ESET Inspect zapewnia wyjątkowe możliwości wykrywania zagrożeń i ataków oparte na identyfikacji behawioralnej i reputacji – w pełni przejrzyste dla zespołów zajmujących się bezpieczeństwem. Wszystkie reguły są oparte na języku XML, co pozwala na ich łatwą edycję i precyzyjne dostosowywanie w celu dopasowania do potrzeb konkretnych środowisk korporacyjnych, w tym integracji z systemami SIEM.

MITRE ATT&CK™

Rozwiązanie ESET Inspect porównuje wykrywane przez siebie próbki do wyników z bazy MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK™), dzięki temu jedno kliknięcie pozwala na dostęp do kompleksowych informacji o wszystkich zagrożeniach – nawet tych najbardziej złożonych.

System zarządzania incydentami

Grupy obiektów, takich jak detekcje, komputery, pliki wykonywalne lub procesy, układa w logiczne jednostki, wizualizując w ten sposób potencjalnie niebezpieczne zdarzenia na osi czasu, odnosząc je do konkretnych działań użytkowników. ESET Inspect automatycznie sugeruje stosowne działanie w odniesieniu do wykrytych zdarzeń, co pomaga w nadawaniu incydentom priorytetów, ich analizie i podejmowaniu działań zaradczych.

Wykrywanie anomalii i analiza behawioralna

Sprawdź jak działa plik wykonywalny i skorzystaj z możliwości systemu reputacji ESET LiveGrid®, aby szybko ocenić, czy wykonywane procesy są bezpieczne. Monitorowanie anomalii oraz zdarzeń dotyczących użytkowników jest możliwe dzięki regułom wywoływanym na podstawie zachowania, a nie tylko sygnatur lub próbek złośliwego oprogramowania. Grupowanie urządzeń na podstawie użytkowników lub działów pozwala zespołom bezpieczeństwa określić, czy dany użytkownik jest uprawniony do wykonania określonej czynności.

Wykrywanie naruszeń polityk bezpieczeństwa

Blokuj wykonywanie złośliwego kodu na dowolnym komputerze w sieci organizacji. Otwarta architektura rozwiązania ESET Inspect oferuje elastyczność w wykrywaniu naruszeń zasad dotyczących korzystania z określonego oprogramowania, takiego jak aplikacje do pobierania plików wykorzystujące protokół torrent, przechowywania danych w chmurze, przeglądania stron internetowych lub innych niechcianych aplikacji.

Przypisywanie tagów

Przypisywanie i usuwanie tagów pozwala na szybkie filtrowanie obiektów takich jak: komputery, alerty, wykluczenia, zadania, pliki wykonywalne, procesy i skrypty. Tagi mogą być wykorzystywane przez wielu użytkowników, a raz utworzone mogą być przypisane w ciągu kilku sekund.

Klasyfikacja

Reaguj na najpoważniejsze alerty dzięki funkcji klasyfikacji, która przypisuje incydentom odpowiedni tag powiązany z poziomem zagrożenia i i pozwala administratorowi szybko zidentyfikować urządzenia, które stanowią najpoważniejsze zagrożenie.

Wiele wskaźników naruszeń bezpieczeństwa (IoC)

Przeglądaj i blokuj incydenty bazując na ponad 30 różnych wskaźnikach takich jak HASH, modyfikacje rejestru i plików, czy połączenia sieciowe.

Gromadzenie danych

Zapoznaj się z kompletem danych na temat wykonywanych modułów obejmującym czas uruchomienia, użytkownika, czas wykonania oraz urządzenie. Wszystkie dane są przechowywane lokalnie, co zapobiega wyciekom wrażliwych informacji.

Opcja błyskawicznej reakcji

Nasz XDR pozwala korzystać z gotowych akcji, uruchamianych pojedynczym kliknięciem, takich jak restartowanie lub wyłączenia danej maszyny, izolowanie jej od sieci, uruchamianie skanowania na żądanie, zamykanie aktywnych procesów czy też blokowany dowolnej aplikacji w oparciu o wartość haszy. Dodatkowo administratorzy mogą korzystać z opcji śledzenia danego incydentu i naprawy jego skutków.

Analiza przyczyn źródłowych

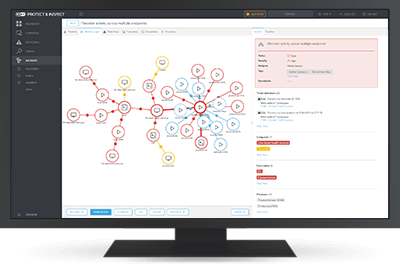

Łatwy podgląd analizy przyczyn źródłowych, pełnego drzewa procesów dla dowolnego potencjalnie złośliwego łańcucha zdarzeń, pozwala na bardzo drobiazgową analizę incydentów i podejmowanie właściwych działań zaradczych. Wszystko to w oparciu o bardzo szczegółowy kontekst oraz wyjaśnienia ekspertów ESET dla niezłośliwych, jak i złośliwych incydentów.

Automatyczna wizualizacja zdarzeń

Uzyskaj szczegółowy przegląd stanu dzięki automatycznie tworzonym wizualizacjom incydentów. ESET Inspect koreluje ogromne ilości danych, aby znaleźć zdarzenia będące źródłem incydentu i zestawić je w kompleksowe zdarzenia, dzięki czemu można je natychmiast rozwiązać.

Automatyzacja i personalizacja

Z łatwością dostosuj ESET Inspect do wymaganego poziomu szczegółowości i automatyzacji. Podczas konfiguracji wybierz żądaną ilość interakcji i miejsca na dane, a następnie pozwól, aby rozwiązanie wykonało mapowanie środowiska i zasugerowało ustawienia.

System reputacji

Rozbudowane filtrowanie umożliwia inżynierom ds. bezpieczeństwa identyfikację każdej znanej, dobrej aplikacji przy użyciu niezawodnego systemu reputacji ESET, dzięki czemu zespoły ds. bezpieczeństwa mogą skoncentrować się na zagrożeniach, a nie na fałszywych alarmach.

Interaktywne raporty behawioralne

Natknąłeś się na podejrzany plik? Przekaż go do szczegółowej weryfikacji dzięki ESET LiveGuard Advanced, wykorzystującego chmurowy sandboxing. W ciągu kilku chwil wyświetl interaktywny raport na temat zachowań plików, zmian systemowych, wywołań API itp. i zablokuj je.

Elastyczne wdrożenie

Pozwalamy Ci zdecydować, jak wdrożyć rozwiązanie zabezpieczające: może ono działać po wdrożeniu na lokalny serwer lub jako instancja chmurowa, co pozwala dostosować konfigurację do docelowych kosztów i stanu wykorzystania sprzętu.