Relatório ESET Sobre Ameaças

2º semestre de 2025

Uma visão do panorama das ciberameaças no 2º semestre de 2025, segundo a telemetria da ESET e a partir da perspetiva dos especialistas em deteção e investigação de ameaças da ESET.

2º semestre de 2025

Uma visão do panorama das ciberameaças no 2º semestre de 2025, segundo a telemetria da ESET e a partir da perspetiva dos especialistas em deteção e investigação de ameaças da ESET.

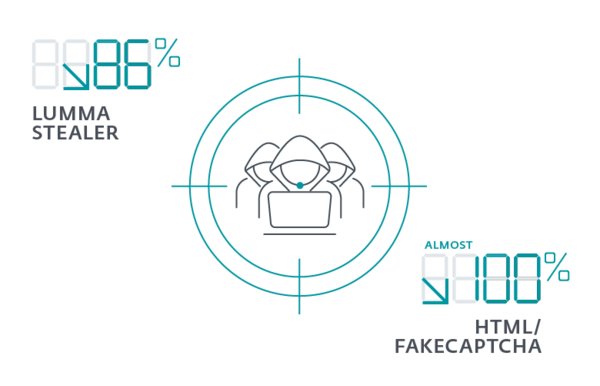

Embora o Lumma Stealer se tenha recuperado após a disrupção de maio de 2025, as deteções do infostealer caíram drasticamente na segunda metade do ano, registando uma queda de 86%, passando de mais de 60 mil deteções para menos de 9 mil. Embora o Lumma Stealer seja disseminado de várias maneiras, um dos seus vetores mais prolíficos foram os sites FakeCaptcha usados nos ataques de engenharia social ClickFix. As deteções de HTML/FakeCaptcha também caíram no segundo semestre, passando de mais de 1,6 milhões de deteções para menos de 60 mil.

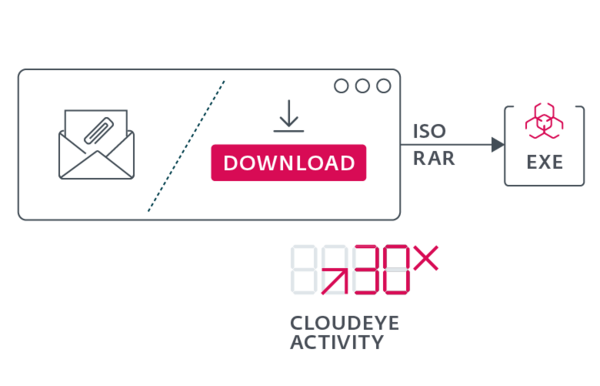

O CloudEyE, também conhecido como GuLoader, é um downloader e encriptador (cryptor) de malware como serviço, utilizado para implementar malware, como ransomware e infostealers. Os encriptadores são concebidos para esconder uma carga maliciosa da deteção, com a carga comprimida e encriptada dentro do encriptador. Os encriptadores proeminentes analisados pela ESET incluem o AceCryptor e o ModiLoader. A atividade do CloudEyE aumentou trinta vezes no segundo semestre, para mais de 100.000 deteções.

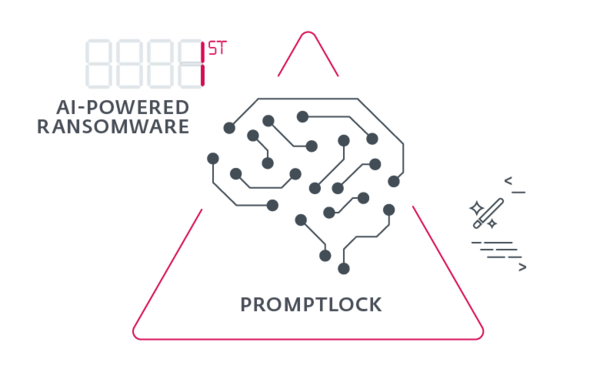

Dados de sites de fugas mostram que o número de vítimas de ransomware aumentou em 2025, ultrapassando o total de 2024 em mais de 1.700 (até ao final de novembro). Se a tendência continuar, a ESET projeta um aumento de 40% no número de vítimas em relação ao ano anterior. Os eliminadores de EDR (EDR killers) proliferam, com Akira, Qilin e Warlock sendo os principais utilizadores. A ESET descobriu o HybridPetya, um novo ransomware que pode comprometer os sistemas modernos baseados em UEFI.

No segundo semestre de 2025, os investigadores da ESET descobriram o PromptLock, o primeiro ransomware baseado em IA. O malware pode encriptar, exfiltrar ou destruir os dados da vítima. Embora a IA ainda esteja principalmente a alimentar engenharia social, golpes e phishing de alta qualidade, esta descoberta sinaliza uma nova era de ameaças.

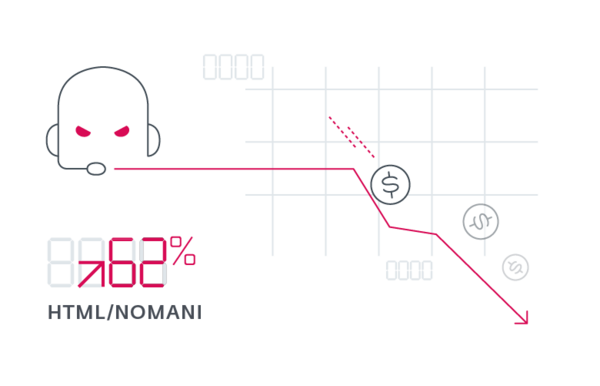

A telemetria da ESET mostra que os golpes detetados como HTML/Nomani cresceram 62% em relação ao ano anterior, com uma pequena diminuição no segundo semestre de 2025. Ao longo do ano, a ESET bloqueou mais de 64.000 URLs ligados a esses golpes. Desde 2024, a ESET observou várias melhorias nos golpes, incluindo deepfakes de maior qualidade, sinais de sites de phishing gerados por IA e campanhas publicitárias. Os golpes Nomani, que usam vídeos gerados por IA, expandiram-se recentemente por várias plataformas.

Os Relatórios ESET Sobre Ameaças fornecem uma visão geral regular e aprofundada do panorama global de ameaças e das principais tendências e desenvolvimentos que o moldam. As estatísticas e tendências apresentadas no relatório são baseadas em dados de telemetria da ESET, interpretados pelos especialistas em deteção de ameaças, pesquisa de segurança e educação da ESET. Como tal, os relatórios fornecem informações exclusivas para ajudar os profissionais de segurança a navegar pelo ambiente de ameaças em constante evolução e cada vez mais complexo.

O Relatórios ESET Sobre Ameaças é publicado duas vezes por ano, com a edição do primeiro semestre a abranger o período de dezembro a maio e a edição do segundo semestre a abranger o período de junho a novembro.

O Relatório ESET Sobre Ameaças tem um âmbito global – as principais estatísticas e tendências apresentadas no relatório baseiam-se em dados de telemetria globais da ESET. No entanto, os desenvolvimentos regionais podem ser abordados nas análises do relatório para fornecer exemplos concretos das tendências discutidas.

As estatísticas de ameaças apresentadas nos Relatórios ESET Sobre Ameaças são baseadas em dados recolhidos pelos sistemas de deteção da ESET em toda a sua gama de produtos de segurança – endpoint, cloud e móvel – e nas suas tecnologias proprietárias em camadas. Outras fontes utilizadas nas análises do relatório podem incluir "honeypots" (sistemas concebidos para atrair ciberataques), relatórios de segurança externos, bem como dados de outros fornecedores de cibersegurança.

Os Relatórios ESET Sobre Ameaças oferecem análises aprofundadas das últimas tendências do panorama de ameaças, enriquecidas com comentários e recomendações da equipa diversificada de especialistas em cibersegurança da ESET – muitos dos quais são oradores frequentes em conferências de prestígio do setor, como RSA, Black Hat e Virus Bulletin, e reconhecidos pela sua experiência.

Com centros de I&D da ESET espalhados pela Europa, Ásia e América do Norte, os analistas da ESET oferecem cobertura global 24 horas por dia, aproveitando os diversos fusos horários e locais para lidar com o cenário de ameaças em constante evolução.

Além disso, os relatórios contêm uma secção regular de telemetria de ameaças com estatísticas abrangentes sobre as categorias de ameaças monitorizadas. Esses dados são processados com a intenção honesta de mitigar preconceitos, em um esforço para maximizar o valor das informações fornecidas. Os gráficos apresentam as diferenças calculadas entre os períodos de relatório atual e anterior para destacar as mudanças nas tendências.

Os Relatórios de Atividade APT da ESET fornecem uma visão geral das atividades dos grupos de ameaças persistentes avançadas (APT) selecionados, investigados e analisados pela ESET Research durante o período do relatório. Os grupos APT são normalmente agentes de ameaças altamente sofisticados, muitas vezes apoiados por nações, envolvidos em ciberataques direcionados e espionagem. Em contrapartida, os Relatórios de Ameaças concentram-se em ciberameaças generalizadas – o chamado crimeware – que normalmente não são direcionadas e, portanto, podem afetar qualquer pessoa.