Organisationen weltweit investieren so viel Geld in IT-Sicherheit wie noch nie. Die internationalen Ausgaben für Cybersicherheit sollen sich im laufenden Jahr auf rund 223,8 Milliarden US-Dollar summieren – prognostiziert das Marktforschungsunternehmen Canalys. Neue Sicherheitslösungen, moderne Security Information and Event Management-Systeme (SIEM) oder professionelle Security Operations Center (SOC): Die Wunschliste der IT-Verantwortlichen ist lang und teuer. Wer seine Security auf den aktuellen Stand der Technik bringen möchte, denkt fast automatisch in diese Richtung. Doch sinkt dadurch das Risiko, Opfer eines Angriffs zu werden? Oftmals sind es nämlich die vermeintlich kleinen, aber unterschätzten Gefahren, die Kriminellen Tür und Tor öffnen. Dazu zählen in allererster Linie auch Schwachstellen in Betriebssystemen und Software.

Sicherheitsvorfälle als Mahnung

Neu ist diese Erkenntnis beileibe nicht. In der Vergangenheit erfreute sich das Thema Vulnerability- und Patch-Management immer wieder großer Beliebtheit, um dann aus dem Rampenlicht zu verschwinden. Erst durch vermeidbare Sicherheitsverletzungen, als Unternehmen nicht oder zu spät auf bekannte Schwachstellen reagiert hatten, horchten Verantwortliche erneut auf. Log4Shell, ProxyShell oder der berühmt-berüchtigte WannaCry-Ransomware-Angriff von 2017 sind nur einige Beispiele. Bei WannaCry wurden Systeme durch die Ausnutzung einer Microsoft-Sicherheitslücke infiziert, für die bereits ein Patch verfügbar war. Die Schadsoftware legte tausende von Systemen weltweit lahm – auch noch viele Jahre später. Und die betroffenen Unternehmen erlitten massive finanzielle Verluste und Reputationsschäden.

Aktuell vermelden nicht nur die Telemetriedaten von Security-Spezialisten wie ESET stark steigende Angriffe auf unzureichend gesicherte Systeme. Internationale Sicherheitsbehörden bestätigen den Eindruck mit der Veröffentlichung einer Liste der am häufigsten ausgenutzten Schwachstellen. Überraschenderweise zeigte sich, dass Hacker gar nicht auf kürzlich bekannt gewordene Sicherheitslücken setzen. Stattdessen nahmen sie lieber ungepatchte und über das Internet erreichbare Systeme ins Visier. Grund dafür seien nicht zuletzt die für alte Schwachstellen längst verfügbaren Proof-of-Concept-Exploits, mit denen böswillige Akteure fremde Systeme leicht infiltrieren können.

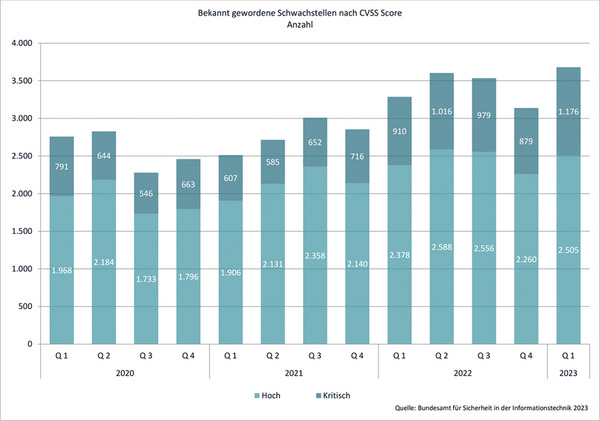

Zahlen des Bundesamts für Sicherheit in der Informationstechnologie (BSI) unterstreichen den unschönen Trend: Die Anzahl der Schwachstellen wächst insgesamt und vor allem mit hohem oder sogar kritischem Level. Ins gleiche Horn stößt die amerikanische Organisation MITRE ATT&CK. Sie beziffert die Anzahl der sogenannten CVE (Common Vulnerabilities and Exposures) für das erste Quartal 2023 mit 7015: absoluter, jemals verzeichneter Rekord und vor allem um 15 Prozent höher als im Vorjahresquartal.

Gründe für verzögertes Patchen

Warum zögern Unternehmen oft, Patches zeitnah zu installieren? Ein Hauptgrund ist die Komplexität der IT-Infrastrukturen. Unternehmen verfügen über eine Vielzahl von Systemen, Anwendungen und Geräten, die alle aktualisiert werden müssen. Dies kann zeitaufwändig sein und den normalen Betrieb stören. Die Angst vor unerwünschten Nebenwirkungen oder Systemausfällen kann ebenfalls dazu führen, dass Unternehmen zögern, Patches einzuspielen. Darüber hinaus kann es schwierig und zeitaufwändig sein, Schwachstellen zu identifizieren und nach ihrem Schweregrad zu priorisieren, was zu einer ineffizienten Zuweisung von Ressourcen und einem erhöhten Risiko führt.

Ressourcenknappheit und die Notwendigkeit, Patches vor der Implementierung gründlich zu testen, sind weitere Faktoren.

Vorteile eines effektiven Vulnerability- und Patch-Managements

Dabei liegen die Vorteile eines durchdachten Vulnerability- und Patch-Managements klar auf der Hand:

· Minimierung von Angriffsvektoren: Durch regelmäßige Aktualisierungen und Schließung von Sicherheitslücken wird die Angriffsfläche für Cyberkriminelle erheblich reduziert.

· Einhaltung von Vorschriften: Viele Branchen unterliegen strengen Compliance-Anforderungen. Ein gutes Patch-Management hilft, diese Vorschriften einzuhalten und hohe Geldstrafen zu vermeiden.

· Vermeidung von Datenverlust: Patches helfen dabei, Datenverluste und Datenschutzverletzungen zu verhindern, indem sie potenzielle Eintrittspunkte für Angreifer blockieren.

· Sicherung von Reputation: Effizientes Patch-Management verhindert Sicherheitsverletzungen, die das Vertrauen der Kunden beeinträchtigen könnten. Der Schutz des Unternehmensrufs ist von unschätzbarem Wert.

· Kostenersparnis: Die finanziellen Auswirkungen von Sicherheitsverletzungen, die durch Patchen hätten verhindert werden können, sind oft deutlich höher als die Kosten und die Zeit, die für regelmäßiges Patchen aufgewendet werden.

NIS-2 patcht die Organisations-Security

Vielleicht muss man IT-Verantwortliche manchmal „zu ihrem Glück zwingen“, sagen immer mehr Sicherheitsexperten. Denn die Europäische Union hat mit der NIS-2-Richtlinie (Network and Information Security 2) das Security-Level von KRITIS-Unternehmen deutlich angehoben. Spätestens am 17. Oktober 2024 müssen Organisationen das aus NIS-2 abgeleitete nationale Recht umgesetzt haben. Zentraler Inhalt ist die Aufforderung, die Resilienz der Systeme im Hinblick auf die Cybersicherheit zu stärken. Konkret müssen KRITIS-Betreiber die Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit ihrer informationstechnischen Systeme, Komponenten oder Prozesse sicherstellen, die für die Funktionsfähigkeit der von ihnen betriebenen Kritischen Infrastrukturen maßgeblich sind. Und genau dazu zählt auch das Vulnerability- und Patch-Management. Mit der NIS-2-Richtlinie werden über die bislang regulierten wesentlichen Organisationen hinaus demnächst auch weitere wichtige (ab einer Größe von 50 Mitarbeitern) als Adressaten des Gesetzes in den Fokus geraten. Der Anwendungsbereich der gesetzlichen Pflichten steigert sich damit um eine enorme Anzahl von Organisationen.

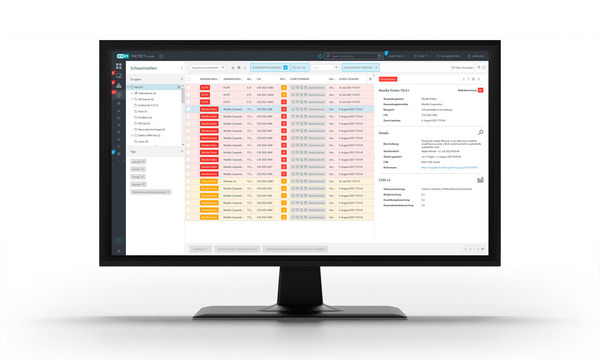

Auf dem Markt gibt es eine Vielzahl von Softwarelösungen, mit denen Organisationen das Problem in den Griff bekommen können. Manche Hersteller wie ESET verzahnen sie direkt mit anderen Technologien. IT-Sicherheitsverantwortliche können so über eine zentrale Management-Konsole die Informationen aus dem Vulnerability- und Patch-Management als eine von mehreren Datenquellen nutzen, um mögliche Bedrohungen zu verstehen.

ESET Vulnerability & Patch Management ist die Lösung

ESET Vulnerability & Patch Management unterstützt Organisationen dabei, Sicherheitslücken in ihren Systemen zuverlässig zu erkennen und zu beheben. Hat die Software Schwachstellen in Betriebssystemen oder gängigen Anwendungen identifiziert, können Administratoren automatisch benötigte Patches installieren lassen oder manuell agieren. Die mitgelieferten Richtlinien vereinfachen den Verantwortlichen die Arbeit und lassen sich individuell anpassen. Mithilfe zahlreicher Filteroptionen können Schwachstellen entsprechend ihres Schweregrads priorisiert werden.

Sicherheitslücken automatisch erkennen

Die Lösung scannt Tausende gängiger Anwendungen wie Adobe Acrobat, Mozilla Firefox oder Zoom auf über 35.000 Sicherheitslücken und Gefährdungen (CVEs). Diese automatischen Überprüfungen sind in den Einstellungen flexibel konfigurierbar und erlauben auch Ausnahmeregeln. Schwachstellen können gefiltert und nach Gefährdungsgrad und zeitlichem Verlauf priorisiert werden. Über die cloudbasierte Konsole ESET PROTECT können Organisationen beispielsweise Reports über die am stärksten gefährdeten Anwendungen und betroffenen Geräte erstellen. Sie bietet mehrsprachige Unterstützung und stellt nur geringe Anforderungen an die IT-Infrastruktur.

Einfache Verwaltung über ESET PROTECT Cloud

Mit der zentralen Verwaltung über die ESET PROTECT Cloud-Konsole können Unternehmen auf einfache Weise Sicherheitslücken bewerten und Patches für das gesamte Netzwerk steuern, um die rechtzeitige Erkennung und Behebung der neuesten Zero Day-Schwachstellen sicherzustellen. Darüber hinaus können Unternehmen mit automatischen und manuellen Patching-Optionen dafür sorgen, dass ihre Endpoints rechtzeitig mit den neuesten Sicherheits-Updates versorgt werden. Zudem lässt sich der gesamte Prozess weiter vereinfachen, indem kritische Ressourcen vorgezogen und die restlichen Vorgänge auf Zeiten außerhalb der Geschäftszeiten gelegt werden. Dies vermeidet Unterbrechungen im Arbeitsalltag. Organisationen können auch auf die Vorteile des mandantenfähigen Schwachstellen- und Patch-Managements zurückgreifen, um die volle Transparenz über ihr Netzwerk zu erhalten und sich dennoch auf bestimmte Bereiche zu konzentrieren.

ESET Vulnerability & Patch Management ist elementarer Bestandteil folgender ESET Business Bundles:

· ESET PROTECT Complete: beinhaltet neben Sicherheitslösungen für Endpoints, Mailserver und Cloud-Anwendungen auch Festplattenverschlüsselung sowie Cloud Sandboxing.

· ESET PROTECT Elite: bietet neben den Komponenten des Complete-Bundles natives Extended Detection and Response (XDR) sowie Multi-Faktor-Authentifizierung.

· ESET PROTECT MDR: eine Lösung für Unternehmen, die ein umfassendes Cyber-Risikomanagement, Threat Hunting und ESET Expertise auf Abruf bietet. ESET PROTECT MDR kombiniert die Lösungen von ESET PROTECT Elite mit ESET Managed Detection and Response Services (MDR-Services).

Fazit

Vulnerability- und Patch-Management ist ein Schlüsselfaktor für eine robuste IT-Sicherheitsstrategie und zählt zu den wichtigsten Maßnahmen im Hinblick auf den Stand der Technik in der Security. Indem Unternehmen kontinuierlich ihre Systeme und Anwendungen auf Schwachstellen überprüfen, können sie potenzielle Risiken minimieren und Angriffsvektoren einschränken. Die Investition in diese Prozesse ist unverzichtbar, um die Integrität, Vertraulichkeit und Verfügbarkeit von Unternehmensressourcen zu gewährleisten und den Anforderungen einer sich ständig verändernden Sicherheitslandschaft gerecht zu werden.