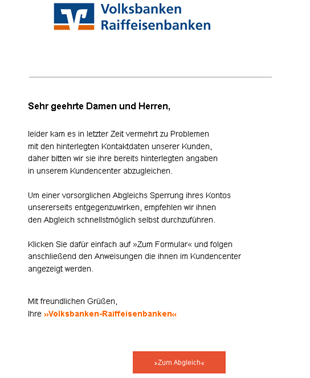

Ein Klick und schon war die Malware heruntergeladen. Dabei sah die E-Mail so täuschend echt aus. Der Name des Absenders stimmte, das Logo, die Kopfzeile und auch die enthaltenen Informationen waren unternehmensbezogen. Alles passte, doch wie sich herausstellte, handelte es sich um eine gut gemachte Phishing-E-Mail, die das gesamte Netzwerk im Betrieb lahmlegte. Der Verlust von Daten und der kurzzeitige Ausfall der Produktion waren in diesem Fall noch die geringsten Folgen.

Gefälschte E-Mails gehören zu den größten Bedrohungen in der Arbeitswelt. So veraltet die Methode „Phishing“ erscheinen mag, so erfolgreich ist sie noch immer. Die Zeiten von auffälligen Tippfehlern oder seltsamen Umlaute im Text sind längst vorbei und nur noch selten ein eindeutiger Hinweis auf einen Phishing-Versuch. Aus diesem Grund sind Unternehmen gut beraten, Phishing-Trainings einzuführen, damit Mitarbeiter nicht in die „Klickfalle“ tappen. Gerade bei dieser Betrugsmasche nutzen Angreifer den Faktor „Mensch“ als Einfallstor für Angriffe auf Privatpersonen, Unternehmen, Behörden und andere Institutionen. Wer sich täuschen lässt und auf einen manipulierten Link klickt, läuft Gefahr, Malware wie Trojaner, Bots oder Ransomware herunterzuladen. Über diesen Weg gelangen Kriminelle am häufigsten an Anmeldedaten oder Unternehmensinformationen. Diese lassen sich beispielsweise für weitere Attacken einsetzen, die zur Übernahme von Konten führen können. Auch der Geschäftsführer-Trick (CEO Fraud bzw. BEC) steht bei Kriminellen ganz oben auf der Liste, sobald sie genug verwertbare Daten gesammelt haben. Die wirtschaftlichen Schäden von gezielten Phishing-Angriffen werden allein in Deutschland pro Jahr auf einen mindestens zweistelligen Millionenbetrag geschätzt.

Warum ist Phishing so effektiv?

Im Vergleich zu anderen Cyber-Attacken gestaltet sich der Aufwand für Phishing oft sehr gering. Ausgefeilte Programmierkenntnisse sind kaum notwendig. Angesichts dessen ist es wenig überraschend, dass laut ESET Threat Reports T1 2022 die Zahlen an betrügerischen E-Mails um 37 Prozent von Januar bis April diesen Jahres hochgeschnellt sind - im Vergleich zu den letzten vier Monaten in 2021. Die Zahl der blockierten Phishing-URLs stieg den Malware-Forschern zufolge fast genauso stark an.

Die Erfolgsquote lässt sich sehen: Laut Cyberthreat Defense Report aus 2021 handelte es sich bei mehr als 80 Prozent aller gemeldeten Sicherheitsvorfälle um Angriffe mit Fake-E-Mails. Dass die Betrugsmasche so effektiv funktioniert, liegt in seiner „Natur“: Cyberkriminelle kombinieren zum einen Spoofing-Taktiken, die es den Kriminellen ermöglichen, sich als rechtmäßige Absender auszugeben. Zum anderen setzen sie auf Social-Engineering-Techniken, die den Empfänger zum Handeln zu bewegen sollen, ohne vorher die Folgen zu bedenken.

Zu den Taktiken der Cyberkriminellen gehören:

- Gefälschte Absender-IDs/Domänen/Telefonnummern, manchmal unter Verwendung von Typosquatting oder internationalisierten Domänennamen (IDNs)

- Gekaperte Absenderkonten, die praktisch unmöglich als Phishing-Versuche zu erkennen sind

- Online-Recherche (über soziale Medien), um gezielte Spear-Phishing-Versuche überzeugender zu machen

- Verwendung von offiziellen Logos, Kopfzeilen, Fußzeilen usw.

- Erzeugen eines Gefühls der Dringlichkeit oder von Druck, das den Benutzer zu einer Entscheidung drängt

- Verwendung verkürzter Links, die das wahre Ziel des Absenders verschleiern

- Erstellung von legitim aussehenden Anmeldeportalen, Websites usw.

Schäden in Millionenhöhe für Unternehmen

Laut dem jüngsten Verizon DBIR-Bericht waren im vergangenen Jahr vier Vektoren für die meisten Sicherheitsvorfälle verantwortlich: Zugangsdaten, Phishing, Ausnutzung von Sicherheitslücken und Botnets. Insgesamt war das „schwächste Glied Mensch“ für 82 Prozent aller Sicherheitsverletzungen verantwortlich. Vor allem abgelenkte Mitarbeiter im Home-Office mit potenziell ungepatchten und unzureichend geschützten Geräten werden von Kriminellen ins Visier genommen. Im April 2020 gab Google an, dass weltweit jeden Tag bis zu 18 Millionen bösartige und Phishing-E-Mails blockiert wurden.

Mit der Rückkehr der Mitarbeiter ins Büro besteht allerdings die Gefahr, dass sie vermehrt SMS- (Smishing) und Sprachanruf-basierten (Vishing) Angriffen ausgesetzt sind. Benutzer, die mobil unterwegs sind, klicken möglicherweise eher auf Links und öffnen Anhänge, die sie nicht öffnen sollten. Ransomware, Banking-Trojaner, Botnets, Kryptojacking-Malware – Cyberkriminelle verfügen über ein großes Repertoire an Schadprogrammen, die sie in gefälschten Links einbauen können.

Welche Schulungsformate funktionieren?

Laut einer kürzlich durchgeführten weltweiten Studie stehen Schulungen und Sensibilisierung der Mitarbeiter bei Unternehmen im kommenden Jahr ganz oben auf der Agenda. Wir geben Ihnen Tipps, worauf Sie bei der Auswahl bei einem Phishing Awareness Training achten sollten:

- Alle Phishing-Kanäle (E-Mail, Telefon, soziale Medien usw.) sollten abgedeckt sein

- Kurzweilige Lektionen, die auf positive Verstärkung statt auf Angst basierende Botschaften setzen

- Realitäts- und praxisnahe Simulationsübungen, die von den IT-Mitarbeitern an die sich verändernden Phishing-Kampagnen angepasst werden können

- Kontinuierliche Schulungen über das ganze Jahr hinweg in kurzen, verständlichen Lektionen von nicht mehr als 15 Minuten

- Einbezug aller Mitarbeiter, einschließlich Zeitarbeitern, Auftragnehmern und leitenden Angestellten: Jeder mit Netzwerkzugang und einem Firmenkonto ist ein potenzielles Phishing-Ziel.

- Analysen, die detailliertes Feedback zu einzelnen Personen liefern, das dann weitergegeben und zur Verbesserung genutzt werden kann

- Personalisierte Lektionen, die auf bestimmte Rollen zugeschnitten sind. Mitglieder des Finanzteams benötigen zum Beispiel eine zusätzliche Anleitung zum Umgang mit BEC-Angriffen (CEO-Fraud).

- Gamification, Workshops und Quizspiele als „Motivationsspritze“: Damit haben auch Mitarbeiter weniger das Gefühl, von IT-Experten "belehrt" zu werden. Einige der beliebtesten Tools nutzen Gamification-Techniken, um Schulungen benutzerfreundlicher und ansprechender zu gestalten.

- DIY-Phishing-Übungen. Laut dem National Cyber Security Centre (NCSC) des Vereinigten Königreichs arbeiten einige Unternehmen damit, Mitarbeiter selbst Phishing-E-Mails erstellen zu lassen, um ihnen einen "viel besseren Einblick in die verwendeten Techniken" zu ermöglichen.

Reportings nicht vergessen!

Das richtige Trainingsprogramm für Unternehmen zu finden, ist entscheidend für die Abwehrstrategien gegen betrügerische E-Mails, aber auch für die Förderung einer einheitlichen Sicherheitskultur. Letztere sollte auch so gestaltet sein, dass Mitarbeiter erfolgreiche Phishing-Angriffe melden können – ohne Konsequenzen „von oben“. Ein klares, leicht benutzbares Meldeverfahren schafft hier Abhilfe. Unternehmen sollten zudem ihren Mitarbeiter versichern, dass jede Meldung ernst genommen und untersucht wird. Die Unterstützung muss von allen Seiten kommen – nicht nur von der IT-Abteilung, sondern auch Personalabteilung und den Führungskräften.

Phishing-Trainings sind ein wertvoller Bestandteil bei der gesamten Cybersecurity-Strategie in Unternehmen. Doch es ist eben auch nur ein Teil davon. Selbst bestens geschulte Mitarbeiter sind nicht davor gefeit, auf raffinierte, manipulierte Nachrichten hereinzufallen. Der Einsatz von Schutztechnologien wie Anti-Phishing drosselt die Gefahr um ein Vielfaches, dass Fake-E-Mails im Postfach landen. Unternehmen sollten auch auf eine Multi-Faktor-Authentifizierung, regelmäßige Tests für Zwischenfälle und Anti-Spoofing-Technologien wie DMARC setzen.

Auf der Suche nach einem Cybersecurity Awareness Training? Mit dem Online-Training von ESET können Sie gleich starten.