Protección preventiva avanzada para el correo electrónico, la colaboración y el almacenamiento en la nube

Cuando una empresa se pregunta si debe o no salir de las instalaciones con su infraestructura de TI, la seguridad puede no ser una consideración principal. Sin embargo, con el cambio masivo a trabajar desde casa, y el vasto empleo de herramientas de colaboración y productividad basadas en lanube, debería serlo. Junto con las restricciones y los ensayos de vacunas, las noticias del hackeo a gran escala de la plataforma SolarWinds Orion y una campaña de intrusión dirigida a las empresas de servicios de TI que ejecutaban versiones obsoletas de la herramienta de monitoreo de TI Centreon enviaron a los usuarios unallamada de atención a principios deeste año. Estos eventos llevaron a casa el punto de que las ciberamenazas se dirigen cada vez más a los sistemas basados en la nube, la productividad y las plataformas de colaboración, sus usuarios y los administradores de TI encargados de hacer que todo funcione sin problemas. Estos son los mismos medios que permiten a las empresas encontrar eficiencias, centrarse en las competencias básicas y garantizar la continuidad del negocio; también se están convirtiendo rápidamente en puntos críticos de la seguridad empresarial.

Aunque fue claramente crítico, lo que pocos administradores de TI, equipos SOC o CISO pudieron haber previsto fue la escala de riesgos desatados cuando plataformas de servicio enteras son el objetivo de los actores de amenazas. En marzo de 2021, una tercera interrupción a gran escala recordó a los usuarios empresariales de servicios en la nube las vulnerabilidades a las que se enfrenta nuestra nueva arquitectura de productividad y colaboración. Si no lo habías notado, estamos hablando de la explotación desenfrenada de Microsoft Exchange, en la que los investigadores de ESET identificaron más de 10 actores o grupos de amenazas diferentes que probablemente aprovecharon esta cadena de vulnerabilidades, deleitándose con los servidores expuestos frente a Internet y enviando ondas de choque a través de la industria de TI.

Los nuevos comportamientos requieren nueva seguridad

Si rebobinamos a los tiempos previos a la pandemia por COVID-19 y miramos a las empresas que buscan soluciones de seguridad, encontraríamos que ESET acababa de introducir ESET Cloud Office Security (ECOS). Reforzando la seguridad para Microsoft 365, incluyendo OneDrive y Exchange Online, ECOS demostró ser fácil de implementar y administrar para los clientes smb y enterprise por igual. A las pocas semanas de su lanzamiento, los MSP también podrían ofrecer ECOS en entornos gestionados, simplificando la provisión de seguridad y la generación de informes para los clientes en la nube a través del panel de control de ECOS.

A medida que ECOS se puso a prueba, la pandemia aceleró la necesidad de superar los problemas en torno a los costos de productividad y continuidad del negocio, impulsando cada vez más empresas a la nube. Hemos visto "multitud de todo", desde la financiación hasta los juegos y, por supuesto, la colaboración empresarial, todos los cuales han florecido en los últimos 15 meses. Sin embargo, si bien la pandemia las ha consolidado como prácticas y herramientas comunes, se debe prestar cada vez más atención a garantizarlas.

Con ese fin, ECOS ahora extiende la protección a Microsoft Teams y SharePoint Online. Esta es una gran ventaja para las PYMES y otras personas que operan en la nube porque refuerza la protección para la continuidad del negocio a través de las mismas herramientas que permiten el trabajo distribuido y la colaboración.

La protección de las organizaciones contra los ataques a la cadena de suministro segúnSolarWinds Orion, las intrusiones como el caso Centreon o las explotaciones de servicios orientados a Internet, como los ataques de Microsoft Exchange, que afectan a miles de empresas e instituciones en todo el mundo, puede ser un desafío importante para las organizaciones, especialmente para aquellos que están malpreparados. En algunos de estos casos,los atacantes parecen haberse infiltrado en los sistemas y persistido allí durante períodos de tiempo sustanciales. Estos ataques fueron llevados a cabo principalmente – al menos en las etapas iniciales – por actores de amenazas avanzadas que tienen altos niveles de habilidades y recursos. Dicho simplemente, tienes que pelear tus propias batallas (de la red), y los proveedores de servicios tienen que luchar contra las suyas.

Lo que ESET Cloud Office Security puede hacer

Si bien la responsabilidad de configurar y asegurar correctamente la infraestructura a

gran escala descrita anteriormente recae tanto en los proveedores de servicios como en sus clientes, puede afectar y afectará a todos y cada uno de los usuarios de la tecnología. La protección de endpoints, basada en la nube o no, no cambiará el hecho de que el deber de prevenir y mitigar estos incidentes recae en gran medida en los usuarios finales también.

Cuando estos incidentes ocurren, podemos esperar súper floraciones de ransomware y otras campañas maliciosas que buscan aprovechar los extensos períodos de vulnerabilidad y acceso a las redes afectadas. Como tal, si utiliza la herramienta, se ha registrado para un rol en la protección de su entorno; ese es el statu quo. Si bien la mayoría de los ataques e interrupciones que enfrentan las organizaciones no se han derivado de estos eventos a gran escala, mitigar el impacto refleja en gran medida las amenazas más comunes y se reduce a abordar el "qué se puede controlar" en el propio entorno de una empresa. Teniendo en cuenta la adopción casi universal de las herramientas de productividad, un producto como ECOS va un largo camino en la adición de protecciones inmediatas para los más populares, incluyendo Exchange Online, OneDrive, SharePoint Online y Teams.

Correo no deseado y malware

Para el beneficio de los administradores de TI que necesitan administrar la protección para

25 puestos o más, ECOS ofrece un servicio eficaz multiempresa y escalable, protegiendo todos los principales servicios en la nube de Microsoft 365, como buzones de Exchange Online, OneDrive, Teams y SharePoint Online, contra el malware. Además de eso, Exchange Online también está protegido contra correos electrónicos de phishing y spam.

ESET Cloud Office Security se puede administrar a través de una consola basada en la web con vistas centradas en elusuario, centradas en problemas y centradas en grupos. También comprueba todos los correos electrónicos entrantes entregados a la bandeja de entrada de Microsoft 365 de un cliente. Nuestra galardonada tecnología antispam funciona como la primera capa, filtrando los mensajes de spam con una precisión cercana al 100%. La segunda capa es nuestro escáner de malware, que detecta archivos adjuntos maliciosos o sospechosos. La tercera capa protege contra el phishing (antiphishing). Obtenga más información sobre estas características aquí.

Cada archivo que se carga en OneDrive, se comparte a través de SharePoint o se transfiere a través de Teams, se comprueba utilizando nuestro potente motor de detección de malware, que aprovecha la misma tecnología que las soluciones de punto final de ESET. Si el motor detecta un archivo peligroso, se pone encuarentena, donde sólo los administradores pueden acceder a él; el usuario permanece protegido.

Para respaldar eso, los administradores se benefician de la consola en la nube fácil de usar de ECOS, que ofrece una visión general de los elementos en cuarentena y les notifica inmediatamente cuando se produce una detección.

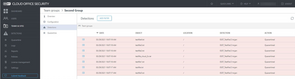

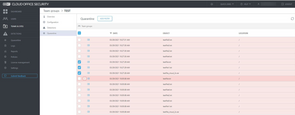

Imágenes 1. y 2. Vista del tablero de mandos de gestión ECOS de Detecciones e ítems de cuarentena

¿Renovar la promesa de la nube?

Los ataques a gran escala vistos en el Q1 2021ciertamente mellan en las operaciones en la nube y las plataformas de colaboración;sin embargo, uno de los principales beneficios de mover la infraestructura a la nube, y también común a este producto, es la facilidad de implementación inicial. ECOS puede asegurar estos sistemas rápidamente.

En los casos en que los clientes tienen un plan Microsoft 365, compran una licencia ECOS elegible y tienen una Cuenta ESET Business (para la cual el registro es gratuito) o una Cuenta MSP de ESET, se tarda un promedio de cinco minutos en conectar ECOS a un entorno Microsoft 365 e iniciar la protección.

Escalado para la madurez de las operaciones de seguridad

Un beneficio importante para los sistemas escalables como ECOS es que la configuración puede adaptarse al tamaño de la empresa y la madurez del personal de seguridad de TI. En primer lugar, obtendrá su protección y, a continuación, opciones para aprovechar más funciones.

ECOS garantiza que los administradores obtengan una visión general rápida de lo que está sucediendo en la instancia de Microsoft 365 de su empresa desde una perspectiva de seguridad. También proporciona información crucial sobre el número total de usuarios protegidos, el uso de licencias, los usuarios que son los destinatarios de correo electrónico de correo no deseado, malintencionados y de phishing más grandes, y las principales cuentas sospechosas de OneDrive, SharePoint y Teams o grupos o sitios. Esto se puede ver en una escala de tiempo de 24 horas, 7 días y 30 días. También se proporciona una vista dedicada para las detecciones de Exchange Online, OneDrive, SharePoint y Teams con gráficos de tráfico de correo no deseado, malware y suplantación de identidad (phishing) y números de detecciones.

¿Qué ha visto Cloud Office Security en su primer año?

Muchas empresas que han incorporado las (ahora) herramientas de productividad indispensables lo han hecho tan seguros de que la seguridad incorporada proporcionada por Microsoft es suficiente para mantener la continuidad del negocio y, más ampliamente, para mantener sus sistemas seguros. Por cuenta propia de Microsoft, muchos de los "nosotros" están en Microsoft 365 y Teams. A partir del Q3 2020, Microsoft reportó 258 millones de usuarios empresariales activos mensuales de Microsoft 365 y 75 millones de usuarios activos diarios de Teams. Eso se suba a los 1.2 mil millones de usuarios activos de Microsoft Office.

La amplia aceptación de estos productos permite, en gran medida, un negocio y una gobernanza modernos en todo el mundo. Su éxito también significa que son atacados de varias maneras, desde macros envenenadas en documentos de Word enviados a través de correos electrónicos de Outlook a incidentes de explotación de servidores de Microsoft Exchange. Ni la seguridad por diseño ni la seguridad nativa de Microsoft han detenido por completo estos desafíos de seguridad para los usuarios. Esto es de esperar para una infraestructura tangrande, y para el número de usuarios descomunal.

Con elementos basados en la nube como Microsoft 365, Teams y SharePoint, el uso de estos productos clave de Microsoft garantiza encarecidamente a los usuarios que agreguen más medidas de seguridad. ECOS esrentable, fácil/rápido de implementar y escalable en toda la gama de tamaños empresariales e institucionales.

El galardonado motor de ESET, el mismo que se usa en ESET Mail Security, se utiliza en ECOS para analizar todos los correos electrónicos y archivos adjuntos entrantes y salientes en Exchange Online en busca de spam, phishing y malware:

Imagen s 3-7. Vistas del panel ECOS para: Exchange, OneDrive, Teams y SharePoint

En 2021, a través de los muchos paneles de control de ECOS, los administradores de TI y los equipos SOC por igual pudieron ver amenazas, tipos de amenazas significativas que se deslizaron por la seguridad nativa de Microsoft:

1. HTML/Fraud: Un nombre de detección que cubre una diversidad de contenido basado en HTML, distribuido con el objetivo de obtener dinero u otro beneficio de la participación de la víctima. Esto incluye sitios web fraudulentos, así como correos electrónicos basados en HMTL y archivos adjuntos de correo electrónico.

2. HTML/Phishing.Agent: un nombre de detección para código HTML malicioso que se usa a menudo en los datos adjuntos de un correo electrónico de phishing. Cuando se abre un archivo adjunto de este tipo, se abre un sitio de phishing en el navegador web, haciéndose pasar por una banca oficial, servicio de pago o sitio web de redes sociales. El sitio web solicita credenciales u otra información confidencial, que luego se envía al atacante.

3. DOC/Fraud: Un nombre de detección que cubre principalmente documentos de Microsoft Word con varios tipos de contenido fraudulento, distribuido principalmente por correo electrónico. El objetivo de esta amenaza es beneficiarse de la participación de la víctima, a menudo persuadiendo la divulgación de credenciales de cuenta en línea o datos confidenciales. Los documentos a menudo contienen enlaces a sitios web donde se pide a las víctimas que rellenen datos personales.

Si bien los documentos maliciosos que se vectoran desde el correo electrónico y los sitios web infectados todavía comprenden la mayor proporción de amenazas a los ecosistemas empresariales, no debemos olvidar que estos también rastrean las nuevas características basadas en SharePoint que se multiplicaron en popularidad bajo COVID-19. Estos archivos pueden y de hecho hacen su camino a SharePoint. La cultura de la empresa y la configuración del administrador de TI son fundamentales aquí. Agregar una capa para proteger las plataformas de colaboración es esencial porque parte de la productividad implica velocidad. Precaución o atención de los usuarios puede marcar al trabajar dentro de los equipos o SharePoint, lo que aumenta el riesgo de documentos comprometidos que se convierten en su entorno.