Как работает программа-вымогатель?

Есть несколько методов, используемых киберпреступниками, которые управляют программами-вымогателями, в том числе:

- Вымогатель-блокировщик экрана блокирует доступ к экрану устройства, кроме пользовательского интерфейса вредоносной программы.

- Вымогатель-блокировщик PIN изменяет PIN-код устройства, делая его содержимое и функции недоступными.

- Вымогатель-кодировщик диска шифрует MBR (основную загрузочную запись) и/или важнейшие структуры файловой системы и таким образом закрывает доступ пользователя к операционной системе.

- Вымогатель-шифровальщик шифрует файлы пользователя, хранящиеся на диске.

Предупреждение

Как правило, эти виды программ-вымогателей требуют оплаты, чаще всего в биткойнах, Монеро или других трудно отслеживаемых криптовалютах. В свою очередь киберпреступники обещают, что они расшифруют данные и/или восстановят доступ к пострадавшему устройству. Но нет абсолютно никакой гарантии, что киберпреступники выполнят свою часть сделки (а иногда они просто не способны это сделать, заранее зная об этом, или вследствие некомпетентного кодирования). Поэтому ESET рекомендует не выплачивать требуемую сумму – по крайней мере до того, как обратиться в службу технической поддержки ESET и узнать, не существуют ли какие-либо возможности для расшифровки.

Почему МСП следует беспокоиться о программах-вымогателях?

Согласно исследованию Состояние кибербезопасности в малых и средних предприятиях (МСП), выполненному институтом Ponemon в 2017 году, в течение предыдущих 12 месяцев каждая вторая компания, участвовавшая в опросе, подвергалась атаке программ-вымогателей, причем несколько раз. Большинство (79%) из них видели, что их системы были заражены с помощью атак на основе социальной инженерии.

Эти статистические данные документируют два момента:

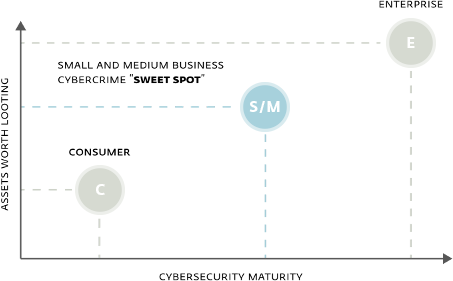

1. Вопреки своей убежденности, МСП становятся все более и более интересной мишенью для киберпреступников.

2. Для киберпреступников МСП оказываются более ценной целью, чем потребители, и они более уязвимы, чем крупные предприятия, поскольку малым и средним предприятиям, как правило, не хватает ресурсов в области финансовой и информационной безопасности, какие имеются у больших корпораций. Это сочетание факторов делает их «лакомым куском» для злоумышленников.

Подробнее

В том же отчете также отмечается, что наиболее частыми объектами атак становились настольные компьютеры (78%), за ними шли мобильные телефоны и планшеты (37%) и серверы компаний (34%). Если атака программ-вымогателей была успешной, большинство (60%) жертв выплачивали требуемый выкуп. Средняя сумма, которую они выплачивали, превышала 2 150 долларов США. Но есть лучшие способы борьбы с угрозой программ-вымогателей – уделить внимание профилактике и восстановлению.

Как вам защитить свою организацию?

Основные шаги по профилактике и восстановлению:

- Регулярно создавайте резервные копии данных и сохраняйте как минимум одну полную резервную копию наиболее ценных данных на автономном носителе

- Обеспечивайте, чтобы все программы и приложения, включая операционные системы, были исправлены и обновлены

- Используйте надежное, многоуровневое решение для обеспечения безопасности и убедитесь, что оно исправлено и обновлено

Дополнительные меры защиты

- Уменьшите поверхность атаки, отключив или удалив ненужные сервисы и программное обеспечение

- Сканируйте сети на наличие рискованных учетных записей, использующих слабые пароли, и убедитесь, что они улучшены

- Ограничьте или запретите использование протокола удаленного рабочего стола (RDP) извне сети или включите проверку подлинности на уровне сети

- Используйте виртуальную частную сеть (VPN) для сотрудников, осуществляющих удаленный доступ к системам компании

- Проверьте настройки брандмауэра и закройте все второстепенные порты, которые могут привести к заражению

- Проверяйте правила и политики для трафика между внутренними системами компании и внешними сетями

- Защитите паролем конфигурации ваших решений безопасности, чтобы предотвратить их отключение злоумышленником

- Разделите локальную сеть компании на подсети и подключите их к брандмауэрам, чтобы ограничить боковое смещение и возможное воздействие программ-вымогателей или других атак в пределах сети

- Защитите свои резервные копии с помощью двухфакторной или многофакторной аутентификации

- Регулярно обучайте своих сотрудников распознаванию киберугроз и способам борьбы с атаками на основе социальной инженерии.

- Обеспечьте доступ к общим файлам и папкам только тем лицам, какие в этом нуждаются, в том числе сделав контент доступным только для чтения и изменив эту настройку только для тех сотрудников, которые должны иметь доступ для записи

- Включите обнаружение потенциально небезопасных/нежелательных приложений (PUSA/PUA) для обнаружения и блокировки инструментов, которые могут быть использованы злоумышленниками для отключения решения безопасности

Ни одно предприятие не является полностью защищенным от программ-вымогателей

Если ваша компания не пострадала от программ-вымогателей, у вас может возникнуть соблазн предположить, что эта угроза предназначена для более крупных организаций. Статистика показывает, что вы ошибаетесь. Кроме того, целевая атака может выйти из-под контроля и нанести неизбирательный ущерб в любой точке мира. В июне 2017 года вредоносная атака в Украине, обнаруженная ESET под именем Diskcoder.C (она же Petya или NotPetya)), вскоре вышла за пределы этой страны. Позже выяснилось, что это была хорошо организованная атака по цепочке поставок, которая проникла в популярное бухгалтерское программное обеспечение для проникновения в украинские организации и нанесения им ущерба, но которая вышла из-под контроля, заразив множество транснациональных и небольших компаний и нанеся ущерб, исчисляемый сотнями миллионов долларов США.

Еще один червь-вымогатель, обнаруженный ESET под именем WannaCryptor.D (он же WannaCry)), быстро распространился благодаря попавшему в общий доступ инструмента Агентства национальной безопасности США (АНБ) EternalBlue, который использовал уязвимость в сетевом протоколе блока серверных сообщений (SMB), в основном используемого для предоставления общего доступа к файлам и принтерам. Несмотря на то что почти за два месяца до атаки компания Microsoft выпустила исправления для большинства целевых и уязвимых ОС Windows, червь WannaCryptor.D внедрился в сети тысяч организаций по всему миру. Ущерб от этой кибератаки оценивается в миллиарды долларов США.

Начните бороться с социальной инженерией

ESET PROTECT

Advanced

Защитите свою организацию от социальной инженерии, используя многоуровневые решения ESET для обеспечения безопасности рабочих станций, включая защиту LiveGrid®, с помощью облачной защиты и защиты от сетевых атак, а также ESET Cloud Administrator, предоставив вашим администраторам полный и детальный обзор сети 24/7.