¿Cómo funciona la ingeniería social?

La mayoría de las técnicas de ingeniería social no requieren ninguna habilidad técnica por parte del atacante, lo que significa que cualquiera, desde los ladrones de poca monta hasta los atacantes más sofisticados, pueden operar en este espacio.

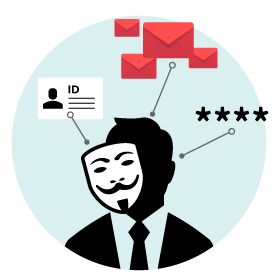

Hay muchas técnicas que caen bajo el término general de ingeniería social en ciberseguridad. Entre los más conocidos se encuentran el spam y el phishing:

El spam es cualquier forma de comunicación no solicitada enviada de forma masiva. La mayoría de las veces, el spam es un correo electrónico que se envía a tantos usuarios como sea posible, pero también se puede enviar a través de mensajes instantáneos, SMS y redes sociales. El spam no es ingeniería social per se, pero algunas de sus campañas utilizan técnicas de ingeniería social como phishing, spearphishing, vishing, smishing o la difusión de enlaces o adjuntos maliciosos.

El phishing es una forma de ciberataque en la que el delincuente se hace pasar por una entidad confiable para solicitar información confidencial de la víctima. Estos tipos de fraude generalmente intentan crear un sentido de urgencia o emplean tácticas de miedo para obligar a la víctima a cumplir con las solicitudes del atacante. Las campañas de phishing pueden dirigirse a un gran número de usuarios anónimos, o a una víctima específica o víctimas específicas.

Pero no son las únicas técnicas. Ten cuidado con éstas también:

El spearphishing es una forma dirigida de phishing en la que el atacante envía mensajes altamente personalizados a un grupo limitado de personas, o incluso solo a un individuo, con el objetivo de recolectar sus datos o manipularlos para realizar acciones dañinas.

Vishing y Smishing son técnicas de ingeniería social similares al phishing pero realizadas por medios distintos al correo electrónico. Vishing (phishing de voz) utiliza llamadas telefónicas fraudulentas, mientras que smishing (phishing por SMS) utiliza mensajes de texto SMS que contienen enlaces o contenidos maliciosos.

La suplantación de identidad en la ciberseguridad tiene un significado similar a su equivalente en el mundo físico. Los ciberdelincuentes actúan en nombre de una persona de confianza y engañan a las víctimas para que tomen acciones que les perjudiquen a sí mismas o a su organización. Un ejemplo típico es un atacante que se hace pasar por el director ejecutivo de una empresa, cuando el director ejecutivo está fuera de la oficina, ordenando y aprobando transacciones fraudulentas.

Las estafas de asistencia técnica suelen ser llamadas telefónicas o anuncios web falsos en los que los atacantes ofrecen a las víctimas servicios de asistencia técnica no solicitados. En realidad, los ciberdelincuentes intentan ganar dinero vendiendo servicios falsos y eliminando problemas inexistentes.

Scareware es un software que utiliza varias técnicas para manipular a las víctimas con el objetivo de que instalen más código malicioso en sus dispositivos, mientras que también suele extraer pagos por software malicioso no funcional o directo. Un ejemplo típico es un producto antivirus falso diseñado para engañar a los usuarios haciéndoles pensar que sus dispositivos han sido comprometidos y que necesitan instalar software específico (generalmente dañino) para eliminar el problema.

Las estafas (cibernéticas) son esquemas fraudulentos que a menudo emplean una o incluso varias de las técnicas de ingeniería social descritas en esta sección.

¿Por qué las pymes deberían preocuparse por la ingeniería social?

Las pymes son cada vez más conscientes de que son objetivos de los ciberdelincuentes, según una encuesta de 2019 realizada por Zogby Analytics en nombre de la Alianza Nacional de Seguridad Cibernética de EE. UU. Casi la mitad (44%) de las empresas con 251-500 empleados dijeron que habían experimentado una violación de datos oficial en los últimos 12 meses. La encuesta encontró que el 88 por ciento de las pequeñas empresas creen que son al menos un objetivo "algo probable" para los ciberdelincuentes, incluida casi la mitad (46%) que cree que son un objetivo "muy probable".

El daño es real y extenso, un punto bien ilustrado por el informe anual del Centro de Delitos en Internet (IC3) del FBI. El FBI estima que, solo en 2018, las empresas estadounidenses perdieron más de $ 2.7 mil millones en ciberataques, incluidos $ 1.2 mil millones atribuidos al compromiso del correo electrónico empresarial (BEC) / compromiso de la cuenta de correo electrónico (EAC) que permitió transferencias de fondos no autorizadas.

¿Cómo reconocer un ataque de ingeniería social?

Hay varias señales de alerta que pueden indicar un ataque de ingeniería social. La mala gramática y ortografía es un indicio. También lo es un mayor sentido de urgencia que busca incitar al receptor a actuar sin cuestionarlo. Cualquier solicitud de datos confidenciales debería hacer sonar de inmediato las alarmas: las empresas acreditadas normalmente no solicitan contraseñas o datos personales a través de correos electrónicos o mensajes de texto.

Algunas señales de alarma que apuntan a la ingeniería social:

1. Lenguaje pobre y genérico

Por lo general, los atacantes no prestan demasiada atención a los detalles y envían mensajes llenos de errores tipográficos, palabras faltantes y mala gramática. Otro elemento lingüístico que puede indicar un intento de ataque son los saludos y las formulaciones genéricas. Entonces, si un correo electrónico comienza con "Estimado destinatario" o "Estimado usuario", tenga cuidado.

2. Dirección de envío extraña

La mayoría de los spammers no se toman el tiempo de falsificar el nombre o el dominio del remitente para que parezcan confiables. Por lo tanto, si un correo electrónico proviene de una dirección que es una combinación de números y caracteres aleatorios o es desconocida para el destinatario, debe ir directamente a la carpeta de correo no deseado y notificarse al departamento de IT.

3. Sensación de urgencia

Los delincuentes detrás de las campañas de ingeniería social a menudo intentan asustar a las víctimas para que actúen utilizando frases que provocan ansiedad como "envíenos sus datos de inmediato o su paquete será descartado" o "si no actualiza su perfil ahora, cerraremos su cuenta". Los bancos, las empresas de paquetería, las instituciones públicas e incluso los departamentos internos suelen comunicarse de forma neutral y objetiva. Por lo tanto, si el mensaje intenta presionar al destinatario para que actúe rápidamente, probablemente sea una estafa maliciosa y potencialmente peligrosa.

4. Solicitar información sensible

Las instituciones e incluso otros departamentos de tu propia empresa normalmente no solicitarán información confidencial por correo electrónico o por teléfono, a menos que el contacto haya sido iniciado por el empleado.

5. Si algo suena demasiado bien para ser verdad, sospecha

Esto es tan cierto para los obsequios no solicitados en las redes sociales como para esa "excelente oportunidad de negocio, aunque por tiempo limitado", que acaba de llegar a tu bandeja de entrada.

5 formas de proteger a tu organización de los ataques de ingeniería social

1. Capacitación periódica en ciberseguridad de TODOS los empleados, incluida la alta dirección y el personal de IT. Recuerda que dicho entrenamiento debe mostrar o simular escenarios de la vida real. Los puntos de aprendizaje deben ser procesables y, sobre todo, probados activamente fuera de la sala de formación: las técnicas de ingeniería social se basan en la baja conciencia de ciberseguridad de sus objetivos.

2. Busca contraseñas débiles que podrían convertirse en una puerta abierta en la red de tu organización para los atacantes. Además, protege las contraseñas con otra capa de seguridad mediante la implementación de la autenticación multifactor.

3. Implementar soluciones técnicas para abordar las comunicaciones fraudulentas de modo que los mensajes de spam y phishing se detecten, pongan en cuarentena, neutralicen y eliminen. Las soluciones de seguridad, incluidas muchas que ofrece ESET, tienen algunas o todas estas capacidades.

4. Crea políticas de seguridad comprensibles que los empleados puedan usar y que les ayuden a identificar qué pasos deben tomar cuando se encuentran con la ingeniería social.

5. Utiliza una solución de seguridad y herramientas administrativas, como ESET Cloud Administrator, para proteger los endpoints y las redes de tu empresa al brindar a los administradores una visibilidad total y la capacidad de detectar y mitigar las amenazas potenciales en la red.

Combatir la ingeniería social ahora

ESET PROTECT

Advanced

Protege tu organización contra la ingeniería social mediante el uso de las soluciones de seguridad de dispositivos de múltiples capas de ESET, incluida la protección LiveGrid® a través de la nube y la protección contra ataques a la red, y la consola ESET PROTECT basada en la nube, para brindarles a sus administradores una visibilidad completa y detallada de la red, las 24 horas del día, los 7 días de la semana.