כשהמהנדס בילר בר מהמכון הלאומי האמריקאי לתקנים וטכנולוגיה (National Institute of Standards and Technology – NIST) כתב בשנת 2003 את מה שהפך במהרה לתקן הזהב לאבטחה של סיסמאות, הוא ייעץ לאנשים ולארגונים להגן על החשבונות שלהם באמצעות יצירת שורות ארוכות ו״מבולגנות״ של תווים, מספרים וסימנים מיוחדים – והחלפה שלהן באופן תדיר.

14 שנים לאחר מכן, הודה שהוא מתחרט על העצה שנתן. ״זה רק משגע אנשים, והם לא בוחרים סיסמאות טובות, לא משנה מה תעשה״, הוא אמר ל-Wall Street Journal.

בימים אלו, אדם ממוצע נדרש לזכור עד 100 סיסמאות, והמספר הזה גדל בקצב עצום בשנים. מחקרים הראו שבמרבית המקרים אנשים זוכרים רק 5 סיסמאות או פחות, ונוקטים בקיצורי דרך באמצעות יצירת סיסמאות קלות לניחושושימוש חוזר בהן בחשבונות מקוונים שונים. חלק עשויים להחליף בין אותיות ובין מספרים ותווים מיוחדים (למשל, המילה ״password״ הופכת ל-“P4??W0rd”), אך זו עדיין תהיה סיסמה קלה לפיצוח.

אז מה עושים ואיך?

הפסיקו להציב כללים מורכבים מדי ליצירת סיסמאות

כל כלל מורכב מדי ליצירת סיסמאות (למשל, דרישה לכלול גם אות גדולה וגם אות קטנה, מספר אחד לפחות ותו מיוחד אחד לפחות) הוא כבר אינו כורח המציאות. הסיבה לכך היא שרק במקרים מעטים מאוד הכללים האלה מעודדים משתמשים ליצור סיסמאות חזקות יותר. מה שזה כן עושה, זה לגרום להם ליצור סיסמאות צפויות מדי שמהוות ״חרב פיפיות״ – קלות לניחוש וקשות לזכירה.

עברו לביטויי סיסמאות

במקום להשתמש בסיסמאות קצרות אך קשות לזכירה, השתמשו בביטויי סיסמאות (passphrases). הם ארוכים ומורכבים יותר, אך עדיין קלים לזכירה. לדוגמה, זה עשוי להיות משפט שלם שתקוע בראש שלכם מסיבה מסוימת, והופך לבטוח יותר אם מוסיפים עליו ״קישוטים״ כמו אותיות גדולות, תווים מיוחדים ואפילו אמוג׳י. הם אמנם לא מורכבים במיוחד, אך לכלי אוטומטי ייקח שנים לפצח סיסמה כזאת.

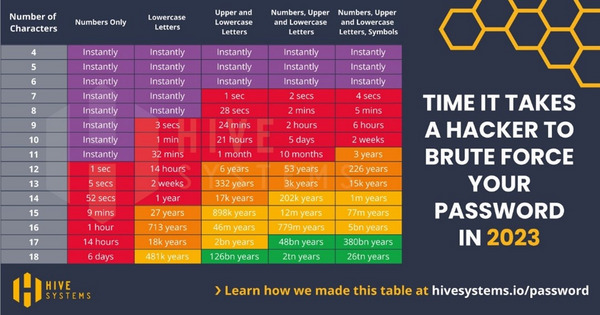

לפני מספר שנים, מספר התווים המינימלי שנחשב לסיסמה היה 8 כשביניהם אותיות גדולות וקטנות, סימנים מיוחדים ומספרים. כיום, כלים אוטומטיים לפיצוח סיסמאות יכולים לנחש סיסמה כזאת תוך דקות. הנתונים האלה מגיעים ממבדקים שנערכו ע״י Hive Systems ופורסמו באפריל 2023. בניגוד לכך, ייקח הרבה יותר זמן לפצח סיסמה פשוטה שכוללת רק אותיות גדולות וקטנות אך מורכבת מ-18 תווים.

כמה זמן יקח לפצח את הסיסמה שלכם? מקור: Hive Systems

כוונו לאורך מינימלי של 12 תווים

אורך הסיסמה הוא גורם משמעותי בקביעת החוזק שלה. אורך מינימלי של 12 תווים ואורך מקסימלי של 64 תווים, לאחר הוספת מספר תווי רווח. כולם חשובים באותה המידה, וכל המרבה הרי זה משובח.

אפשרו מגוון רחב של תווים

כשמשתמשים בוחרים את הסיסמאות שלהם, יש לאפשר להם להשתמש בכל התווים כולל סימני אמוג׳י. יש לאפשר להם להשתמש גם ברווחים, שהם חלק טבעי מביטויי סיסמאות – אלטרנטיבה מומלצת לסיסמאות המסורתיות.

צמצמו שימוש חוזר בסיסמאות

היום כולם יודעים שאסור להשתמש באותה הסיסמה בחשבונות שונים, מכיוון שבמצב כזה פריצה של חשבון אחד יכולה להוביל בקלות לפריצה של חשבונות נוספים.

עם זאת, יש הרגלים שקשה לשבור, וכמחצית מהמשיבים לסקר שנערך כחלק מהמחקר של מכון Ponemon משנת 2019 הודו שהם עושים שימוש חוזר בכחמש סיסמאות בחשבונות העסקיים ו/או הפרטיים שלהם.

אל תקבעו תאריך תפוגה לסיסמאות

הימנעו מדרישה להחלפה של סיסמאות בפרקי זמן קבועים כל עוד המשתמש אינו מבקש לעשות זאת או כל עוד אין עדויות לכך שמערכת מסוימת נפרצה. ההיגיון שמוביל להמלצה הזאת הוא שלמשתמשים יש סבלנות מוגבלת, והם לא יוכלו להעסיק את עצמם בחשיבה על סיסמאות חזקות והגיוניות יותר מדי פעמים. כתוצאה מכך, אם תכריחו אותם להחליף את הסיסמאות אחת לפרק זמן קבוע, כנראה תיצרו יותר נזק מתועלת.

זכרו שזו רק עצה כללית. אם אתם עוסקים באבטחתה של אפליקציה חיונית לעסק שעשויה לעורר את עניינם של עברייני רשת, תוכלו לכפות על העובדים לשנות את הסיסמה שלהם מדי פרק זמן קבוע.

היפטרו מרמזים ומאימות מבוסס-ידע

רמזים לסיסמאות ושאלות אימות מבוססות ידע יצאו מכלל שימוש. הם אמנם עוזרים למשתמשים לשחזר את הסיסמאות ששכחו, אך הם יכולים לספק ערך רב לתוקפים. ג׳ייק מור מ-ESET הוכיח במספר הזדמנויות כיצד תוקפים יכולים לנצל את האפשרות של ״שכחתי סיסמה״ כדי לפרוץ לחשבונות של אנשים זרים, באתרים כמו PayPal ו-Instagram.

לדוגמה, ניתן לנחש בקלות את התשובות לשאלות כמו ״שמה של חיית המחמד הראשונה שלך״ באמצעות מחקר קצר או תכסיסי הנדסה חברתית, ומספר האפשרויות שכלי אוטומטי לניחוש יצטרך לסרוק אינו גבוה במיוחד.

חסמו סיסמאות נפוצות

במקום להסתמך על כלים לקביעת סיסמאות שהוזכרו בתחילת המאמר, בדקו את הסיסמאות החדשות שהוזנו והשוו מול הסיסמאות הנפוצות ביותר ו/או מול סיסמאות שהודלפו לאחרונה, וחסמו שימוש בסיסמאות שנופלות בבדיקה.

ב-2019, מיקרוסופט ביצעה סריקה של חשבונות הלקוחות, והשוותה בין שמות המשתמש והסיסמאות שמאוחסנים אצלה ובין יותר מ-3 מיליארד צמדים של שמות משתמש וסיסמאות שהודלפו. החברה מצאה 44 מיליון משתמשים שהסיסמא שלהם דלפה, והכריחה אותם לבצע איפוס סיסמה.

תמכו במנהלי סיסמאות ובכלים אחרים

ודאו שיש גישה לאפשרות ה״העתק הדבק״, לכלי סיסמאות לדפדפנים ולמנהלי סיסמאות חיצוניים כדי לסייע להקל על העומס הנובע מהמשימה של יצירת סיסמאות למשתמשים ושמירה עליהן.

למשתמשים צריכה להישמר האפשרות לראות באופן זמני סיסמאות מוסתרות או לראות באופן זמני את התו האחרון שהוקלד בסיסמה. הרעיון מאחורי זה הוא שיפור השימושיות של הזנת הסיסמה, במיוחד בזמן שימוש בסיסמאות ארוכות, ביטויי סיסמה ומנהלי סיסמאות.

הגדירו טווח חיים קצר לסיסמאות הראשוניות

כשאחד העובדים החדשים יוצר חשבון, הסיסמה הראשונית שמוגדרת ע״י המערכת או קוד ההפעלה צריכים להיווצר באופן אקראי ומאובטח, להיות בני 6 תווים לפחות, ויכולים לכלול תווים וספרות.

וודאו שהסיסמה או קוד ההפעלה מאבדים מתוקפם אחרי זמן קצר ושאינם יכולים להפוך לסיסמה האמיתית ארוכת-הטווח.

הודיעו למשתמשים על שינויים בסיסמאות

כשמשתמשים מחליפים את הסיסמאות שלהם, יש לדרוש מהם להזין קודם את הסיסמה הישנה, ומוטב לדרוש מהם גם הפעלה של אימות דו-שלבי (2FA). לאחר שהסיסמה שונתה, הם צריכים לקבל התראה על כך.

נקטו במשנה זהירות בהליך שחזור הסיסמה

לא רק שאסור שהליך שחזור הסיסמא יחשוף את הסיסמא הקיימת – אסור שהוא גם יחשוף האם החשבון אכן קיים או לא. במילים אחרות – אל תספקו לתוקפים אף מידע לא נחוץ!

השתמשו ב-CAPTCHA ובכלים אחרים נגד אוטומציות

השתמשו בכלי בקרה נגד אוטומציות כדי להתמודד עם בדיקה של סיסמאות שהודלפו, מתקפות Brute Force ומתקפות נעילת חשבון. בין כלי הבקרה האלה ניתן למנות – חסימה של רוב הסיסמאות שדלפו, הגבלת מספר ניסיונות הכניסה, CAPTCHA, עיכובים הולכים וגדלים בין ניסיון כניסה אחד למשנהו, הגבלות על כתובות IP, או מגבלות מבוססות-סיכון על בסיס נתונים כמו מיקום, מועד התחברות ראשון במכשיר, ניסיונות חוזרים לגישה לחשבון ועוד.

אל תסתמכו רק על סיסמאות

גם אם הסיסמה תהיה מאוד חזקה ומאוד ייחודית, היא עדיין מכשול בודד שמפריד בין עבריין סייבר ובין הנתונים הרגישים שלכם. כשאתם מנסים להגן על חשבונות, שכבת אימות נוספת צריכה להיות בגדר חובה - לא פחות מכך.

לכן מומלץ להשתמש באימות דו-שלבי (2FA) או רב-שלבי (MFA) בכל מקרה אפשרי.

עם זאת, לא כל האפשרויות לאימות דו-שלבי הן זהות. אימות דו-שלבי באמצעות SMS אמנם עדיף על אימות באמצעות סיסמה בלבד, אך הוא חשוף לאיומים רבים. ישנן חלופות בטוחות יותר, כמו רכיבי חומרה ייעודיים לאימות ומחוללי סיסמאות חד-פעמיות מבוססי תוכנה, כמו אפליקציות מאובטחות המותקנות על מכשירים ניידים.

לקבלת הצעת מחיר לפתרון הגנה לארגון ניתן ליצור איתנו קשר:

Unable to get data from our server. Try again later, please.