חוקרי ESET חשפו דלת אחורית חדשה ב-macOS שמאפשרת לרגל אחרי משתמשים במחשבי Mac שנדבקו בנוזקה ומשתמשת באופן בלעדי בשירותי אחסון בענן כדי לתקשר עם המפעילים שלה. יכולותיה של הנוזקה אותה כינו החוקרים של ESET בשם CloudMensis, מראות בבירור שמטרת התוקפים היא לאסוף מידע ממחשבי הקורבנות באמצעות הדלפת מסמכים והקשות מקלדת, רישומים של הודעות דוא״ל וקבצים שמצורפים להן, רישומים של קבצים שנמצאים באחסונים נשלפים, וצילומי מסך.

CloudMensis היא איום למשתמשי Mac, אך התפוצה המוגבלת מאוד שלה מצביעה על כך שככל הנראה היא שימשה כחלק מפעולה ממוקדת על מטרות ספציפיות. על פי הנתונים שנצפו, מפעילי הנוזקה שולחים את CloudMensis למטרות ספציפיות שמעניינות אותם. השימוש בפרצות כדי לעקוף את ההגבלות של macOS מראה שמפעילי הנוזקה מנסים להביא להצלחה מרבית של פעולות הריגול שלהם באופן אקטיבי. עם זאת, במהלך המחקר שלנו לא נמצאו פרצות לא ידועות (פרצות יום-אפס) שבהן השתמשה הקבוצה. לכן, מומלץ להשתמש בגרסה מעודכנת של macOS כדי להימנע מהמעקפים של אמצעי האבטחה המובנים בהם השתמשו התוקפים.

״אנחנו עדיין לא יודעים כיצד CloudMensis הופצה בהתחלה ומי המטרות שלה. האיכות הכללית של הקוד בנוזקה והיעדר החשאיות מראה שככל הנראה, יוצרי הנוזקה אינם מנוסים בפיתוח תוכנות ל-Mac ואינם מתוחכמים כל כך. עם זאת, משאבים רבים הושקעו במאמץ להפוך את CloudMensis לכלי ריגול עוצמתי ולאיום עבור המטרות הפוטנציאליות שלה״, מסביר חוקר ESET, מארק-אטיין לווייה שניתח את CloudMensis.

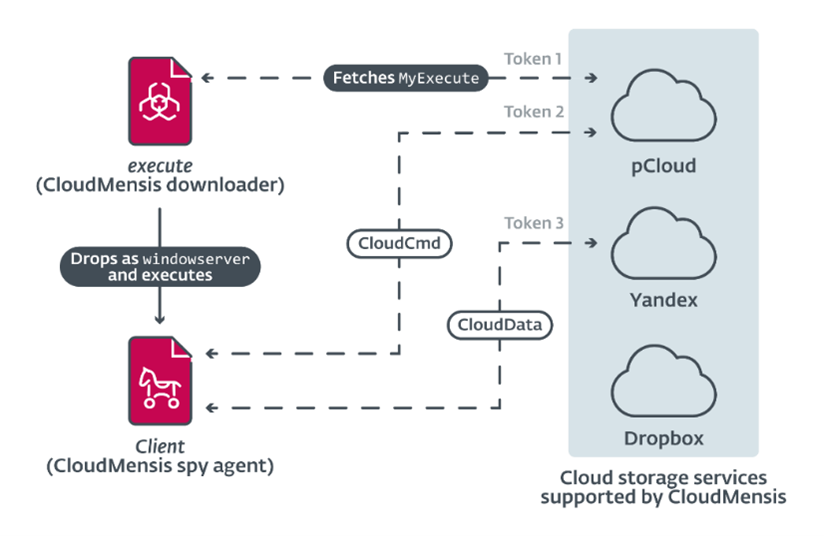

לאחר ש-CloudMensis מקבלת את ההרשאה להריץ קוד ואת הרשאות מנהל המערכת, היא מפעילה נוזקה ראשונית שמורידה ומתקינה נוזקה שנייה, עוצמתית יותר, משירות אחסון בענן.

השלב השני הזה הוא מרכיב גדול בהרבה, שמכיל מספר אפשרויות לאיסוף מידע מהמחשב שנפרץ. ברור שמטרתם של התוקפים היא ריגול: הדלפת מסמכים, צילומי מסך, קבצים מצורפים להודעות דוא״ל ומידע רגיש אחר. נכון לעכשיו, ישנן 39 פקודות שהנוזקה מסוגלת לבצע.

CloudMensis משתמשת באחסון בענן גם כדי לקבל פקודות מהמפעילים שלה וגם בשביל להדליף את הקבצים. היא תומכת בשלושה ספקי שירותי ענן שונים: pCloud, Yandex Disk ו-Dropbox. ההגדרות שבדוגמה שנותחה כוללות טוקנים (אסימונים) לאימות עבור pCloud ו-Yandex Disk.

הנתונים הנלווים (Metadata) משירותי האחסון בענן בהן הנוזקה השתמשה חושפים פרטים מעניינים אודות הפעילות, למשל – הנוזקה התחילה להעביר פקודות לבוטים מה-4 לפברואר 2022.

אפל הכירה לאחרונה בקיומה של הרוגלה שמופנית למשתמשים במוצריה ומציגה את Lockdown Mode ל-iOS, iPadOS ו- macOS, שמכבה אפשרויות במערכת ההפעלה שמנוצלות בדרך כלל כדי להריץ קוד ולהפעיל נוזקות.