חוקרי חברת אבטחת המידע ESET חשפו לאחרונה את הגרסה האחרונה של הנוזקה Gelsevirine, אשר משמשת את קבוצת הריגול גלסמיום (Gelsemium). הגרסה החדשה של Gelsevirine משמשת כדלת אחורית סבוכה ומודולרית.

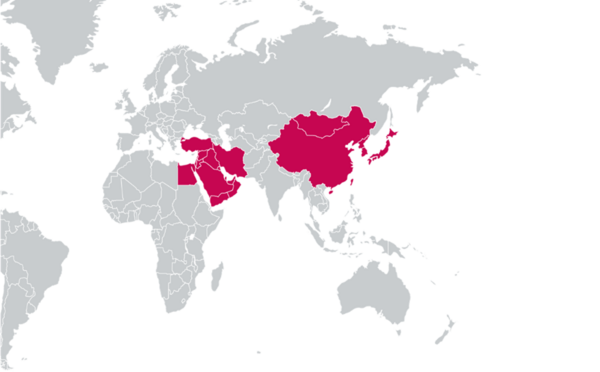

על הכוונת של הקבוצה, מטרות במזרח אסיה ובמזרח התיכון ובהן ממשלות, ארגונים דתיים, יצרני אלקטרוניקה ואוניברסיטאות. נכון לעכשיו הקבוצה הצליחה להישאר מתחת לרדאר.

קבוצת התקיפה מאוד ממוקדת ומתעסקת עם מטרות בודדות, כך על פי נתוני הטלמטריה. בהתחשב ביכולות הקבוצה, ניתן להסיק כי הם עוסקים בריגול ברשת. "שרשרת הפעילות של גלסימיום ממבט ראשון יכולה להיראות פשוטה, אך המספר הרב של התצורות בכל שלב עד לטעינת המתקפה, מקשה מאוד על ההבנה", כך מסביר החוקר תומאס דופוי.

שטחי הפעולה של קבוצת התקיפה

גלסימיום משתמשת בשלושה רכיבים ובמערכת תוספים על מנת לאסוף מידע: גלסמין הטפטפת (dropper Gelsemine), גלזניצין המטעין (loader Gelsenicine) והתוסף הראשי גלסווירין (main plugin Gelsevirine).

ב-ESET מאמינים כי קבוצת גלסמיום עומדת מאחורי מתקפת שרשרת האספקה נגד BigNox אשר דיווחנו עליה בעבר כמבצע NightScout.

חוקרי ESET מאמינים כי גלסמיום עומדת מאחורי מתקפת שרשרת האספקה נגד BigNox, עליה דיווחו בעבר כמבצע NightScout. זו הייתה מתקפה על שרשרת האספקה שפגעה במנגנון העדכון של NoxPlayer, אמולטור אנדרואיד למחשבי PC ו-Mac, וחלק ממגוון המוצרים של BigNox, עם מעל 150 מיליון משתמשים ברחבי העולם. החקירה העלתה חפיפה כלשהי בין מתקפת שרשרת האספקה הזו לבין קבוצת גלסמיום. קורבנות שנפגעו במקור מאותה התקפה בשרשרת האספקה נפגעו מאוחר יותר על ידי גלזמין.