חוקרי ESET ניתחו תוכנות זדוניות מתוחכמות ומסוכנות במיוחד שנועדו לשבש תהליכים תעשייתיים קריטיים.

ההתקפה על רשת החשמל של אוקראינה ב-2016, אשר גרמה להפסקה של שעה באספקת החשמל של הבירה, קייב, היא תוצאה של מתקפת סייבר. כעת חוקרי ESET ניתחו דגימות של נוזקה העונה לשם Win32 / Industroyer על פי הזיהוי של ESET ומסוגלת לבצע בדיוק את אותו סוג התקפה כפי שהתרחשה באוקראינה. אם זו אכן הנוזקה בה השתמשו להתקפת הסייבר בקנה מידה כזה, עוד לא ניתן אישור מוחלט וסופי. עם זאת, התוכנה הזדונית מסוגלת לגרום נזק משמעותי למערכות חשמל, ויכולה להיות מכוונת לפגוע בסוגים אחרים של תשתיות קריטיות.

האופן שבו פועלת הנוזקה Industroyer

Industroyer מהווה איום משמעותי שכן בעזרתה ניתן לשלוט ישירות במתגי תחנות חשמל ומפסקי זרם. על מנת לעשות זאת משתמשת הנוזקה בפרוטוקולי תקשורת תעשייתיים הנפוצים בכל העולם בתשתיות אספקת החשמל, מערכות בקרת תחבורה ותשתיות קריטיות אחרות (מים, גז ועוד). מתגים ומפסקים אלו הם בעצם מקבילים דיגיטליים של מתגים אנלוגיים; מבחינה טכנית הם יכולים להיות מהונדסים לבצע פונקציות שונות. לכן, ההשפעה הפוטנציאלית של נוזקה זו יכולה לנוע בין הפסקת אספקת החשמל, דרך יצירת טריגרים לרצף של כשלים ועד לנזק משמעותי לציוד שעשוי להשתנות מתחנה לתחנה. מיותר לציין ששיבוש של מערכות מסוג זה יכול להשפיע ישירות או בעקיפין על תפקודם של שירותים חיוניים.

הסכנה העיקרית של Industroyer טמונה בכך שהיא משתמשת בפרוטוקולים באופן שבו הם נועדו להיות משומשים. הבעיה היא שפרוטוקולים אלה תוכננו לפני עשרות שנים, ובאותה תקופה, מערכות תעשייתיות נועדו להיות מבודדות מהעולם החיצון. לפיכך, פרוטוקולי התקשורת שלהם לא תוכננו תוך התחשבות באבטחה. פירוש הדבר כי התוקפים לא צריכים לחפש נקודות תורפה בפרוטוקול; כל מה שהם צריכים זה ללמד את הנוזקה "לדבר" עם אותם פרוטוקולים.

המתקפה האחרונה שגרמה להפסקת חשמל התרחשה ב-17 בדצמבר 2016, פחות או יותר שנה לאחר מתקפת הסייבר שפגעה באספקת החשמל של כ-250,000 משקי בית באוקראינה ב-15 בדצמבר 2015. בשנת 2015, התוקפים חדרו לרשתות הפצת החשמל עם הנוזקה BlackEnergy, יחד עם KillDisk ורכיבים זדוניים אחרים, תכונות אלה מאפשרות לתוקפים לחדור למחשב הנגוע כרצונם, ואף להשמיד חלקים נרחבים בדיסק הקשיח של המחשב המותקף וזאת במטרה לחבל במערכות תעשייתיות ותשתיות קריטיות. מלבד המיקוד לרשת החשמל האוקראינית, אין קווי דמיון לכאורה בקוד בין BlackEnergy ו Industroyer.

איך פועלת הנוזקה?

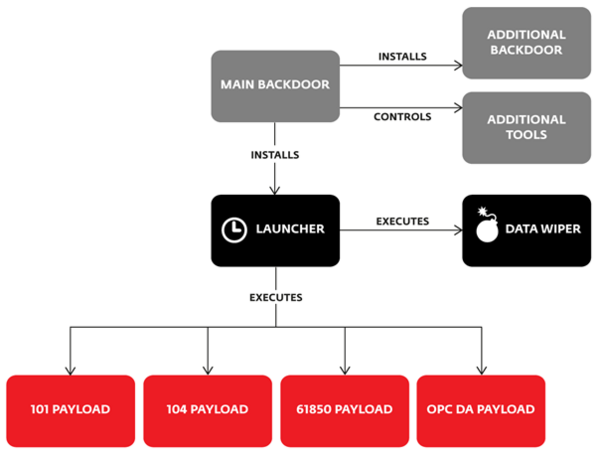

Industroyer היא נוזקה מודולרית שיודעת לתקוף מגוון סוגים של מערכות תעשייתיות, מסביר אמיר כרמי, מנהל הטכנולוגיות של ESET כאן בישראל. היא מכילה רכיב דלת אחורית לצורך ניהול ההתקפה, התקנה של רכיבים נוספים וחיבור לשרת השליטה והבקרה לצורך קבלת פקודות נוספות או דיווח לתוקפים. מה שמייחד את Industroyer מנוזקות אחרות הוא השימוש בארבע פרצות, שמיועדות להשתלט על מערכות בקרה תעשייתיות של תחנות חשמל. כל אחד מארבעת הפרצות מיועדת לתקוף פרוטוקול תקשורת אחר, כאשר הם כולם פרוטוקולים ייחודיים למערכות לניהול תחנות חשמל.

הנוזקה עובדת בשלושה שלבים:

1. מיפוי של הרשת

2. הבנה של איזה פרוטוקולים נמצאים בשימוש ברשת, ואיזה מערכות בקרה תעשייתיות

3. שליחה של פקודות לאותן מערכות, בהתאם להוראות שהתקבלו משרתי התקיפה

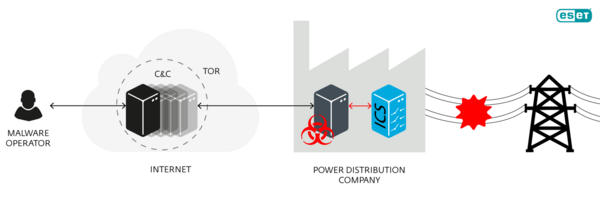

הנוזקה מכילה גם פיצ'רים נוספים שנועדו לאפשר לה לעבוד "מתחת לרדאר" כדי לוודא שהיא ממשיכה לפעול ברגע, וגם במקרה הצורך למחוק את כל העקבות שלה לאחר סיום הפעולות. לדוגמא, התקשורת של Industroyer עם שרתי התקיפה מתבצעת דרך רשת Tor האנונימית ויכולה להיות מוגבלת לשעות שבהן לא עובדים ברשת. דלת אחורית נוספת מסווה את עצמה לאפליקציית Notepad המובנית בכל מערכת Windows, ומיועדת להוות גיבוי למקרה שמתגלה ונסגרת הדלת האחורית הראשית. תהליך המחיקה של Industroyer מיועד למחוק רשומות Registry ולשכתב קבצים, כך שלא ניתן יהיה להפעיל את המערכות והשחזור שלהן יהיה קשה יותר.

גם הליך הסריקה של הרשת בשלב התקיפה הראשון מתבצע באמצעות כלי סריקה ייחודי, שנכתב ספציפית לצורך ההתקפה הזו, ולא מתבצע שימוש בכלי סריקה קיים כמו עם מרבית הנוזקות, דבר שגם הוא מראה על התחכום והמשאבים לרשות התוקפים. לבסוף, מתבצע שימוש בפירצה שמיועדת כנגד מערכות בקרה תעשייתיות Siemens SIPROTECT, שיכולה להשבית את אותן מערכות.

הכלים והפרצות שנמצאים בשימוש ע"י הנוזקה מראים כולם על רמת תחכום גבוהה ומשאבים רבים, דבר שמצביע על מעורבות של מדינה ביצירת הנוזקה.

אמנם קשה לייחס התקפות על תוכנות זדוניות ללא ביצוע הבדיקה באתר האירוע עצמו, סביר מאוד כי Industroyer שימשה להתקפה בדצמבר 2016 על רשת החשמל האוקראינית. נוסף על העובדה כי הנוזקה בבירור בעלת יכולות ייחודיות לבצע את ההתקפה, היא מכילה חותמת הפעלה (activation timestamp) עבור ה-17 בדצמבר 2016, יום הפסקת חשמל.

ההתקפה על רשת החשמל האוקראינית ב -2016 משכה תשומת לב רבה יותר מההתקפה שאירעה שנה קודם לכן וטוב שכך. זיהוי הכלי Win32 / Industroyer ששימש ככל הנראה להתקפה הוא התקדמות משמעותית בעולם זיהוי הנוזקות שבהן משתמשים ההאקרים על מנת לשבש את חיינו. היכולת לשבש תהליכים תעשייתיים קריטיים הופכת אותה למסוכנת ביותר. לא משנה אם ההתקפה האחרונה על רשת החשמל האוקראיני הייתה מבחן, הגילוי של נוזקה זו צריך לשמש קריאת השכמה עבור האחראים על האבטחה של מערכות קריטיות ברחבי העולם.

היכולת של Industroyer להפריע באופן ישיר לפעולה של חומרה תעשייתית הופכת אותה לאיום סייבר המשמעותי והמסוכן ביותר למערכות בקרה תעשייתיות מאז 'Stuxnet' הידועה לשמצה, שתקפה בהצלחה את תוכנית הגרעין של איראן ונתגלתה ב -2010.