מחקר חדש חושף מתקפה של קבוצת Lazarus נגד חברת תעופה ספרדית, שכחלק ממנה הקבוצה הפעילה מספר כלים, כשהכלי העיקרי הוא דלת אחורית שהתגלתה לאחרונה ומכונה ע״י ESET בשם LightlessCan. המפעילים של קבוצת Lazarus, המקושרת לצפון-קוריאה, השיגו גישה ראשונית לרשת החברה בשנה האחרונה בעקבות קמפיין פישינג ממוקד מוצלח, בו התחזו למגייסים מטעם חברת Meta, החברה העומדת מאחורי Facebook, Instagram ו-WhatsApp. המטרה העיקרית של המתקפה הוא ריגול סייבר.

״החלק המדאיג ביותר במתקפה הזו הוא סוג חדש של כלי תקיפה, LightlessCan, כלי מורכב ומתפתח שמייצג רמה גבוהה של תחכום בתכנון ואופן ההפעלה שלו, ומייצג התקדמות משמעותית ביכולות הזדוניות לעומת הקודם לו״, מסביר פיטר קלנאי, חוקר ESET שגילה את המתקפה.

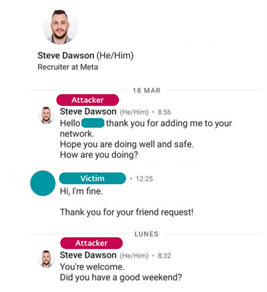

המגייס המתחזה יצר קשר עם הקורבן באמצעות LinkedIn Messaging, אחת מהאפשרויות ברשת החברתית המקצועית LinkedIn, ושלח שני אתגרי תכנות הנדרשים לכאורה כחלק מהליך הגיוס, שאותם הקורבן הוריד והפעיל על אחד ממחשבי החברה. גוף המחקר של ESET הצליח לבנות מחדש את הצעדים לגישה הראשונית ולנתח את מערך הכלים בהם השתמשו Lazarus, הודות לשיתוף הפעולה של חברת התעופה שנפגעה. הקבוצה כיוונה את המתקפה לרבים מעובדי החברה.

קבוצת Lazarus שלחה סוגים שונים של כלי תקיפה למערכות של הקורבנות, כשהבולט ביניהם הוא כלי מתוחכם וחדש מסוג סוס טרויאני לשליטה מרחוק (RAT), אותו כינו החוקרים בשם LightlessCan. הסוס הטרויאני מחקה את ההתנהגות של מגוון רחב של פקודות טבעיות של מערכת Windows שנוצלו לרעה ע״י התוקפים כך שאפשרו הרצה סמויה של קוד בתוך הסוס הטרויאני עצמו, במקום הפעלה ״רועשת״ דרך שורת הפקודה. השינוי האסטרטגי הזה שם דגש על חמקנות, מה שהופך את זיהוי וניתוח הפעולות של התוקף למאתגרות יותר.

מנגנון נוסף ששימש לצמצום החשיפה הוא השימוש בגדרות ביטחון להפעלה: קבוצות Lazarus וידאה שיהיה אפשר לשחרר את ההצפנה של כלי התקיפה רק על המחשב של הקורבן. גדרות ביטחון להפעלה הם מערך של פרוטוקולים ומנגנונים הגנתיים שנועדו כדי לוודא את השלמות והחשאיות של כלי התקיפה במהלך ההתקנה וההפעלה שלו, מה שמנע את פענוח ההצפנה על מחשבים בהם הכלי לא אמור לפעול, כמו מחשבים של חוקרי אבטחה.

הכלי LightlessCan תומך ב-68 פקודות ייחודיות, אך בגרסתו הנוכחית, 1.0, רק 43 מהפקודות האלה משמשות לצורך כלשהו. גוף המחקר של ESET זיהה 4 שרשראות הפעלה ייחודיות, המפעילות שלושה סוגים של כלי תקיפה.

קבוצת Lazarus (הידועה גם בשם HIDDENCOBRA) היא קבוצת ריגול סייבר המקושרת לצפון-קוריאה, שפעילותה החלה בשנת 2009 לפחות. המגוון, הכמות והחדשנות בהפעלת הכלים הם אלו שמבדלים את הקבוצה מקבוצות אחרות. הקבוצה מבצעת את כל שלוש פעולות פשיעת הסייבר העיקריות: ריגול, חבלה ושאיפה לרווח כספי. חברות תעופה הן לא מטרה חריגה לקבוצות APT המקושרות לצפון-קוריאה.

הקשר הראשוני עם תוקף שהתחזה למגייס מטעם Meta