המחקר האחרון של ESET מספק הצצה נדירה למנגנונים הפנימיים של דלת אחורית חבויה שקבוצת ריגול הסייבר Turla יכולה לנצל באופן מלא באמצעות קבצי PDF שמצורפים להודעות דוא"ל.

חוקרי ESET חקרו דלת אחורית ייחודית שמנוצלת ע"י קבוצת האיום המתקדם הקבוע (Advanced Persistent Threat, APT) הידועה בשם Turla (מוכרת גם בשמות Snake, Uroburos) על מנת לצותת לתעבורה הרגישה של מספר רשויות בשלוש מדינות אירופיות לכל הפחות. הקבוצה משתמשת בכלי זה כבר מספר שנים – כעת חוקרי ESET חושפים כי רשימת הקורבנות ארוכה יותר ממה שהיה ידוע עד כה.

בין הקורבנות ניתן למנות את משרד החוץ הפדרלי של גרמניה – מקרה בו קבוצת Turla השתילה את הדלת האחורית במספר מחשבים והשתמשה בה לגניבת נתונים, לפחות במשך כל שנת 2017. למעשה, בהתחלה מפעילי Turla פרצו לרשת של המכללה הפדרלית לניהול ציבורי של המדינה, והשתמשו בה כמקפצה לחדירה לרשת של משרד החוץ במרץ 2017. שירותי הביטחון של גרמניה זיהו את הפריצה רק בסוף אותה השנה, וזו התפרסמה רק במרץ 2018.

החוקרים גילו שמעבר למקרה הפריצה הידוע הזה, הקבוצה השתמשה באותה הדלת האחורית כדי לפתוח ערוץ גישה חבוי למשרדי החוץ של שתי מדינות אירופיות נוספות לפחות, וכן לרשת של קבלן ביטחון גדול. הארגונים האלה הם הקורבנות הטריים ביותר של קבוצת ה-APT הזו, שתקיפותיה מכוונות לממשלות, פקידי מדינה, דיפלומטים ורשויות צבאיות החל משנת 2008.

הדלת האחורית שעומדת במרכז הניתוח התפתחה מאז שנוצרה לראשונה, ככל הנראה כבר בשנת 2009. במהלך השנים, יוצריה הוסיפו פונקציות שונות לכלי, מה שהביא אותו בסוף לרמה גבוהה מאוד של חמקנות. הגרסה האחרונה שהתגלתה, מאפריל 2018, כוללת את היכולת להריץ סקריפטים זדוניים מסוג PowerShell ישירות בזיכרון המחשב, טקטיקה שיוצרי נוזקות החלו להשתמש בה במהלך השנים האחרונות.

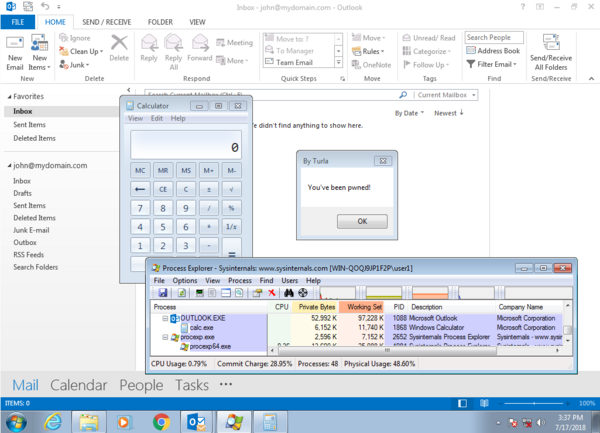

הגרסאות העדכניות של הדלת האחורית מכוונות לתוכנת Outlook של מיקרוסופט, זאת למרות שגרסאותיה המוקדמות יותר כוונו גם לתוכנת המייל "The Bat!", בה משתמשים בעיקר במזרח אירופה. חשוב לציין שמפעילי Turla לא מנצלים פרצות בתוכנות קריאת PDF או ב-Outlook ככיוונים להתקפה. באופן חריג, הדלת האחורית מנצלת את פרוטוקול MAPI (Messaging Application Programming Interface) של Outlook כדי לגשת לתיבות המייל של הקורבנות.

במקום להשתמש בתשתית פיקוד ובקרה רגילה (Command & Control), כזו המבוססת על פרוטוקול HTTP(S), הדלת האחורית מופעלת דרך הודעות מייל; אם נדייק, באמצעות קבצי PDF שנוצרו במיוחד למטרה זו ומצורפים להודעות דוא"ל. ניתן לגרום למחשב הפרוץ לבצע מגוון רחב של פקודות. החשובה מביניהן היא חילוץ מידע, יחד עם אפשרות להורדה של קבצים נוספים והפעלה של תוכנות ופקודות נוספות. גם חילוץ הנתונים עצמו מתבצע באמצעות קבצי PDF.

הדלת האחורית – שלובשת צורה של דרייבר (DLL) שאותו ניתן למקם בכל מקום שהוא על הכונן הקשיח – מותקנת באמצעות כלי לגיטימי של מערכת ההפעלה Windows (RegSvr32.exe). הנוזקה הופכת את עצמה לקבועה במערכת באמצעות ביצוע שינויים במערכת ה-Registry של Windows, מה שקורה במקרים רבים בהם מערכות Windows נפרצות. במקרה הזה, קבוצת טורלה משתמשת בטכניקה אמינה שנקראת "פריצת אובייקט COM". שימוש בטכניקה זו מבטיח שבכל פעם שהקורבן מפעיל את Outlook, הדלת האחורית מופעלת.

איך זה עובד?

בכל פעם שהקורבן מקבל או שולח הודעת דוא"ל, הנוזקה יוצרת קובץ רישום שכולל נתונים אודות ההודעה, ביניהם השולח, הנמען, הנושא ושמות הקבצים המצורפים. אחת לכמה זמן אותם קבצי הרישום מאוחדים יחד עם נתונים נוספים ומועברים למפעילי Turla באמצעות מסמך PDF שהוכן במיוחד ומצורף להודעת דוא"ל.

בנוסף לכך, בכל פעם בה הקורבן מקבל מייל, הדלת האחורית בודקת האם קיים קובץ PDF שעשוי לכלול הוראות מהתוקף. למעשה, לנוזקה לא אכפת מי המפעיל – היא יכולה לקבל הוראות מכל אחד שיכול להצפין הודעות כאלה בתוך קובץ PDF. כתוצאה מכך, המפעילים של Turla יכולים לקבל שליטה מחדש על הדלת האחורית באמצעות שליחת הודעה מכל כתובת דוא"ל שהיא בכל מקרה בו כתובת הדוא"ל שלהם נחסמת. רמת העמידות של הדלת האחורית הזאת לפגיעות דומה לזו של נוזקות Rootkit שיכולות להאזין לפקודות מהמפעילים שלהן באמצעות ציתות לתעבורת רשת נכנסת.

למרות שחוקרי ESET לא הצליחו לשים את ידם על דוגמה של קובץ PDF המכיל פקודות של ממש המכוונות לדלת האחורית, ההיכרות שלהם עם המנגנונים הפנימיים שלה אפשרה להם ליצור מסמך PDF הכולל הוראות אותן הדלת האחורית יכולה לעבד ולבצע.

ביצוע של הפעולות המוגדרות במסמך ה-PDF

בזמן הזה, כל הודעות הדוא"ל שנשלחות ע"י הקורבן מועברות למפעילי הדלת האחורית ברגע שהן נשלחות לנמענים המקוריים שלהן. אופן פעולה זה נועד להבטיח שאין תעבורת אינטרנט מחוץ לשעות העבודה הרגילות של הקורבן – מה שמסייע לנוזקה להימנע מגילוי.

ברוב המקרים הנוזקה הזו מבצעת פעולות רבות על מנת להסתיר את עצמה במחשבים שנפרצו. לדוגמה, במקרים הנדירים בהם אפשר לתפוס למספר שניות את העלייה במספר הודעות הדוא"ל שלא נקראו, אי אפשר לראות את ההודעה שנשלחה ע"י התוקף. בדומה לכך, הנוזקה גם חוסמת את כל ההתרעות על הודעות דוא"ל נכנסות שמגיעות מהמפעילים שלה.

חוקרי ESET מתעדים כבר כמה שנים את כמות המשאבים שמפעילי Turla משקיעים על מנת להגיע למטרותיהם, כל זאת כשהם מצליחים לשמור על פרופיל נמוך. מחקרים נוספים של ESET כמו חשיפת הדלת האחורית Gazer ושל קמפיין המכוון לדיפלומטים מזרח-אירופאים מראים, הקבוצה ממשיכה להשתמש בטכניקות מתוחכמות כדי לרגל אחרי מטרותיה וכדי לשמר את הנוזקות שלהם באופן קבוע במחשבים שנפרצו. הדלת האחורית של Turla היא דלת-אחורית עצמאית לגמרי שמשתמשת בטכניקות ייחודיות ועצמאיות, יכולה לעבוד בנפרד ממרכיבי נוזקה אחרים של Turla, ונשלטת באופן מלא ע"י הדוא"ל. למעשה, חוקרי ESET לא מודעים לאף קבוצת ריגול אחרת המשתמשת בדלת אחורית שנשלטת באופן מלא ע"י הודעות דוא"ל, ובמיוחד דרך קבצי PDF מצורפים.

למחקר whitepaper מלא של הדלת האחורית, לחצו כאן