מתקפת כופר כלל עולמית רק חודש וחצי לאחר מתקפת WannaCry. עוד ועוד מדינות, בהן ארה"ב וישראל, מדווחות על חשש לפריצות. מומחי ESET יודעים לומר כי חברות ישראליות עם מאות משתמשים כבר נפגעו מתוכנת הכופר. כאשר החלה המתקפה, במעבדת הזיהויים של ESET הבחינו כי ישראל נמצאת במקום השלישי בעולם בזיהוי ניסיון המתקפות מיד אחרי אוקראינה ואיטליה. עם זאת, יממה לאחר תחילת המתקפה ולאחר איסוף הנתונים שהצטברו מתסמן כי הדירוג התעדכן ומדינות כמו גרמניה, פולין וסרביה תפסו מקום בראש הרשימה ומסתמן שרק כמות קטנה מהזיהויים הם בישראל.

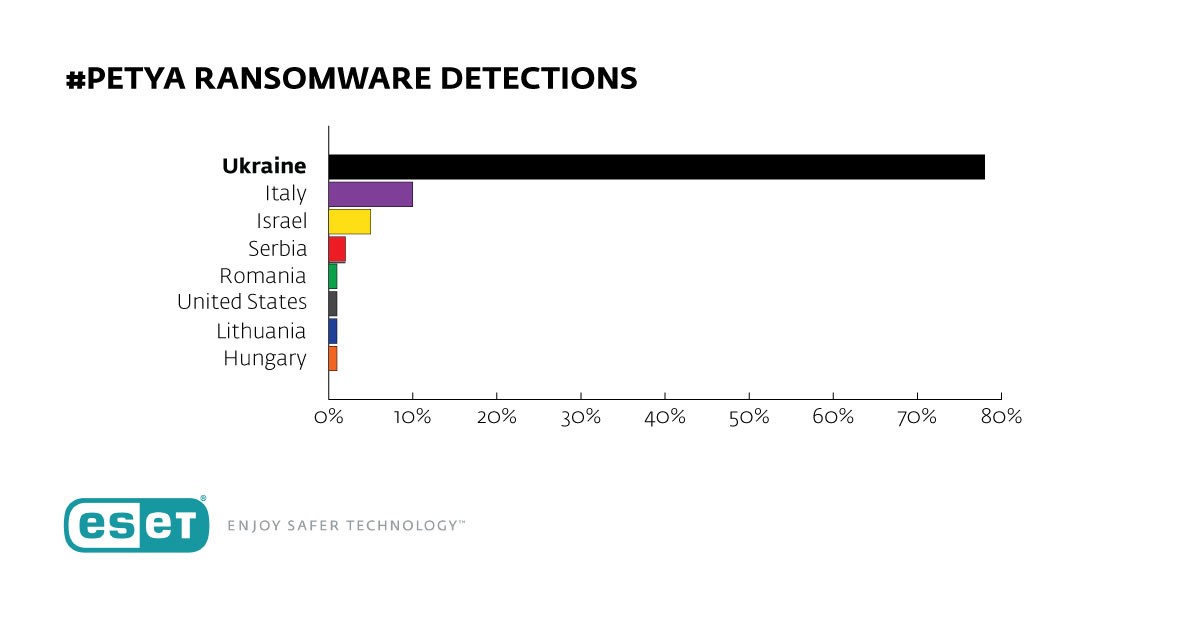

גרף הממפה את איזורי ניסיונות ההתקפה בשעות הראשונות: ישראל במקום השלישי בזיהויים

מה בעצם קרה?

החל מאתמול (יום שלישי 27.6) בשעות הצהריים חוקרי ESET החלו לחקור את מתקפת הכופר שהתפשטה ברחבי העולם, כל זאת רק חודש וחצי לאחר מתקפת הכופר העולמית WannaCry שפגעה ב-200 מדינות. גופים שונים במספר מדינות באירופה, בהן אוקראינה, רוסיה ודנמרק, דיווחו כי נפגעו על ידי האקרים שפרצו למערכות שלהם. באוקראינה אף דיווחה הממשלה כי מחשביה נפלו קורבן למתקפת סייבר "ענקית וחסרת תקדים", וכך גם מספר בנקים ונמל התעופה המרכזי בבירה קייב. בנמל התעופה בקייב עדכנו כי בשל המתקפה, ייתכנו שיבושים בלוח הטיסות.

הנוזקה מבוססת על שילוב של קוד משתי תוכנת כופר, הראשונה Petya שקיימת כבר שנתיים, תנסה קודם כל להדביק את ה-MBR (Master Boot Record), שהוא החלק בדיסק הקשיח שאחראי על הקצאת כוננים, דבר שימנע לחלוטין עליה של המחשב. החלק הנוסף בקוד שמבוסס על תוכנת הכופר Mischa יצפין את הקבצים החיוניים במחשב כמו שאר תוכנות הכופר. הנוזקה מנצלת בין היתר את פרצת ה SMB (EternalBlue) ופרצת DoublePulsar בהן השתמשו על מנת להפיץ את תוכנת הכופר WannaCry בכדי לחדור לרשת ולאחר מכן מתפשטת בתוך הרשת באמצעות שילוב של הכלי ו- WMI (Windows Management Instrumentation) על מנת לקבל הרשאות של מנהל רשת ולהתפשט בתוך הרשת.

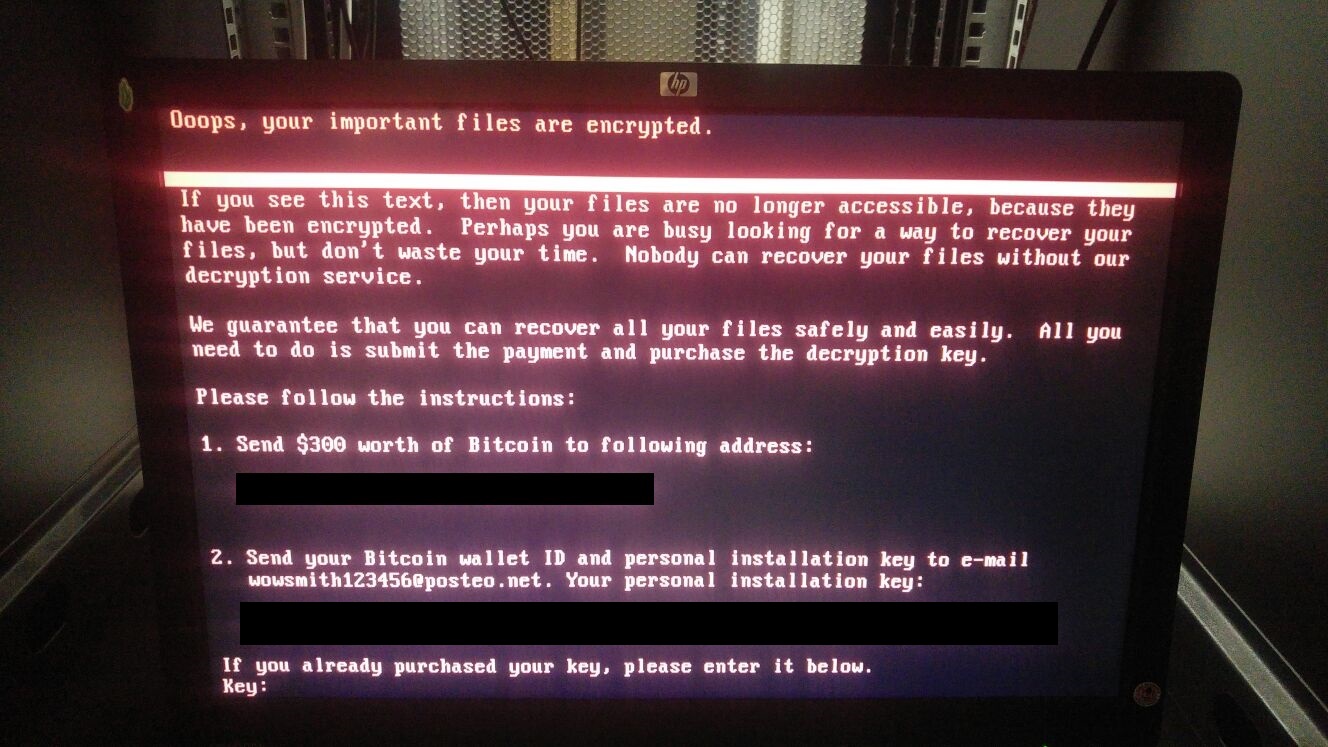

שילוב מסוכן זה עשוי להיות הסיבה להתפרצות הזו בעולם ובמהירות, מספיק שמחשב אחד לא מעודכן על מנת להדביק את שאר הרשת, גם אם שאר המחשבים מעודכנים. לאחר הדבקת המחשב קבציו או הכוננים בו מוצפנים ועל מנת לשחררם דורשים ההאקרים 300 דולר במטבע וירטואלי. נכון לעכשיו 40 ארגונים כבר שילמו סכום של 12,000$.

תיבת הדואר האלקטרוני שאליה הפנו התוקפים נסגרה על ידי החברה המארחת ולכן לא ניתן לתקשר עם התוקפים. שירות מייל גרמני שנקרא Posteo הוא זה שהחזיק את כתובת המייל החליט לחסום אותה מהרגע שגילו שעבריינים עושים בה שימוש. כמובן שההמלצה שלנו היא תמיד לא לשלם. על פי מידע שנאסף כל מי ששילם עד כה לא קיבל את המחשב או הקבצים.

בקשת הכופר כפי שנצפתה במחשב בישראל

למי זה כוון? במי זה פגע?

המטרה העיקרית של ההאקרים שביצעו את המתקפה הזאת היא ארגונים ולכן ארגונים וחברות הם לרוב הקורבנות במתקפה זו. אין זה אומר שמחשבים פרטיים אינם מטרה אפשרית אבל מתקפה זו פחות התמקדה בהם.

ההתפרצות החלה באוקראינה, באמצעות עדכון מזויף לתוכנת הנהלת חשבונות בשם M.E.Doc. על פי הדיווחים נפגעו גופים מהמגזר הפיננסי, האנרגיה ותעשיות רבות אחרות נפגעו. היקף הנזק שנגרם לענף האנרגיה עדיין לא אושר, ולא היו דיווחים על הפסקת חשמל - כפי שהיה בעבר עם תוכנות זדוניות הידועות Industroyer.

ישראל נמצאת אחרי אוקראינה ואיטליה בזיהוי המתקפה, אין זה אומר שאכן אותן התקפות הצליחו להדביק את הארגונים אבל אין ספק שישראל אחת המובילות בניסיונות ההתקפה.

האם משתמשי ESET מוגנים?

ב-18 למאי בוצעה בדיקה של כלל מוצרי האנטי וירוס שבה רק 3 מוצרים הצליחו לאתר ולחסום את הפירצה EternalBlue. המוצר של ESET הוא אחד מאותם 3 מוצרים. חשוב לציין שהבדיקה נערכה לאחר שמרבית חברות האבטחה טענו שעידכנו את מוצריהן ושהם מגנים בפני הפירצה. הפרטים בקישור הבא.

במקביל מודול ה LiveGrid שלנו הגן גם כן כנגד המתקפה החל מאתמול (יום ג') בשעה 13:30 בצהריים כאשר הנוזקה זוהתה מידיית על ידי מערכת מבוססת הענן. כמו כן יצאה חתימה מסודרת שמזהה את האיום בתור Win32/Diskcoder.C Trojan.

האם המתקפה הסתיימה?

יש להתייחס למתקפה כנמשכת, עד לביצוע עדכוני האבטחה המתאימים של מיקרוסופט. כנראה שינסו לנצל חברות שעדיין מתמהמהות בביצוע העדכונים.

האם המחשב שלי נפגע מההתקפה?

אם מותקנת אצלכם גרסה עדכנית ומעודכנת של ESET על המחשב, המשתמשים והמידע שלכם מוגנים – גם אם לא ביצעתם את עדכוני האבטחה של מיקרוסופט עד עכשיו.

מה עליי לעשות כעת ואיך להתגונן מפני מתקפות כופר עתידיות?

עדכנו את מערכת ההפעלה של מייקרוסופט – ככלל, מומלץ לוודא כי ביצוע עדכוני מערכת הפעלה מוגדר לביצוע אוטומטי. כעת וודאו כי ביצעתם עדכון לפרצת האבטחה שבעקבותיה חדרה תכנת הכופר (גם למערכת הפעלה XPP יצא עדכון מיוחד בגין אירוע זה). תוכלו למצוא את הפרטים בקישור הבא על מנת לוודא שאכן מערכת ההפעלה שלכם מעודכנת.

וודאו שהאנטי וירוס במחשבכם מעודכן - תעדכנו את האנטי וירוס ומערכות אבטחה נוספות לגרסה העדכנית ביותר. כאמור מי שמותקנת במחשבו גרסה עדכנית של מוצר ESET יכול להסיר דאגה מליבו כי המוצר חסם את המתקפה. כאן תוכלו לבדוק האם הגרסה במחשב שלכם מעודכנת.

גבו את המידע שלכם - עשו זאת בעותק נפרד ומבודד מכלל הגיבויים הקיימים שלכם. שימו לב – הכונן החיצוני נדרש לטובת גיבוי בלבד, חשוב לנתקו באופן מסודר עם סיום הגיבוי מהמחשב. למדריך הגיבוי המלא.

אל תפתחו מיילים לא מזוהים, בדגש על מיילים עם קבצים מצורפים - אל תפתחו מיילים שנשלחים ממקורות לא מזוהים. שימו לב גם לניסוחים בכותרות המיילים הרבה פעמים שגיאות כתיב או כתיבת הספרה "0" במקום האות "O" יכולים לתעתע. כמובן שאל תפתחו קבצים ממקור לא מזוהה ואל תלחצו על קישורים (לינקים) לא מוכרים. למדריך המלא להתגוננות ומניעה של תקיפות כופר