欧州スロバキアにグローバルヘッドクオーターを構える「ESET」。

ESETのリサーチャーが世界中のサイバー犯罪の状況を分析し、「ESET Threat Report(ESETサイバーセキュリティ脅威レポート)」として、定期的に発表しています。

2021年11月9日、イーセットジャパン株式会社は、2021年度第2三半期(5月~8月)におけるグローバルの脅威状況をまとめた「ESET Threat Report T2 2021」に日本国内の脅威状況の分析を加えて、日本国内向けに公開します。

ESETの日本拠点「イーセットジャパン」が、「ESET Threat Report T2 2021」を読み取り、日本国内で特に話題となったトピックを抽出。解説を交えながら国内の最新脅威状況を紹介します。

<ESET独占>SolarWindsにサプライチェーン攻撃したスパイ集団「The Dukes」のその後

2020年12月13日、IT管理ソフトやリモート監視ツールを開発する企業「SolarWinds」が、同社が開発する「Orion Platform」を狙ったサプライチェーン攻撃が発生したことを発表。

Orion Platformは世界中の政府機関を含む、多くの組織や企業が利用するIT管理・ネットワーク管理システムであることから、SolarWinds社もこのサプライチェーン攻撃を”史上最大級の複雑かつ高度なサイバー攻撃”と位置づけています。

SolarWinds製品を悪用したサプライチェーン攻撃を展開したのが、「The Dukes」(別名:APT29・Cozy Bear・Nobelium)と呼ばれるサイバー犯罪者集団です。

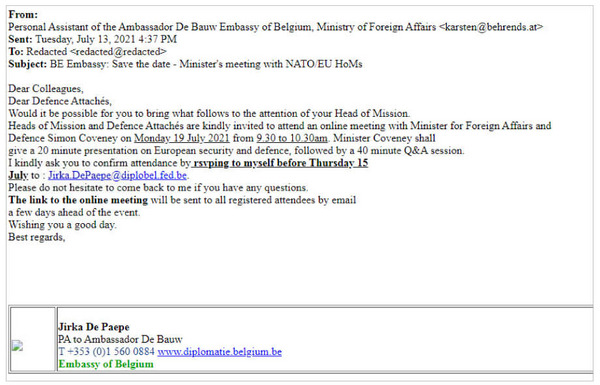

ESETのテレメトリによると、攻撃者は2021年7月13日にヨーロッパの複数の外交機関にスピアフィッシングメールを送信していました。

このメールは、アイルランドのベルギー大使館の職員になりすました者が発信した、”ミーティングへの招待”という題名のメールでした。

この偽の招待メールが巧妙な点は、不審な添付ファイルや、不正ファイルをダウンロードするリンクが含まれていないことです。

代わりに、次のように案内があります。

「I kindly ask you to confirm attendance by rsvping to myself before Thursday 15.(15日木曜日までに参加の可否を私にご連絡ください)」

攻撃者は、この指示に従って返信した真の標的にのみ、不正ファイルをダウンロードするリンクを送信していました。

また、偽の招待メールの本文では、「jirka.depaepe@diplobel.fed[.]be(ベルギー大使館のドメイン)」に返信するように求めていますが、実際にアンカーされているメールURLは「karsten@behrends[.]at(攻撃者のメールアドレス)」です。このため、返信先のメールリンクをクリックすると、ベルギー大使館のドメインではなく、攻撃者のメールアドレスがメールが返信先になります。 そして、偽の招待メールに返信してしまった被害者が、2通目として配信されるミーティング参加要領のメール内のリンクをクリックすると、不正なDLLがダウンロードされます。これらすべてのDLLはカスタマイズされた、マルウェア「Cobalt Strike loader」でした。

10年以上活動を続けている犯罪者グループThe Dukesは、Cobalt Strike を攻撃ツールとして使っているグループとしても知られています。このような攻撃事例から、The Dukesは、拡張性が高い攻撃ツールであるCobalt Strikeを、未だに使用し続けていることが伺えます。

過去最大の身代金46億円!?ランサムウェア攻撃が一線を越えた

サイバーセキュリティの世界においてグローバル全体で今、最も注目されているのが、端末内のデータを暗号化した上で身代金を要求するマルウェア「ランサムウェア」の動向。

2021年第2三半期のトピックでは、ランサムウェアによる被害を受けた米国の金融企業CNA Financial社が、ランサムウェア「Hades」の亜種「Phoenix Locker」のオペレーターに4,000万米ドル(約46億円)を支払ったことが発覚。実際に支払った身代金としては過去最高の金額となりました。

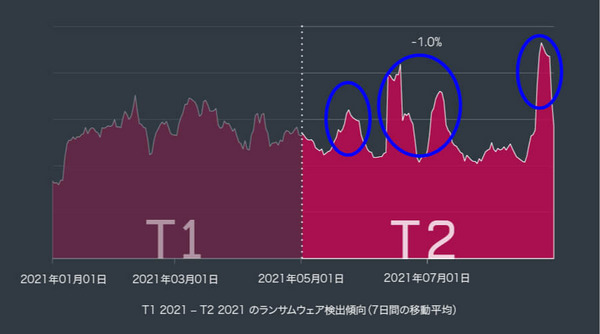

また、ESETによるランサムウェアの検出数に関する分析では、2021年第2三半期中に3回、検出数のピークがあったことが分かっています。

コロニアルパイプライン社への攻撃でガソリンスタンドでの給油が停止

2021年5月8日、ランサムウェア「DarkSide」による攻撃により、米国最大のパイプライン会社であるコロニアルパイプライン社が操業停止に追い込まれました。これにより、ガソリンスタンドでの給油がストップする事態となり、ジョー・バイデン米国大統領が緊急事態宣言を発令。

最終的に、コロニアルパイプライン社の経営陣が、75ビットコインの身代金(当時の金額で400万米ドル以上)の支払いを決定したものの、うち63.7ビットコイン分は、送金後すぐに米国当局が押収し、返還されました。

この事件により、DarkSideの背後にいる攻撃者は、法執行機関からさらに注視されることとなり、ランサムウェア組織を糾弾しようとする圧力が高まりました。そして、Darksideの関連組織メンバーが、「社会問題を引き起こすつもりはなく、単に金儲けをしたかっただけ」などと釈明。このインシデントの1週間後には、すべての攻撃の停止を発表しました。

「長らく不正行為を繰り返してきたランサムウェア組織が、ついに一線を越えてしまった」というのが、ESETでランサムウェアの解析に携わるエンジニアの統一見解です。ランサムウェアは、社会に対し、あまりにも甚大な被害を与えるようになったことで、皮肉にも世界各国の法執行機関の注目を集めることとなり、テイクダウンが実施され、攻撃者らが逮捕されるケースも出てきました。

一方、今後、サイバー犯罪者たちは次なる手段を開発すると見られ、ESETでも引き続きランサムウェア組織の動向を注視していきます。

Kaseya製品を狙った攻撃で世界の1,500社にランサムウェアがばら撒かれる

ESETは2021年7月3日、ランサムウェア「Sodinokibi(REvil)」を利用したサイバー攻撃を多数確認しました。ランサムウェアSodinokibiは、ITシステム管理サービスを提供するKaseya社のIT管理ソフトウェアである「Virtual System Administrator(VSA)」のゼロデイ脆弱性を悪用するランサムウェアです。

Sodinokibiによる攻撃により、Kaseya社のサービスを利用する世界中の1,500もの企業・組織が影響を受け、Kaseya社には、請求額としては過去最高となる7,000万米ドル(約79億円)の身代金が請求されました。

Kaseya社が身代金の支払いに応じるかが注目されていましたが、インシデント発生から数週間後、Kaseya社は”信頼できるサードパーティ”から復号ツールを入手したと発表しました。ESETは、このツールは身代金を支払うことなく入手したものだと推察しています。

ランサムウェアファミリ検出数TOP10<2021年第2三半期:グローバル>

2021年第2三半期中にESET製品がブロックしたランサムウェアのファミリTOP10は、次の通りです。

2021年第2三半期ランサムウェアTOP10<グローバル>

| 1 | Win/Filecoder.WannaCryptor trojan |

|---|---|

| 2 | MSIL/Filecoder trojan |

| 3 | Win/Filecoder trojan |

| 4 | Win/Filecoder.Sodinokibi trojan |

| 5 | Win/Filecoder.STOP trojan |

| 6 | Win/Filecoder.Phobos trojan |

| 7 | Win/LockScreen trojan |

| 8 | Win/Filecoder.Conti trojan |

| 9 | Win/Filecoder.Buran trojan |

| 10 | Win/Filecoder.GandCrab trojan |

RDPを狙う攻撃手法が変化 ”数打てば当たる”から”狙い撃ち”へ

ランサムウェアの侵入経路は様々ですが、ESETが注目しているのがRDP(リモートデスクトッププロトコル / Remote Desktop Protocol)を経由した侵入です。コロナ禍においてリモートワークなどが増えるに従い、リモートアクセスの利用もまた、急増しています。ESETでは、RDPを侵入口として狙った攻撃の増加を検知しており、その要因は、攻撃者がこのような職場環境の変化を悪用しているためであると分析しています。

実際、ランサムウェアのファミリ検出数TOP10でも、RDPを主な侵入経路として利用する、第6位「Win/Filecoder.Phobos trojan」や第10位「Win/Filecoder.GandCrab trojan」といったランサムウェアがランクインしています。

RDPを破る手法のひとつが、パスワードになりそうな文字列を総当りして、次々とログインを試みる「ブルートフォース攻撃」です。

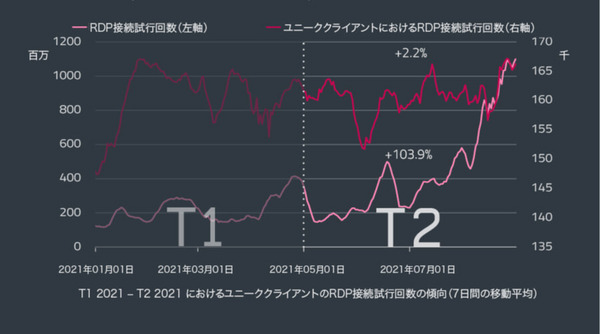

興味深いのが、RDPを標的とした攻撃の増加と同時期に、RDPサービスに対するブルートフォース攻撃が急増している点です。

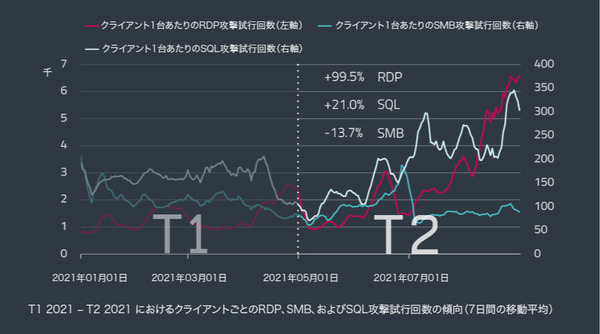

ESETでは、2021年5月から8月の間で、RDPサービスを狙ったブルートフォース攻撃を550億回も検出。270億回だった2021年1月~4月期と比較して104%も増加しています。

一方、同じく2021年5月から8月の間、RDPに対して攻撃があったと報告した1日あたりのクライアント数は、160,000前後でほぼ一定していました。

すなわち、攻撃者たちは新しい標的を発掘するのではなく、すでに攻撃対象として認知した標的に的を絞ったブルートフォース攻撃を行い、よりRDPを破る確率が高い方法を選んでいることが伺えます。

なお、ESETでは、RDPに対するブルートフォース攻撃と同様、Microsoft SQL Serverに対するブルートフォース攻撃でも、同様の増加傾向を検知しています。

ランサムウェアを巡る国内外の取り組み

試行錯誤しているのはサイバー犯罪者だけではありません。ESETをはじめとするセキュリティ企業や政府機関も、ランサムウェアに対する対策を強化しており、これまでの努力が実を結びつつあります。

No More Ransomプロジェクト

法執行機関とITセキュリティ企業が連携してランサムウェアに立ち向かう国際的な取り組み、「No More Ransomプロジェクト」が、立ち上げから5周年を迎えました。ESETも参加しているこのプロジェクトにより、累計600万人以上のランサムウェア被害者が、暗号化されたファイルを無料で取り戻すことができました。金額に換算すると、合計10億ユーロ(約1300億円)以上の身代金の支払いを阻止したことになります。

Ransomwhere

セキュリティアーキテクトであるJack Cable氏が、身代金支払い追跡サイト「Ransomwhere」を立ち上げ。ランサムウェアとその背後の犯罪者に対し、これまで支払われた身代金の額を確認できます。

2021年第2三半期の日本における脅威傾向

ここまでは、グローバル全体での脅威傾向について解説してきました。同じく2021年第2三半期において、日本国内ではどのような動きがあったのでしょうか。

東京オリンピック開催期間中にランサムウェア検出数がピーク

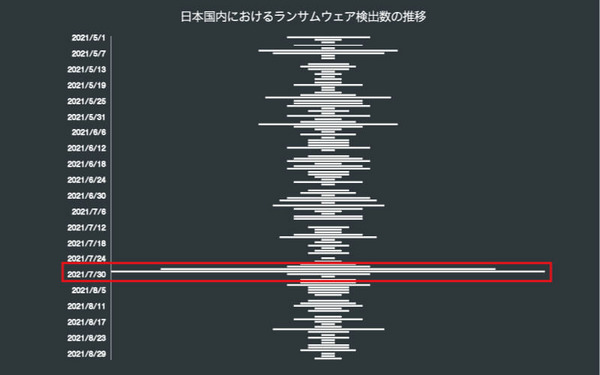

前項にて、2021年第2三半期において、グローバルでのランサムウェアの検出数に3つのピークがあると紹介しました。日本国内においては、同期間、ランサムウェアの検出数のピークは1つです。

日本国内では、2021年7月23日に開幕、8月8日に閉幕した東京オリンピック(Tokyo2020)期間中である、7月29日がランサムウェア検出数のピークとなりました。

検出数が最大となった7月29日を最大値”1”、検出数が最小の日を最小値”0”としたときの検出数の推移

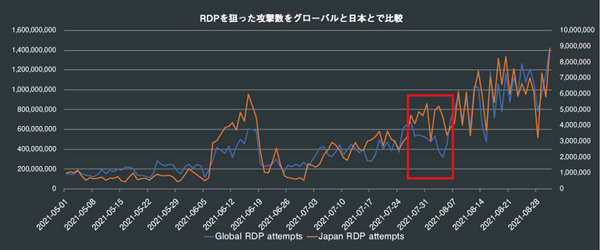

また、RDPを狙った攻撃の数をグローバルと日本とで比較すると、東京オリンピック(Tokyo2020)期間中において、海外での検出がやや減少した一方、日本国内での検出がやや増加していました。

グローバルと日本 攻撃者が用いるツール・マルウェアに違いが

前項にて、2021年第2三半期におけるグローバルでのランサムウェアファミリの検出数TOP10を紹介しました。一方、同期間における、日本国内でのランサムウェアの検出数を見ると、グローバルとは検出の多いマルウェアファミリは異なっています。

2021年第2三半期中にESE T製品が、日本国内でブロックしたランサムウェアのファミリTOP10および、グローバルでの順位は以下の通りです。

| 2021年第2三半期ランサムウェアTOP10<日本> | グローバルでの順位 | |

|---|---|---|

| 1 | MSIL/Filecoder trojan | 2 |

| 2 | Win/Filecoder trojan | 3 |

| 3 | Win/Filecoder.Locky trojan | 13 |

| 4 | Win/Filecoder.GandCrab trojan | 10 |

| 5 | Win/Filecoder.CryptoWall trojan | 11 |

| 6 | Win/Filecoder.Jaff trojan | 24 |

| 7 | Win/Filecoder.STOP trojan | 5 |

| 8 | Win/Filecoder.Sodinokibi trojan | 4 |

| 9 | Win/Filecoder.MedusaLocker trojan | 20 |

| 10 | Win/Filecoder.Radamant trojan | 46 |

特に、「Win/Filecoder.Locky trojan」が第3位、「Win/Filecoder.GandCrab trojan」が第4位、「Win/Filecoder.CryptoWall trojan」が第5位、「Win/Filecoder.Jaff trojan」が第6位と、グローバル全体での順位に対し、日本で多く検出したことが分かります。

また、2021年第2三半期中にESET製品が、ブロックしたダウンローダファミリの日本国内でのTOP10、およびグローバルでの順位は以下の通りです。

| 2021年第2三半期ダウンローダTOP 10<日本> | グローバルでの順位 | |

|---|---|---|

| 1 | VBA/TrojanDownloader.Agent trojan | 1 |

| 2 | DOC/TrojanDownloader.Agent trojan | 2 |

| 3 | JS/TrojanDownloader.Nemucod trojan | 8 |

| 4 | MSIL/TrojanDownloader.Agent trojan | 3 |

| 5 | JS/Danger trojan | 9 |

| 6 | VBS/TrojanDownloader.Agent trojan | 5 |

| 7 | PowerShell/TrojanDownloader.Agent trojan | 6 |

| 8 | JS/TrojanDownloader.Agent trojan | 11 |

| 9 | Win/TrojanDownloader.Delf trojan | 4 |

| 10 | Win/TrojanDownloader.Agent trojan | 7 |

注目すべきは、第3位の「JS/TrojanDownloader.Nemucod trojan」が、グローバル全体での検出に対し、日本国内で多く検出していることです。このマルウェアファミリ「Nemucod」は、2021年第2三半期中、日本の他、ドイツでも多く検出しました。

まとめ

本調査「ESET Threat Report T2 2021」では、紹介した脅威動向の他にも、多くのデータやグラフを用いながら、サイバーセキュリティの今を伝えています。

「ESET Threat Report T2 2021」の全文(英語版のみ)は、こちらから無料でダウンロードできます。

イーセットジャパン株式会社では、今後も「ESET Threat Report(ESETサイバーセキュリティ脅威レポート)」として、定期的にレポートを発表いたします。ESETセキュリティニュースを定期的にチェックして、常に最新情報を得ていただくことをおすすめします。

ESETより、大きな脅威となっている標的型ランサムウェアなどを阻止するために有効なソリューションを2つ紹介します。

ESETは、未知の脅威も検出するクラウドサンドボックスのセキュリティ対策製品、ならびに、攻撃の検知から侵入後の脅威の駆除、影響を受けるIT資産の切り離しなどの対応を迅速に行えるEDR(Endpoint Detection and Response)ソリューションを提供しています。

未知の脅威もわずか5分以内 で検出するクラウドベースのサンドボックスセキュリティ機能を含む統合エンドポイント製品

「ESET Protect Advanced」の詳細はこちらをご覧ください。

ESETのEDR(Endpoint Detection and Response)、「ESET Enterprise Inspector」の詳細はこちらをご覧ください。