Kr00kとは?

Kr00k – 正式なコードをCVE-2019-15126という、Broadcom およびCypressのWi-Fiチップの深刻な脆弱性。ESETが世界で初めて発見・公表しました。主にWPA2で暗号化された通信に影響を及ぼします。

影響があるのは?

Kr00kは、BroadcomおよびCypressによるWi-Fiチップを搭載し、まだパッチが適用されていないデバイスに影響します。このチップは、Amazon (Echo、Kindle)、Apple (iPhone、iPad、MacBook)、Google (Nexus)、Samsung (Galaxy) をはじめとする様々なメーカーのスマートフォン、タブレット、ラップトップ、IoTガジェットなどの最新のWi-Fi対応デバイスに使用されている最も一般的なものです。

クライアントデバイスだけでなく、Broadcomチップを搭載したWi-Fiアクセスポイントおよびルーターもこの脆弱性の影響を受け、多くのクライアントデバイスの環境が脆弱になります。

ESETの発見した時点で、10億を超えるWi-Fi対応デバイスとアクセスポイントが対象となっていたと見積もられています。

影響のあるWi-Fiチップについて、より詳細な情報は?

ESETは多数のBroadcomおよびCypress製のWi-Fiチップをテストし、Kr00kの脆弱性を発見しました。Qualcomm、Realtek、Ralink、Mediatekなど、他のメーカーのWi-Fiチップを搭載した一部のデバイスもテストしましたが、脆弱性自体は確認されていません。すべてのメーカーのWi-Fiチップをテストしたわけではないため、現在影響を受ける他のチップは他にもあるかもしれません。

使用中のデバイスへの影響の有無を知るには?

携帯電話、タブレット、ラップトップ、Wi-Fiアクセスポイントやルーターなど、Wi-Fi通信の機能があるすべての機器のOS、ソフトウェア、ファームウェア等を最新のバージョンにアップデートしておくことが重要です。

ESETがチップメーカーのBroadcomとCypress、またセキュリティ向上のための業界コンソーシアム(ICASI)に対し問題の報告と協力を行い、現在では主要メーカーによるデバイス用のパッチがすでにリリースされています。

使用中のデバイスにKr00kの問題の対象か、また対策が完了しているかどうかについては、各デバイスメーカーにお問い合わせください。

デバイスメーカーですが、販売しているデバイスが対策済みかを知るには?

Kr00kの脆弱性に対するパッチが適用されているかどうかについては、直接Wi-Fiチップメーカーにお問い合わせください。

なおESETは、Wi-Fiの業界アライアンスと協働し、各社がデバイスの脆弱性を検知できるようにするツールの開発を支援しています。

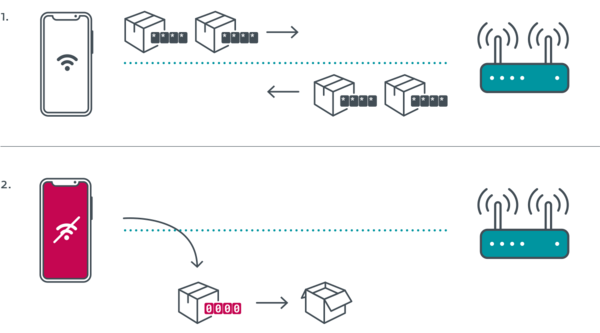

Kr00kの脆弱性のイメージ図

1: 有効な暗号化キーで安全なワイヤレスネットワークパケット通信が確保されているWi-Fiチップ。

2: Kr00kの脆弱性を持つWi-Fiチップでは、「0」のみの暗号化キーでユーザーの通信の一部を暗号化します。これを利用した攻撃が成功すると、攻撃者は脆弱なデバイスによって送信された一部のワイヤレスネットワークパケットの解読が可能となってしまいます。

Kr00k対応のパッチ適用の状況は?

影響のあるWi-Fiチップが使用されているデバイスメーカーは多岐にわたり、パッチ適用プロセスには、対象のWi-Fiチップのメーカー(BroadcomとCypress)とデバイスメーカーの両方の関与が必要です。

Kr00kの脆弱性についてはESETが発見後責任をもって速やかにBroadcomとCypressに通知し、この2社も各デバイスメーカーに対してパッチを提供するに至っています。

さらにESETは、影響を受ける可能性のあるすべてのデバイスメーカーがKr00kの脆弱性を認識できるよう、セキュリティ向上のための業界コンソーシアムであるICASIと協働しています。

パッチリリース情報:

これまでにESETが把握している各メーカーの対応パッチリリースについては下記の通りです。なお、記載情報以降、各社から追加のパッチリリースが出ている可能性がありますので、詳細については各メーカーからの情報をご確認ください。

- Apple iOS 13.2 and iPadOS 13.2 – 2019年10月28日

- Apple macOS Security Update 2019-001, and Security Update 2019-006 – 2019年10月29日

- Apple macOS Security Update 2019-002, Security Update 2019-007 – 2019年12月10日

- Aruba Security Advisory ARUBA-PSA-2020-003 – 2020年2月28日

- Cisco Security Advisory 20200226 – 2020年2月27日

- Huawei Security Notice 20200228-01 – 2020年2月28日

- Microchip Security Advisory – 2020年3月4日

- Mist Security Advisory – Kr00k Attack & FAQ – 2020年2月27日

- Zebra Security Alert – 2020年3月2日

その他のメーカーの対応状況については各社からの情報を参照ください。

より詳しい情報について

ESETではKr00kについてのホワイトペーパーを発行しており、国際カンファレンス RSA2020でもプレゼンテーションを行いました。さらに、ESETセキュリティブログでも記事を公開していますので、ぜひお読みください。

Kr00kトーク

暗号化されているはずの私のワイヤレスネットワーク通信が傍受できてしまうということですか?

はい、もし対応パッチのまだ適用されていないデバイスを使用している場合は、その危険性があります。ただ、下記のようなKr00kの特性もあるため、通信の種類によってはリスクを限定的ととらえられる側面もあります。

- この脆弱性はワイヤレスLAN(Wi-Fi)レイヤーに関するもので、TLS、つまりオンラインバンキング、メール、HTTPSから始まるURLのウェブページでの暗号化された内容自体については影響はありません。別の言い方をすれば、Kr00kの脆弱性を利用した攻撃が成功したとした場合、いわば通信のセキュリティがオープンWi-Fiのレベルに下がるということを意味します。TLSを利用した通信が確保されているかに留意することが一層重要だといえるでしょう。

- Wi-Fiの脆弱性であるため、攻撃者は同じWi-Fi環境を利用できるほど近くに存在する可能性が比較的高いといえます。ただ、あなたのWi-Fiパスワードを知る必要なく攻撃が可能となることには注意が必要です。

Kr00kの脆弱性は容易に悪用できるものですか?

大多数の悪意を持った攻撃者にとっては、対応パッチの適用されていないデバイスからのワイヤレス通信の内容を傍受することは簡単といえるでしょう。

私のWi-Fiパスワードに影響はありますか?変えたほうがいいのでしょうか?

Kr00kはWi-Fiのパスワードに影響するものではありません。Wi-Fiのパスワード自体のセキュリティが崩されることはなく、逆にパスワードを変えてもKr00kの脆弱性の悪用が困難になるわけではありません。

ワイヤレスセキュリティプロトコルにはWEP, WPA, WPA2, WPA3などがありますが、どれに影響があるのですか?

今回の私たちの研究で影響が明らかになったのは、最も広く使われているプロトコル、WPA2/CCMP です。旧式で安全性の低いWEPやWPA-TKIP、また新規格のWPA3は今回の対象外としています。

Kr00kの影響範囲はユーザーデバイスのみですか?

残念ながら、Kr00kはアクセスポイントも影響を受けるため、クライアントデバイス側に対応パッチが適用されていても、アクセスポイントが脆弱なままの場合はその両者の通信は傍受できてしまいます。

この脆弱性の発見者は?

ESETの研究・検出を担当するリサーチチームが発見しました。特にESETセキュリティリサーチャーのMiloš Čermákが主要な役割を果たしています。