Pourquoi nos clients apprécient-ils autant nos solutions de protection d'identité et de données?

Prévention des atteintes aux données

Réduisez au minimum les risques de perturbations de la continuité des activités et assurez-vous que l’organisation et ses données sont protégées n’importe où et n’importe quand.

Déploiement rapide et sans faille

Qu’il s’agisse de cryptage ou d’authentification, les deux solutions sont adaptées pour maintenir le temps d’installation au minimum absolu.

Conformité réglementaire

Satisfaire aux exigences légales et aux règlements tels que gdpr, CCPA, LGPD, ou POPI.

Cas d'usages

Soucieux des

Atteintes à la protection des données ?

Les entreprises apparaissent tous les jours dans l'actualité pour annoncer qu’une violation de données s'est produite.

Soucieux de la

Gestion des employés à distance ?

Les entreprises ont besoin de protéger les données sensibles en cas de télétravail, de licenciement d’employés ou lorsque des appareils sont perdus ou volés.

Soucieux des

Fuites de données ?

Chaque entreprise utilise des périphériques amovibles pour déplacer les données d’un ordinateur à l’autre, mais la plupart des entreprises n’ont pas le moyen de vérifier que les données ne restent que sur les appareils de l’entreprise.

Soucieux de la

Vérification de la connexion des utilisateurs ?

Les entreprises utilisent des ordinateurs partagés dans des espaces de travail dédiés et souhaitent obtenir une vérification de toutes les parties qui se connectent, tout au long de la journée de travail.

Soucieux des

Mots de passe faibles ?

Les utilisateurs ont tendance à utiliser les mêmes mots de passe sur plusieurs applications et services Web, ce qui met ainsi les entreprises en danger

Soucieux des

Menaces internes ?

Les menaces internes sont en augmentation. Elles sont alimentées par les espaces de travail numériques, le télétravail et le comportement des entreprises sans politique stricte. Les incidents peuvent prendre des mois à être découverts et plus ils prennent du temps, plus ils deviennent coûteux.

En quoi notre solution répond parfaitement à vos besoins ?

Chiffrement

Identité et protection des données

ESET Full Disk Encryption

Un chiffrement puissant géré nativement via la console de gestion à distance d'ESET. Il augmente la sécurité des données de votre entreprise et respecte les règlementations de conformité.

- Chiffrer les disques système, partitions ou disques entiers

- Gérer à partir de la console ESET PROTECT

- Déployer, activer et chiffrer les périphériques en un seul clic

Voir la démo interactive ou démarrer un essai gratuit

Fonctionnalités d'ESET Full Disk Encryption

Tous vos produits gérés à partir d’une console unique

ESET Full Disk Encryption fonctionne au sein de la console ESET PROTECT, aidant les administrateurs à gagner du temps grâce à leur familiarité avec l’environnement et les concepts de gestion existants.

Entièrement validé

Technologie brevetée pour protéger les données pour les entreprises de toutes tailles. ESET Full Disk Encryption est FIPS 140-2 validé avec 256 bits de cryptage AES.

Chiffrement puissant

ESET Full Disk Encryption crypte les disques système, partitions et disques entiers pour s’assurer que tout ce qui est stocké sur chaque PC ou ordinateur portable est verrouillé et sécurisé, vous protégeant ainsi contre la perte ou le vol.

Couverture interplateforme

Gérez le chiffrement sur les machines Windows et macOS (FileVault) à partir d’une seule interface.

Déploiement en un seul clic

Gérez le chiffrement complet du disque sur l’ensemble de votre réseau à partir d’une console Cloud. ESET PROTECT permet aux administrateurs de déployer, activer et gérer le chiffrement sur leurs endpoints en un seul clic.

Ajouter des appareils supplémentaires à tout moment

Vous pouvez augmenter le nombre d’appareils couverts par votre licence à tout moment.

Prérequis Système

Systèmes d’exploitation pris en charge :

- Microsoft Windows 7, 8, 8.1, 10

- macOS 10.14 (Mojave) et plus

Exigences

- la console ESET PROTECT déployée dans le Cloud ou sur site

Chiffrement

Identité et protection des données

ESET Endpoint Encryption

Une solution de chiffrement simple à utiliser et autonome, fournissant une gestion complète des clés de chiffrement des endpoints et une politique de sécurité pour les fichiers sur disques durs, les appareils portables et les e-mails. Elle assure:

- Zéro violation de données

- Satisfaction aux exigences de conformité

- Chiffrement sans faille

Fonctionnalités d'ESET Endpoint Ecryption

Entièrement validé

Technologie brevetée pour protéger les données pour les entreprises de toutes tailles. ESET Full Disk Encryption est FIPS 140-2 validé avec 256 bits de cryptage AES.

Aucun serveur requis

ESET Endpoint Encryption ne nécessite aucun serveur pour le déploiement et peut prendre en charge de manière transparente les utilisateurs à distance.

Aucun matériel spécial requis

Les puces TPM sont facultatives mais ne sont pas nécessaires pour utiliser le chiffrement complet du disque.

Protection granulaire des données

ESET Endpoint Encryption offre aux entreprises une meilleure capacité de protection des fichiers, des dossiers, des disques virtuels ou des archives spécifiques.

Protéger les données en transit

En cryptant les e-mails et les pièces jointes, et en limitant l’accès aux supports amovibles pour des utilisateurs spécifiques, vous pouvez protéger les données en transit et empêcher leur fuite en dehors de l’entreprise.

Gestion centralisée

Contrôle total des fonctionnalités de licence et de logiciels, de la politique de sécurité et des clés de chiffrement à partir d’une console dédiée.

Prérequis Système

Système d'exploitation pris en charge

Client OS: Windows 10, 8.1, 8, 7, Vista

Serveur OS: Windows Server 2019, 2016, 2012 R2, 2012, 2008 R2, 2008

Authentification

Identité et protection des données

ESET Secure Authentication

Un moyen simple et efficace pour les entreprises de toutes tailles d’implémenter l’authentification forte à multiples facteurs à travers les systèmes couramment utilisés. Permet à votre organisation de :

- Prévenir les atteintes à la protection des données

- Satisfaire aux exigences de conformité

- Gérer de manière centrale à partir de votre navigateur

- Utiliser votre téléphone, ou tokens HW

Fonctionnalités d'ESET Secure Authentication Features

Avantage 2FA

L’authentification est facile : il suffit de répondre à une invite envoyée à votre téléphone. Fonctionne sur les appareils iOS et Android, ainsi que sur toutes les plateformes et services.

Plusieurs façons de s’authentifier

ESET Secure Authentication prend en charge les applications mobiles, les notifications push, les tokens matériels, les clés de sécurité FIDO, ainsi que les méthodes personnalisées.

Prise en charge du Cloud

En plus des applications sur site, ESET Secure Authentication prend également en charge des services web/Cloud tels qu’Office 365, Google Apps, Dropbox et bien d’autres, via l’intégration du protocole ADFS 3.0 ou SAML.

Gestion à distance

ESET Secure Authentication utilise sa propre console de gestion simplifiée accessible via un navigateur Web. Vous pouvez opter pour l’intégration avec Active Directory, mais aussi déployer la solution dans des environnements non-AD. Une fois installé, aucune formation supplémentaire ou service professionnel n’est nécessaire pour configurer et déployer ESET Secure Authentication.

Configuration en 10 minutes

L’objectif était de créer une application qu’une petite entreprise sans personnel de l’IT puisse configurer. Qu’une entreprise compte cinq utilisateurs ou des milliers d’utilisateurs, ESET Secure Authentication, en raison de sa capacité à fournir plusieurs utilisateurs en même temps, maintient le temps d’installation au minimum absolu.

Aucun matériel dédié requis

Tous les coûts de l’authentification sécurisée ESET sont intégrés de sorte qu’aucun matériel dédié ne soit nécessaire. Il suffit d’installer la solution sur un serveur et commencer l'utilisation.

Prérequis Système

- Côté serveur:

Versions 32 et 64 bits de Microsoft Windows Server 2008, 2008 R2, 2012, 2012 R2, 2016, 2012 Essentials, 2012 R2 Essentials, 2016, 2016 Essentials, 2019, 2019 Essentials, Small Business Server 2008 & 2011 - Côté client:

iOS (iPhone), Android, Windows 10 Mobile - Hardware token: Bien que la solution n’exige pas que les tokens HW fonctionnent, elle prend en charge tous les tokens HOTP basés sur l’événement qui sont conformes au SERMENT, les tokens TOTP, ainsi que les clés hardwares FIDO2 et FIDO U2F

Nous nous engageons à respecter les normes les plus strictes

Reconnaissance par les analystes

Récompensé dans des tests indépendants

Apprécié par les clients du monde entier

La protection de l'identité et des données d'ESET est disponible dans les bundles suivants :

Protection contre les ransomwares et les menaces de type "zero-day" aved une Sandbox Cloud

Encryption

Le bundle se compose de :

- Console d'administration

- Protections des Endpoints

- Protection des serveurs de fichiers

- Chiffrement des données

- Sanbdoxing Cloud

- Protection des serveurs de messagerie

- Protection des applications Cloud

Sécurité des applications dans le Cloud grâce à une protection multicouche des endpoints

Encryption

Le bundle se compose de :

- Console d'administration

- Protections des Endpoints

- Protection des serveurs de fichiers

- Chiffrement des données

- Sanbdoxing Cloud

- Protection des serveurs de messagerie

- Protection des applications Cloud

Authentification mobile en un clic pour la protection des données.

Multi-factor authentication

- Prévention de la fuite de données

- Réponses aux exigences de conformité

- Gestion de manière centralisée à partir de votre navigateur

- Utilisation de votre mobile ou un token

Gestion et détection des attaques ciblées ainsi que des comportements malveillants

Encryption

Le bundle se compose de :

- Console d'administration

- Protections des Endpoints

- Protection des serveurs de fichiers

- Chiffrement des données

- Sanbdoxing Cloud

- Protection des serveurs de messagerie

- Protection des applications Cloud

- Endpoint Detection & Response

Le meilleur du Machine Learning et de l’expertise humaine dans une dynamique parfaitement équilibrée

Encryption

- Protection contre les ransomwares

- Bloquage des attaques ciblées

- Prévention des violations de données

- Stop les attaques sans fichier

- Détection des menaces avancées

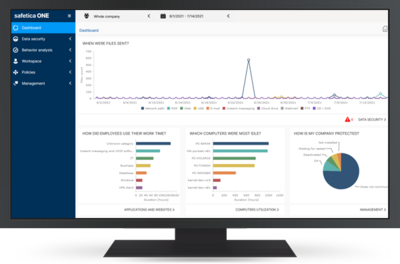

ESET Technology Alliance solutions

Prévention contre la perte de données (DLP) et protection des menaces internes

Identité et protection des données

Safetica

Protégez les précieuses données de votre entreprise contre la perte,

le vol ou les attaques malveillantes.

- Lutte contre les menaces et la perte de données

- Facile pour les utilisateurs et l'infrastructure

- Conformité réglementaire incluse

- Disponible sur site ou dans le nuage

Découvrez Safetica

Safetica ONE

Bénéficiez d'une DLP dynamique, d'une détection et d'une atténuation précoces des menaces internes. La seule solution de sécurité des données hybride sur site et dans le Cloud conçue pour l'évolutivité.

Prérequis Système

Systèmes d'exploitation pris en charge

- Microsoft Windows 7, 8.1, 10 (32 bits [x86] ou 64 bits [x64]), package d'installation MSI, .NET 4.7.2 et supérieur

- macOS 10.10 et supérieur (pour l'ensemble des fonctionnalités DLP, nous recommandons 10.15 et supérieur)

- Android 6+ et Google Play Services

- iOS 10+ et plus

- Windows Server 2012 et supérieur

Configuration matérielle requise

- Endpoints : Processeur dual-core à 2,4 GHz, 2 Go de RAM et plus, 10 Go d'espace disque disponible

- Serveur : Processeur quadricœur cadencé à 2,4 GHz, 8 Go de RAM et plus, 100 Go d'espace disque disponible, serveur partagé ou dédié, prise en charge des machines virtuelles et de l'hébergement dans le Cloud.

- Nécessite une connexion au serveur avec MS SQL 2012 et plus ou Azure SQL