Threat Intelligence, rapports et flux d’informations

Gardez une longueur d'avance sur les menaces grâce à des flux de renseignements uniques

Renseignements sur les menaces fournis par les experts de classe mondiale d'ESET. Obtenez une perspective unique sur le paysage des menaces et améliorez grandement votre niveau de cybersécurité.

Une base de données unique

ESET recueille des renseignements sur les menaces à partir de sources uniques et possède une expérience inégalée sur le terrain vous aidant à combattre les attaques de cybersécurité de plus en plus sophistiquées.

Garder une longueur d'avance sur les adversaires

ESET surveille les groupes APT - en se concentrant sur les activités des acteurs russes, chinois, nord-coréens et iraniens, et sur les TTPs qu'ils utilisent pour cibler les organisations occidentales - afin de vous aider à comprendre leurs motivations.

Prendre des décisions cruciales, plus rapidement

Anticipez les menaces et prenez des décisions plus rapides et plus judicieuses grâce aux rapports complets d'ESET et aux flux d'informations. Réduisez votre exposition aux menaces actuelles, prévenues par des experts.

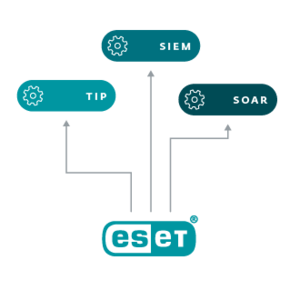

Améliorez votre sécurité

Informé par les flux de renseignements ESET, améliorez vos capacités de détection de menaces et de remédiation, bloquez les APT et les ransomwares, et améliorez votre architecture de cybersécurité.

Automatiser la détection des menaces

La technologie ESET recherche les menaces en permanence, à travers plusieurs couches, du pré-démarrage à l'état de repos. Bénéficiez de la télémétrie sur les 220 pays où ESET détecte des menaces émergentes.

Accéder à une expertise inégalée

ESET a investi dans la constitution de la meilleure équipe de cybersécurité au monde, et de 13 centres de R&D dans le monde. Nous utilisons le machine learning pour aider à automatiser les décisions, mais notre personnel reste constamment derrière l'évaluation des menaces.